macOSのアップデート管理をどう考える?企業で想定される課題と対策

新しいOSをすぐに適用するのは不安。macOSの特徴と、良い制御方法を知りたい!

企業で使うPCは、定期的にOSのアップデートを行う必要があります。

新たなセキュリティリスクへの対応や、ソフトウェアの更新に備えるために、組織にとって必要な作業です。

その一方で、リリースされたばかりのOSへアップデートすることで、業務用ソフトウェアの起動や動作に不具合が生じる可能性も否定できません。

管理者の目線では、組織内のOSのバージョンがバラバラだとサポート時のコストもかかりますし、予期できないトラブルに見舞われる可能性もあるでしょう。

MacのOSアップデートを適切に管理するためにはどうすれば良いのか?最新のアップデート管理方法を、まとめてみました。

本ブログの前半はこれからMacの管理に取り組んでいきたいIT担当者向け、後半はある程度MDMによる管理経験がある方向けの、考え方解説と実行例の紹介です。

この記事は2022年10月公開の「MacのOSバージョン管理をどう考える?企業で想定される課題と対策」の記事を更新したものです

2025年9月18日追記:

2025年9月16日にリリースされたmacOS Tahoe 26以降、本文中に記載の「構成プロファイルによるOSアップデート制限」はサポート対象外となりました。2025年9月最新のOSアップデート制限方法については、別記事「【2025年版】MDMでmacOSのアップグレードを延期・制限する方法」をご確認ください。

目次

ソフトウェアアップデートの基本

Macのソフトウェアアップデート

Macシリーズに搭載されているmacOSは、およそ1年に1度、名称変更をともなう「メジャーソフトウェアアップグレード」が行われます。

メジャーソフトウェアアップグレードは、ある程度一定のサイクルで行われるため、予測しやすい部分があります。例年、6月のイベント(WWDC)で次期OSについての情報が解禁され、同年秋の9-11月頃に最新OSが配信されます。

「マイナーソフトウェアアップデート」としては、頻繁にバージョン更新されていて、新たに見つかった脆弱性や細かな修正、改善に無償で対応してくれています。

ちなみに、Appleにおける「ソフトウェアアップデート」は次の3つのタイプに分類されます。

| 種類 | 内容 | 例 |

| ソフトウェアアップデート |

マイナーソフトウェアアップデートを指す |

macOS 15 > macOS 15.1.1 |

| ソフトウェアアップグレード | メジャーソフトウェアアップグレードを指す | macOS 14 > macOS 15 |

| 緊急セキュリティ対応 | セキュリティ修正を指す。最新のOSにのみ配布されるため注意が必要 | macOS 13.3.1 > macOS 13.3.1(a) |

ソフトウェアアップデートという語句は、「すべてのソフトウェアアップデート全体を指すもの」(アップデート、アップグレード、および緊急セキュリティ対応を含むもの)として定義されていますので、本ブログ中もアップデートについては「ソフトウェアアップデート」として記載します。

2種類のOSアップデート方法

OSアップデートには、2024年現在で2つの方法があります。

ローカル管理者権限が必要かどうかと、インストーラに含まれるデータ内容に差異があります。

1つ目は、従来からある「UMA(Universal Mac Assistant)」です。

「アプリ主導のアップデート」と呼ばれており、コマンドラインでの「softwareupdate」やmacOSのインストーラを使用するソフトウェアアップデートがUMAに該当します。

macOSにおけるUMAは、次の特徴を備えています。

- 実行には「ローカル管理者の権限」が必要

- UMAのインストーラは「フルインストーラ」で、起動用システムを含むすべてのコンポーネントを内包している

2つ目は、2022年のmacOS 12.3以降に追加された方法です。

「OTA(Over the Air)」と呼ばれるこちらは、iOSやiPadOSで元々実装されているソフトウェアアップデートの方法で、macOSにも同様の機能を実装したことになります。

macOSにおけるOTAは、次の特徴を備えています。

- ボリューム所有権を有しているアカウントであれば、管理者権限の有無に関係なく実行可能

- OTAのインストーラはアップデート(グレード)分の差分データのみを含む「増分インストーラ」である

OTAのメリットとしては、「増分(差分)インストーラ」のため、ダウンロードされるアップデータの容量が少なくて済むことが挙げられます。

また、これまではアップデート(グレード)を実行するために「管理者権限」が必須でしたが、ボリューム所有権さえ有していれば、一般権限のアカウントでもソフトウェアアップデートが実行できるようiOSに寄せた仕様に変更されました。

OTA登場以前は、従業員が勝手にOSのアップデートを実行できないようにするために、あえて管理者権限を与えない運用もありましたが、この仕様変更によって同じような運用ができなくなったことはデメリットと言えるかもしれません。

企業で使用するMacのソフトウェアアップデートを管理するためには、UMAおよびOTAそれぞれに適したアップデート制限について検討する必要があります。

企業が行うべき検証とアップデート制限

新しいmacOSが登場した際、企業ではどのような検証を行い、最新OSへのアップデートを進めれば良いのでしょうか。

そもそも、企業ユーザが勝手にOSアップデートをしてしまう際のリスクとしては、

- マネジメントツール(MDMやセキュリティ系)の最新OS対応が遅く、管理対象から外れたり管理設定に不具合が生じたりする

- 業務ツールの検証が完了しておらず業務が止まるリスクがある

という2つが主に挙げられます。

1つ目のリスクに関しては、Macに特化した管理ツール、「Jamf Pro」や「Kandji」を利用していれば、最新OSへゼロデイ対応を行ってくれるため、基本考慮する必要がありません。

2つ目については、企業ごとにさまざまな考え方がありますが、

- セキュリティツール

- VPNツール

- プリンタ

- ネットワーク

- その他業務に必須のアプリケーション

業務に使うシステムなどが最新OSで問題なく動作するかを検証した後に、ユーザにアップデートを促すパターンが多いようです。

現場の細かいツールに関しては、各チームに検証を委ねているという企業もあります。こうした検証が終わるまでは、MDMによってアップデート制御が必要と考える場合が多いでしょう。

構成プロファイルを用いるのが最も簡単な制御方法です。これにより、ソフトウェアアップデートはリリース日から最大で90日間の延長が可能です。

なお、3ヶ月で検証が終わるか不安...もっと長く制御したい、という声はよく上がるのですが、Appleは「最新OSを利用することはユーザの権利」と捉えているため、構成プロファイルの仕様上90日が上限となっています。これはJamf Pro以外のMDMでも同様です。

※2025年9月18日追記

2025年9月16日にリリースされたmacOS Tahoe 26以降、従来の構成プロファイルによる制限はサポート対象外となりました。

今後、OSアップデートを延期させたい場合、宣言型デバイス管理を用いた方法が推奨となります。

ユーザに管理者権限を与えている場合(UMA)は、macOSのインストーラの起動をブロックすることでソフトウェアアップデートを制限することができます。

また、ペイロードを利用すれば、ソフトウェアアップデートメニューを触れないようグレーアウトさせる、より強力な制御も可能です。

これからMDMによるOSアップデート管理を検討していきたい、という方はデバイス管理の個別相談会を開催しています。

最適な導入方法や設定の進め方など、こちらからご相談ください。

次の章からは、MDM運用経験者向けにさらに掘り下げて、管理ツール「Jamf Pro」による具体的な制御手順と、新しい管理の概念説明を行っていきます。

MDM(Jamf Pro)によるソフトウェアアップデート制限

構成プロファイルによる制限(OTA)

Jamf Proを例に、2つのアップデート手法に基づいたアップデート制御の内容を考えていきます。

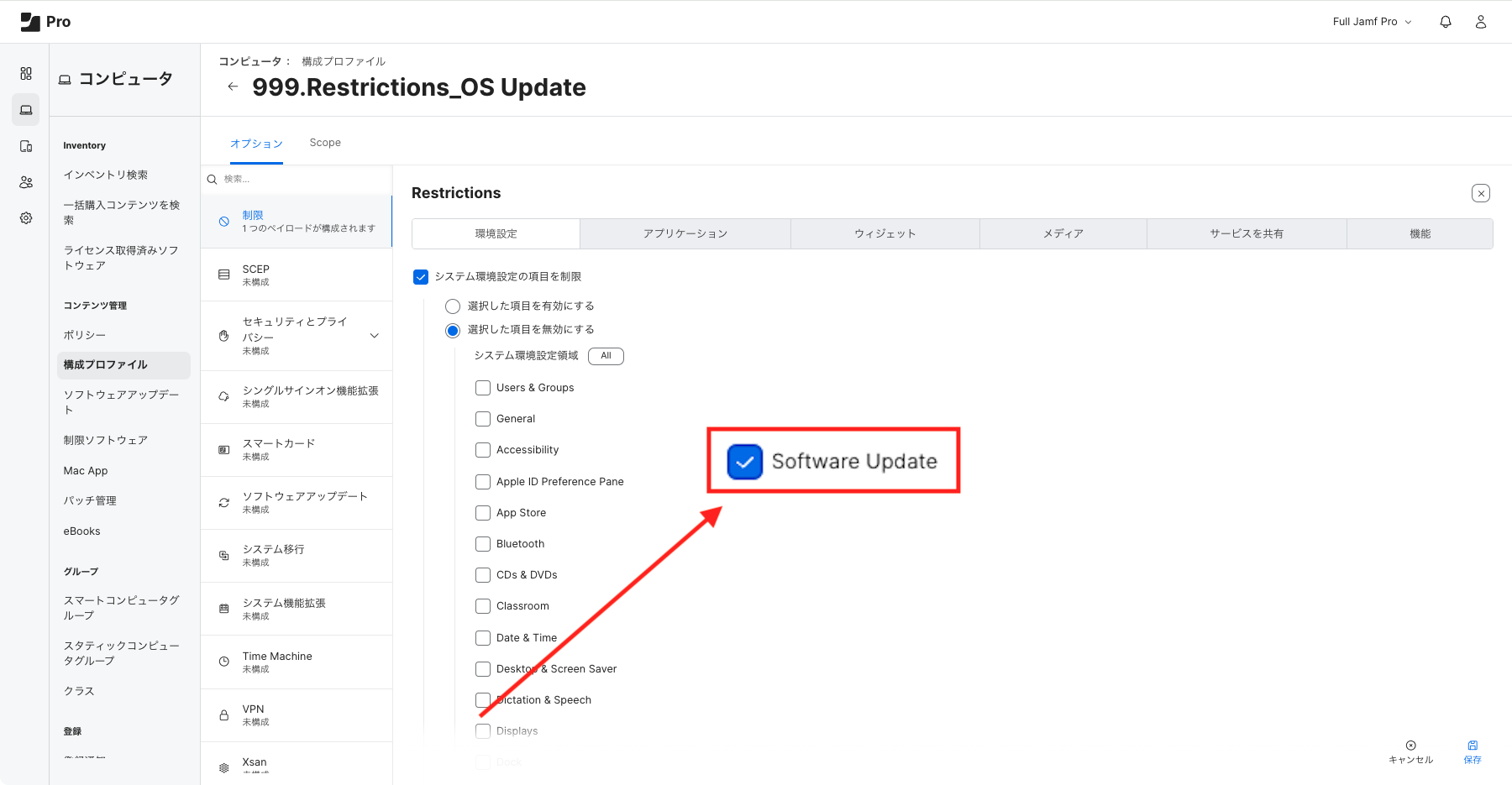

OTAによるソフトウェアアップデートを制限するためには、構成プロファイルの「制限」ペイロードを使用します。

iOS / iPadOSとmacOSでは制限できる内容に若干の違いはありますが、基本的には指定した期間、「ソフトウェアアップデートを延期する」ための機能となっています。

延期できる期間は、対象となるOSやAppleから提供されるアプリケーションがリリースされた日を起点として設定され、前述の通り最大で90日間の延長が可能です。

ソフトウェアアップデートで制限できる項目を表にしてみました。

| 設定 | iOS / iPadOS | macOS | 内容 |

|

ソフトウェアアップデート |

⚪︎ | ⚪︎ |

すべての項目のソフトウェアアップデートへのユーザへの表示を遅延させる期間を指定します |

|

マイナーアップデートの個別延期 |

- | ⚪︎ |

上記と同様の内容ですが、マイナーアップデートの延期期間を個別に設定したい場合に指定します |

|

メジャーアップグレードの個別延期 |

- | ⚪︎ |

メジャーアップグレードのユーザへの表示を遅延させる期間を指定します |

|

アプリケーションとOS以外のアップデート |

- | ⚪︎ |

SafariやXcode CLT等、OS以外のApple標準のアプリなどのアップデートについて、ユーザへの表示を遅延させる期間を指定します |

メジャーアップグレードとマイナーアップデートで異なる延期期間を設けるなどの設定も可能です。

その他にソフトウェアアップデートに関して設定しておくと良いペイロードもご紹介します。

「ソフトウェアアップデート」ペイロードは、Macの システム設定 > ソフトウェアアップデート の中にある「自動アップデート」の設定項目を制限することができるペイロードです。意図せず自動でのダウンロードやインストールが実行されたりすることを制限できます。ソフトウェアアップデートを制限する場合には、こちらのペイロードの制限も併せて検討するのが良いでしょう。

また、ソフトウェアアップデートそのものへのアクセスを制限することで、OTAによるソフトウェアアップデートを実行できないようにする方法もあります。

「制限」ペイロードにある 環境設定 > システム環境設定の項目を制限 > 選択した項目を無効 を選択し、リスト項目の中にある「Software Update」にチェックを入れることで、ソフトウェアアップデートメニューがグレーアウトして使用できなくなります。

非常に強力な設定で、Macの利用者はソフトウェアアップデートを使用したアップデートが一切使用することができなくなります。こちらの設定は、MDMの管理者がOSのアップデートを完全にコントロールしたい場合に利用することになると思います。

Appleデバイスのソフトウェアアップデートを実施するにあたって必要な要件や、ソフトウェアアップデートについてはこちらのページを参考にしていただくと良いでしょう。

●Appleデバイスのソフトウェアアップデートについて制限ソフトウェアによる制限(UMA)

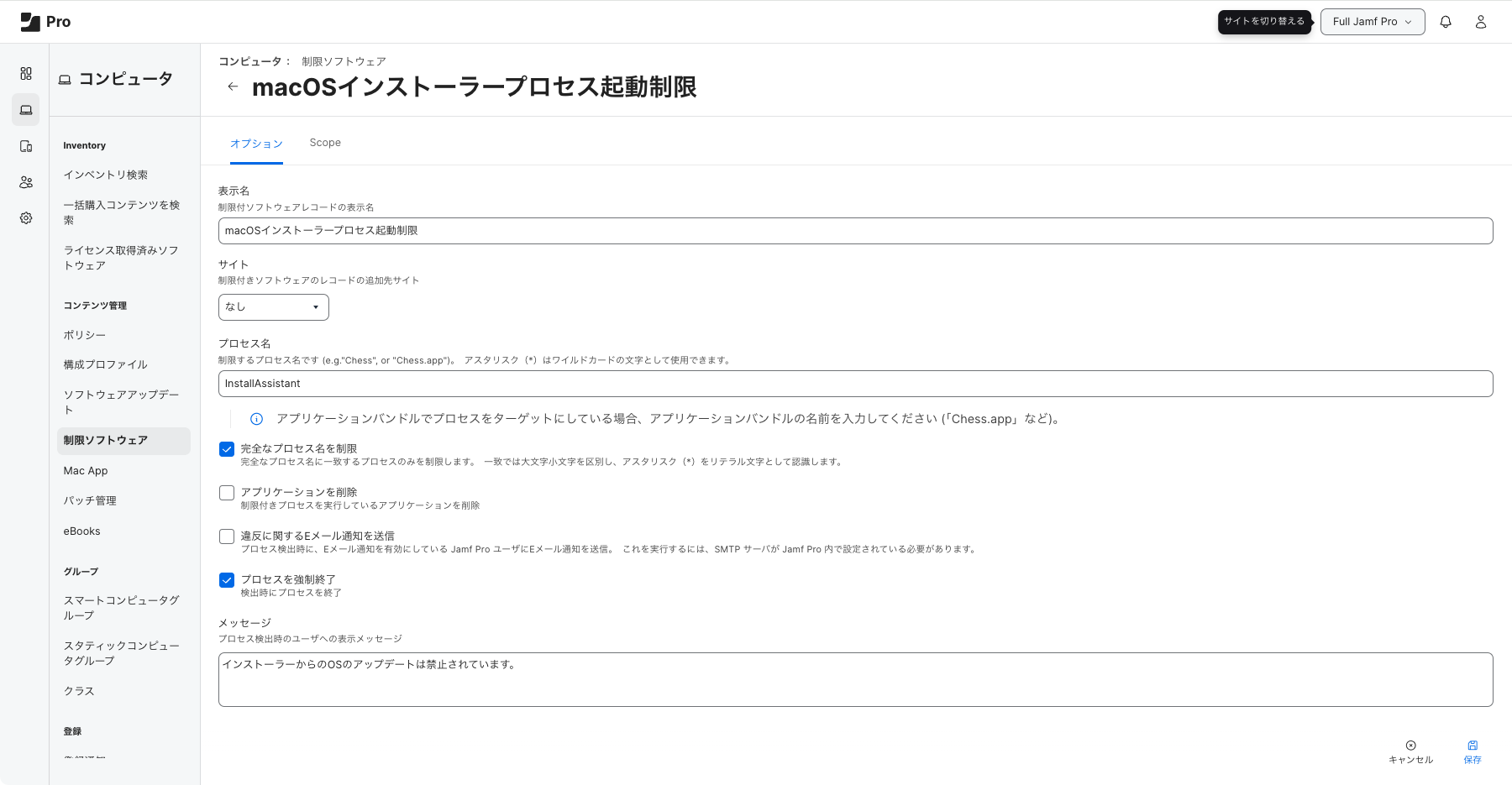

ユーザに管理者権限を与えている場合は、macOSのインストーラの起動をブロックすることでUMAによるソフトウェアアップデートを制限することができます。

「制限ソフトウェア」の設定に「Install macOS Sequoia.app」を登録することで、インターネットからダウンロードした「Install macOS Sequoia.app」の起動を阻止することができますが、OSのメジャーバージョンごとに設定を作成する必要があります。

この制限の場合、インストーラの名称を変更するとアップデーターが起動できてしまいますので、確実に実行を阻害するのであれば「InstallAssistant」プロセス自体を制限する必要があります。

この設定はインストーラの名称を変更しても制限が有効になります。ただしマイナーアップデートを実行する際にも制限が適用されてしまいますので、運用には注意が必要です。

このようにしてユーザによるアップデートを延期している間に、最新OSに備える検証を進めましょう。

こちらからベータ版にアクセスし、早期に検証を進めることができます。

●AppleSeed for IT(管理者向けプログラム)※ベータ版のアクセスには、Apple Business ManagerまたはApple School Managerに管理対象Apple Accountを登録し、ベータプログラムを使用できるように設定する必要があります。

宣言型デバイス管理とソフトウェアアップデート

宣言型デバイス管理について

2021年のWWDCでAppleより発表されました。このあと説明するソフトウェアアップデート指示で使われている技術のため、少し解説します。

端的に表現すると、デバイス側からMDMへ、情報を宣言するように通信する新しい管理プロトコルです。管理者の操作がなくても、常に一定の情報通信を行うようアップデートされました。

Jamf Proでは以下の項目などが宣言型デバイス管理に対応しています。

これらのステータスは、管理者が操作せずとも自動でデバイスから情報提供されます。

- OSバージョン

- FileVaultのステータス

- バッテリーのヘルスチェックのステータス

これにより、OSバージョン等の情報は常にMDM側に記録されるようになり、管理者は常に各デバイスの最新状態を確認できます。余分な情報(コマンドやクエリ)の発生や行き来が減少し、通信やMDMへの負荷が減少されるというメリットがあります。

またJamf Proでは、この宣言型デバイス管理を使用した「管理対象ソフトウェアアップデート」の機能を提供しています。この機能を使うと、構成プロファイルでアップデート延期設定を行っている状態でも、その設定を無視して任意のバージョンへアップデート指示を送ることが可能です。

延期期間の変更は行わないまま、検証完了後に最新のOSにアップデートできるのがメリットです。また、スケジュール機能を使うことで指定日時に強制的にソフトウェアアップデートをかけることもできます。

macOSでは「Ventura」から、iOS / iPadOSは「16」のバージョンから宣言型デバイス管理に対応しています。MDMに自動登録されたmacOS、iOS、iPadOS、もしくは手動登録されたmacOSが、自動で宣言型デバイス管理下に置かれます。

●Appleデバイスの宣言型ステータスレポートソフトウェアアップデートを実行する

検証完了後は、順次アップデートを実行することになります。

ユーザにアップデートを実行させる場合、OTA経由でのソフトウェアアップデートであれば指定した検証期間経過後に表示されるバージョンにアップデートしてもらえば良いでしょう。

また、UMAでのアップデートを行う場合であれば、制限ソフトウェアのスコープから該当デバイス(もしくはグループ)を除外することで、アップデートが実行可能になります。

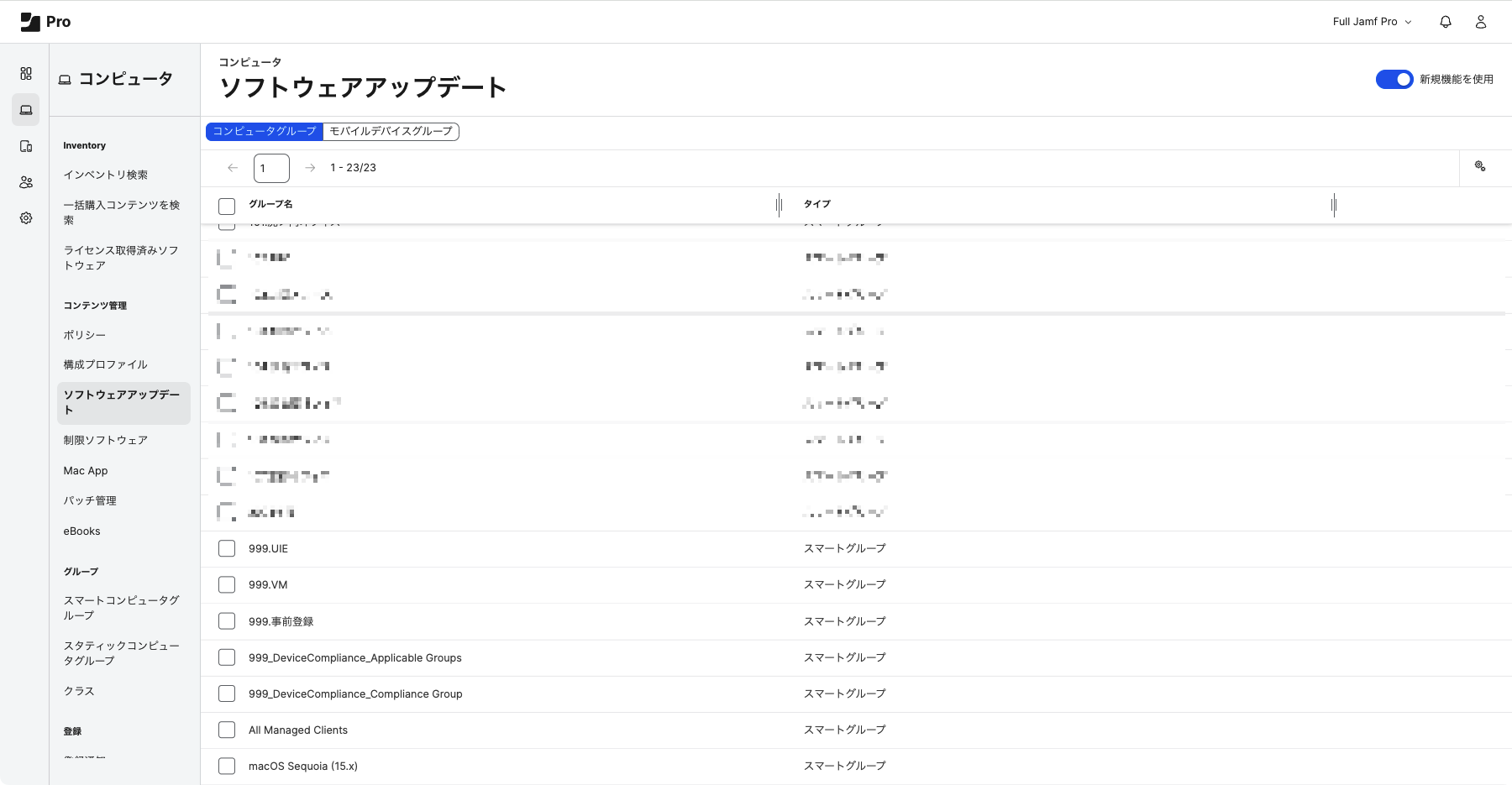

今回は、「宣言型デバイス管理」の技術を使用している「管理対象ソフトウェアアップデート」機能を使用して、ソフトウェアアップデートを実行する方法をご説明します。

前述の通り、管理対象ソフトウェアアップデート機能を使用すると、構成プロファイルでソフトウェアアップデートの延期設定を行っていても、その設定を無視して任意のバージョンへアップデート指示を送れます。

管理対象ソフトウェアアップデートを実行してみよう

※この機能を有効にする前に「マスアクション」にてOSのアップデート命令を実行している場合、その命令はキャンセルする旨のメッセージが表示されます

それでは、実際に管理対象ソフトウェアアップデートを実行してみましょう。

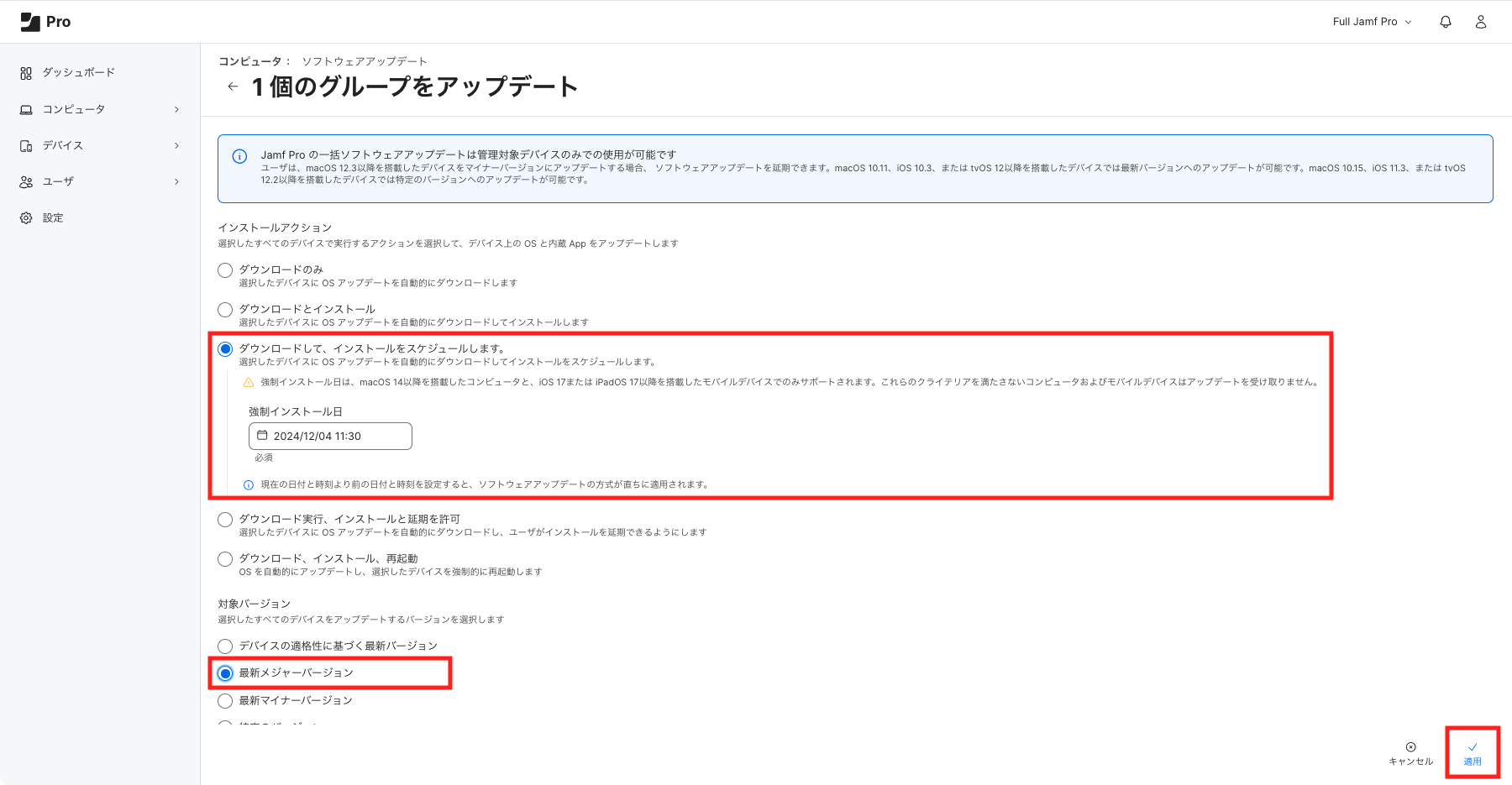

今回は次の設定にてアップデートを実行します。

- 対象のMacの現在のOS:macOS 14.3.1

- インストールアクション:ダウンロードして、インストールをスケジュール

- 対象バージョン:最新メジャーバージョン

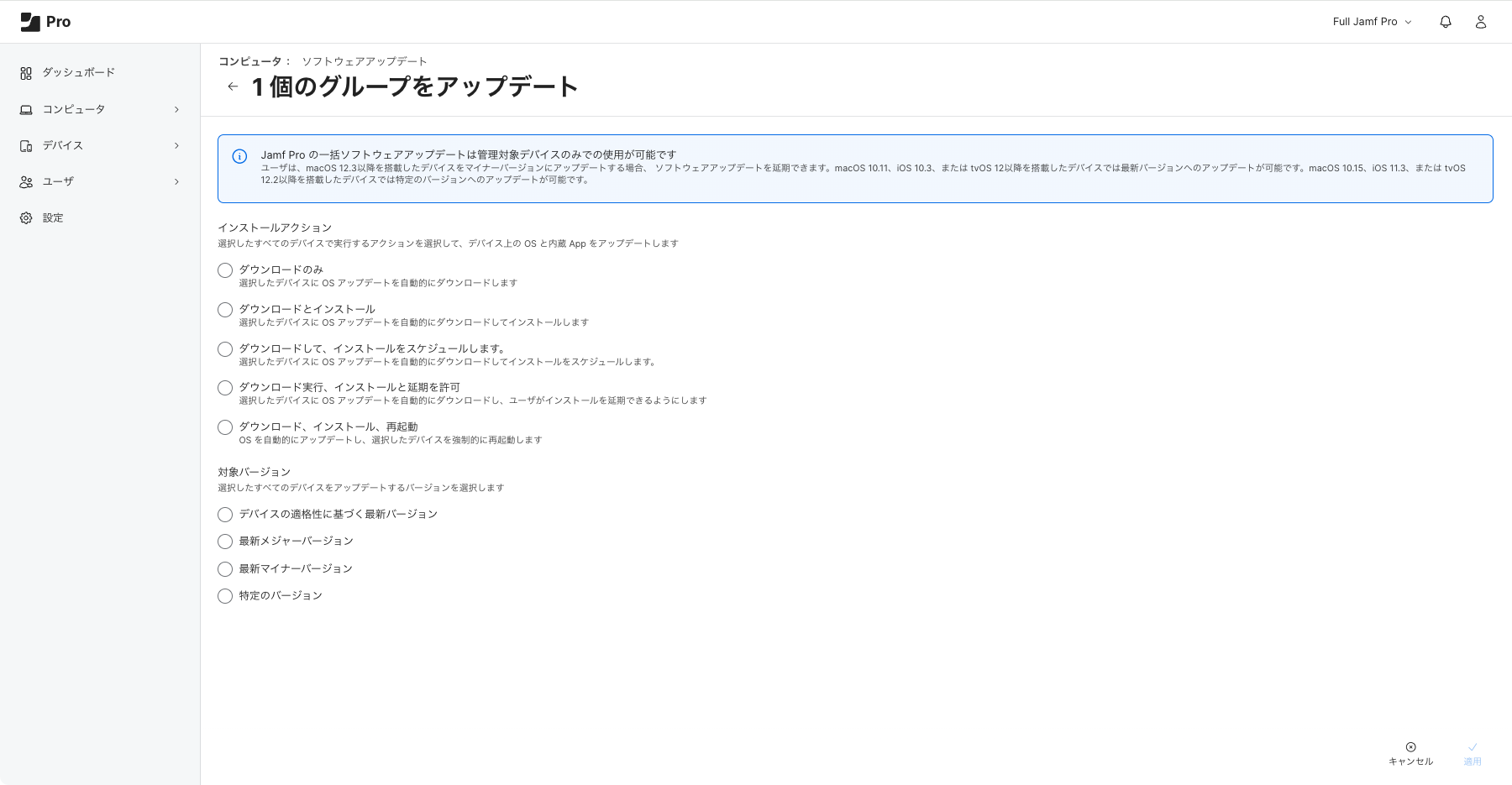

1. ソフトウェアアップデート設定画面に移行します

この機能はグループ単位で使用する必要がありますので、事前にOSのアップデートが必要なスマートコンピュータグループなどを作成しておく必要があります。

「OSのバージョンが○○以下のデバイス」のような条件で、グループを作成しておくのが良いかと思います。

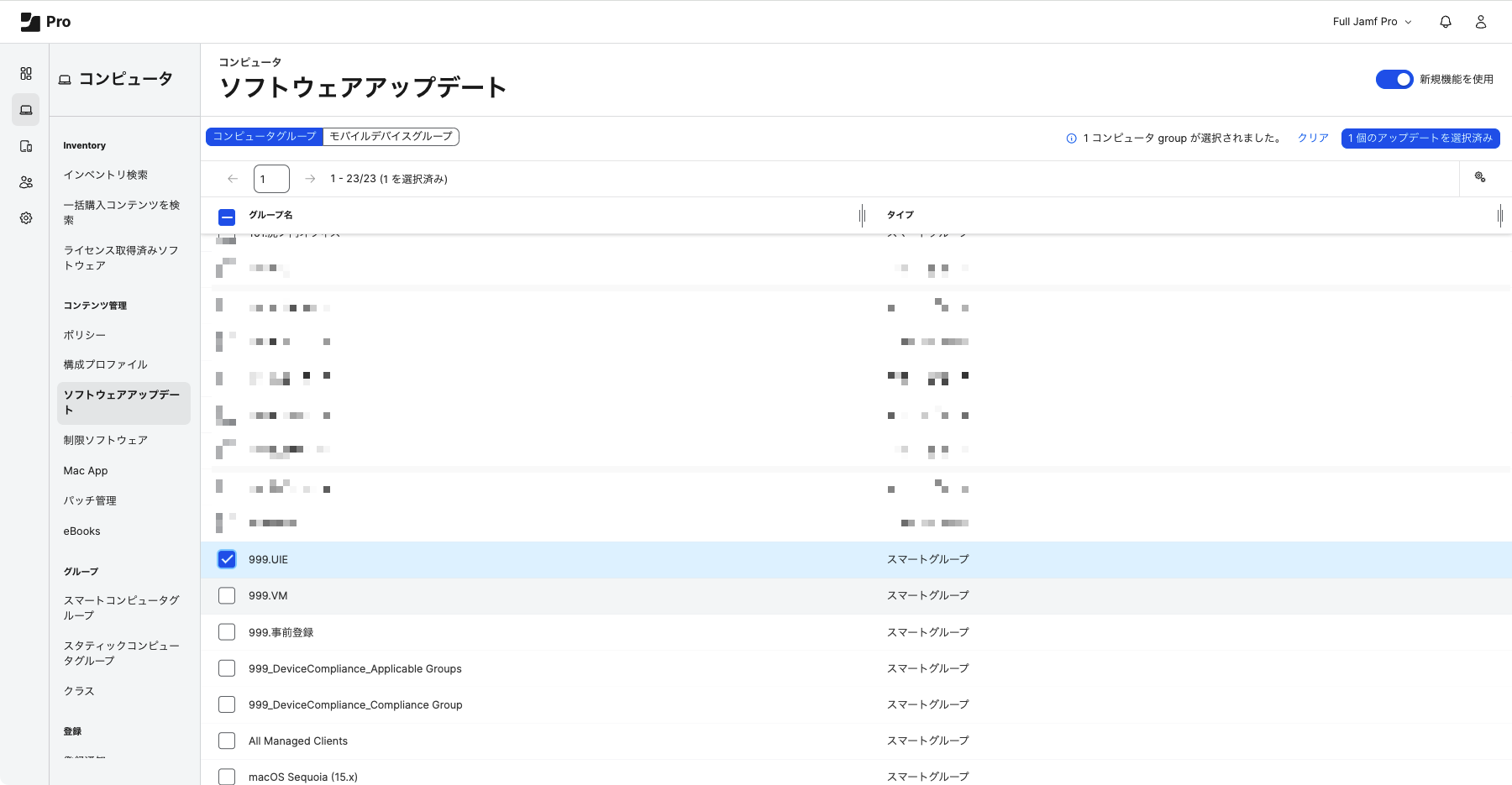

2. アップデートを実行するグループを選択し、画面右上にある「x個のアップデートを選択済み」をクリックします。グループは複数選択することが可能です

3. 「インストールアクション」からインストール方法を選択し「対象バージョン」からインストールしたいOSのバージョンやタイプを選択します。最後に「適用」をクリックしてソフトウェアアップデートを実行します

管理対象ソフトウェアアップデートの中で使用する「インストールアクション」や「対象バージョン」についてはこちらのドキュメントを参考にしてください。

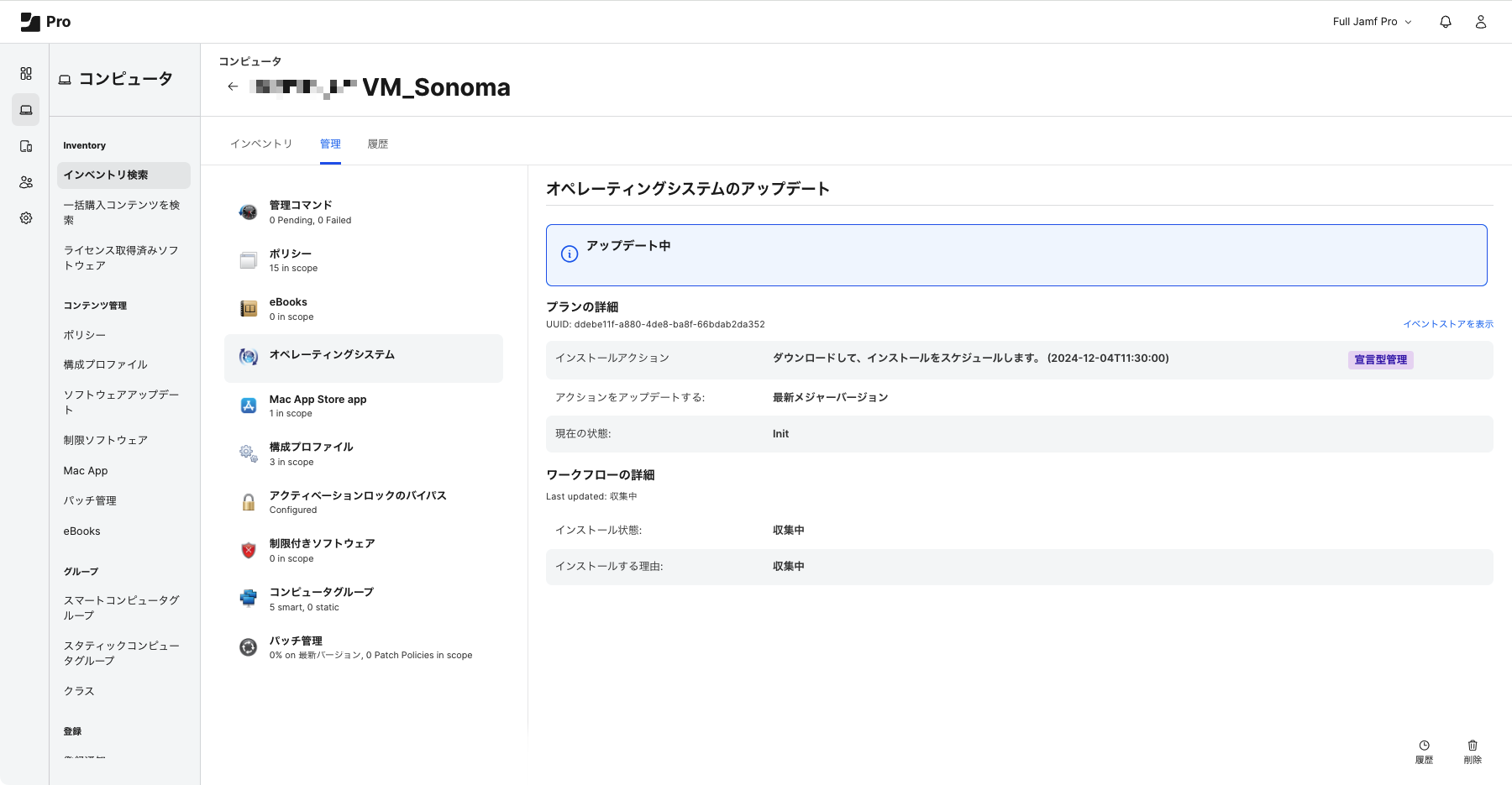

●管理対象ソフトウェアアップデートを使用した macOS のアップデートコマンド実行後のデバイスのインベントリから、ソフトウェアアップデート実行中のステータスを確認することができます。

ステータスの詳細についてはこちらのドキュメントにて確認することができます。

●Jamf Pro での管理対象ソフトウェアアップデートのトラブルシューティングソフトウェアアップデートコマンドを受け取ったMacは、通知センターを通じてアップデートが実行されることをユーザにお知らせします。

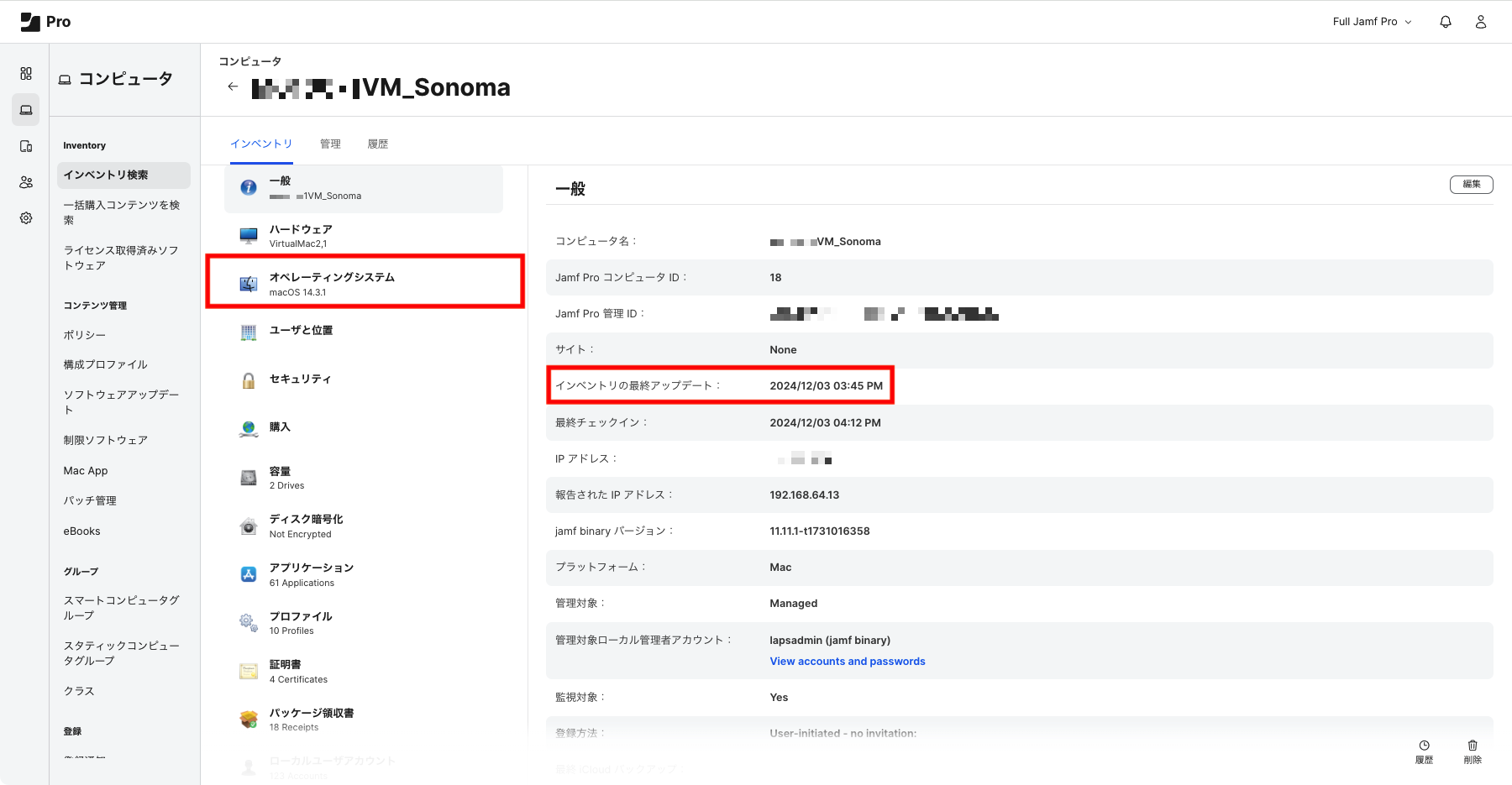

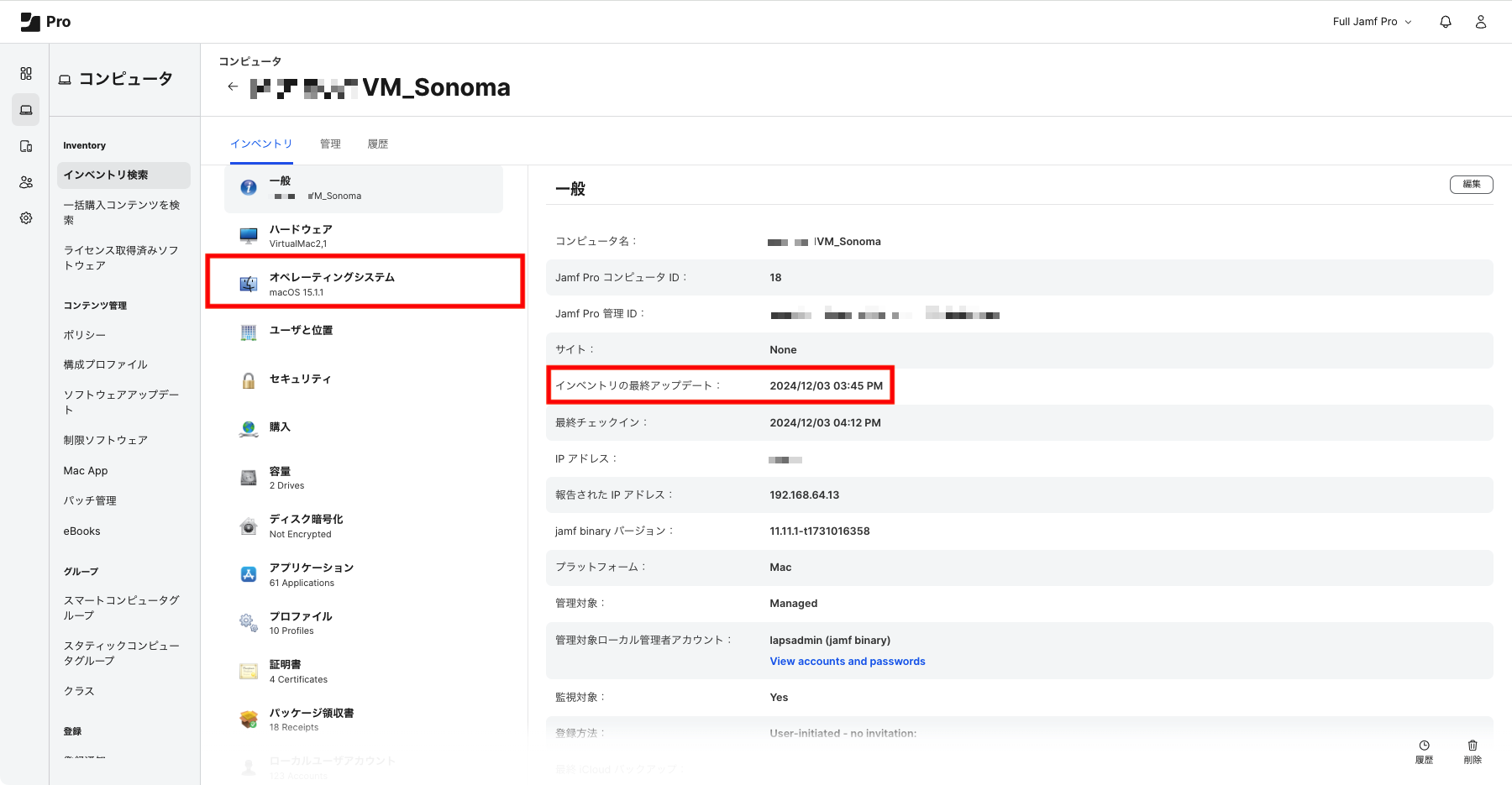

アップデート前は、OSのバージョンが「14.3.1」であること、インベントリの更新日が「2024/12/03 03:45 PM」であることがわかります。

アップデート完了後、OSのバージョンが「15.1.1」に変更されており、インベントリの更新日が「2024/12/03 03:45 PM」のままであることが確認できました。

「宣言型デバイス管理」の機能を使用していますので、インベントリの更新を行わなくても、デバイス側から変更後のOSの情報をJamf Proに送信していることがわかります。

スケジュール機能を使用することで、ユーザはソフトウェアアップデートが実行されるタイミングを任意にコントロールできるようになります。

また、指定した日時には強制的にソフトウェアアップデートが実行されますので、管理者の方はバージョンがバラバラになることを避け、セキュリティリスクを回避できるといったメリットがあります。

ただし、このスケジュール機能に対応しているのは「macOS 14以降」、「iOS / iPadOS 17以降」のデバイスのみとなりますので、該当していないデバイスに対しては別の「インストールアクション」を指定する必要がありますので注意してください。

ソフトウェアアップデートの強制に関しては、こちらのドキュメントを参考にしてください。

●Appleデバイスのソフトウェアアップデートをインストールする/強制するまとめ

いかがでしたでしょうか?

今回は、最新のソフトウェアアップデートに関する考え方と、Apple製品の管理に特化した「Jamf Pro」を用いたアップデート制御についてご説明しました。

自社にとってどのようなアップデートポリシーが必要で、そのための制限やソフトウェアアップデートの強制が必要なのかを考える一助になれば幸いです。

記事は2024年12月13日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る