Appleのセキュリティ機能から考えるゼロトラストネットワーク

Appleデバイスで実現できるゼロトラストの具体例とは?

昨今、いわゆる「ゼロトラスト」は企業のIT環境に欠かせないセキュリティモデルとして、多くの場面で議論されるようになりました。

もちろん、ゼロトラストはあくまでも概念や考え方であり、実現方法はひとつではありません。

自社の要件に沿って、さまざまなソリューションや仕組みを取り入れながら検討を進めていく必要があります。

そんな中、Appleもゼロトラストの構成要素となるようなセキュリティ基盤を提供していることをご存知でしょうか。

今回のブログでは「ネットワーク」「デバイス」「アカウント」といった3つの観点から、MDMの活用を踏まえたAppleデバイスのセキュリティ機能においてゼロトラストをどこまで実現できるのかを考察していきます。

目次

はじめに

ここでは、なぜゼロトラストが欠かせないものになったかといった前提の再確認に留め、ゼロトラスト自体の詳細な説明は割愛させていただきます。

※ゼロトラストについてより深く学びたい方はこちらも併せてご参照ください…!

リモートワークの定着やクラウドサービスの活用拡大、場合によっては個人所有デバイス(BYOD)の業務利用など、様々なワークスタイルの変化に伴って「社内」や「社外」といったネットワークの境界は曖昧になっています。

企業内部からの侵害や情報漏えいのリスクも年々増加しており、「社内ネットワークは安全である」といった前提はもはや崩れ、従来の「境界型」セキュリティモデルでは不十分だと言わざるを得ません。

そのため、ゼロトラストモデルではネットワークの内外を問わず、ユーザ、デバイス、場所、アプリケーションなどの要素を常に細かく検証した上でアクセスを制御していくことが重要視されています。

冒頭にも記載しましたが、Appleデバイスはゼロトラストの実現に寄与するセキュリティ機能を多く備えています。

ネットワークの観点からは「ネットワークリレー」、デバイスの観点からは「管理対象デバイス認証」、そしてアカウントの観点からは「管理対象Apple Account」といった機能を通じて、ゼロトラストをどこまで実現できるのか考察していきます。

ネットワークのセキュリティ:ネットワークリレー

前述のとおり、ゼロトラストにおいてはトラストネットワーク、すなわち「信頼できるネットワーク(Trusted Network)」が無いことを前提とした上で、企業リソースへのあらゆる通信に対して検証や制御が求められます。

Appleでは、以前よりシステム機能拡張のひとつとして提供されているNetwork Extensionを通じて、デバイス上の通信を詳細に制御・監視できる仕組みを提供してきました。 その中でも近年注目されているのがネットワークリレーです。

ネットワークリレーとは?

ネットワークリレーは、トラフィックのプライバシーとセキュリティを保護する新しい仕組みであり、従来のVPNの代替となる機能とも言えます。

Appleデバイスでネットワークリレーを使用する - Apple サポート (日本)以下のOSを搭載したデバイスで利用でき、リレーサーバ(中継用サーバ)および対応するMDMを用いて構成プロファイルを展開することで導入可能です。

| Mac | iPad | iPhone | Apple TV |

| macOS 14以降 | iPadOS 17以降 | iOS 17以降 | tvOS 17以降 |

VPNとの違いと利点

ネットワークリレーは最新の暗号化プロトコルであるTLS 1.3を採用しており、橋渡し役であるトランスポートプロトコルにQUICを使用、その上でHTTP/3を実装することでVPNにおける接続遅延のような問題を解消し、シンプルかつ高速な接続を実現しています。

また、ネットワークリレーはVPNのように別のIPアドレスをデバイスに割り当てる必要がないため、ユーザは物理的な場所にとらわれることなく企業リソースにセキュアにアクセスでき、利便性とセキュリティの両立が可能になります。

さらに、 構成プロファイルの「リレー」ペイロード(com.apple.relay.managed)では「特定のドメインにアクセスする場合は自動的にリレーを経由する」といった、ドメイン単位での細かい制御も可能です。

アプリケーション単位での制御も可能

その他、Appleはネットワークリレーを利用するネイティブアプリケーション向けのAPIも提供しています。これにより、MDMによる構成が行われていない場合でも「特定のアプリケーションだけはネットワークリレーを経由する」といった柔軟な運用も可能となります。

ゼロトラストにおけるネットワークリレーの役割

MDMを通じて構成されたネットワークリレーを活用することで、企業は次のようなネットワーク制御を実現できます。

- 信頼された通信先へのみアクセスを許可する

- 社外ネットワークからのアクセスもリレー経由でセキュアに接続させる

- 通信ログやトラフィック情報を監視し、不審な挙動の早期検知を行う

このように、ネットワーク通信のひとつひとつを検証しながら通すというゼロトラストの原則に、MacやiPad、iPhoneでもしっかりと対応できる体制が整ってきていると言えます。

デバイスのセキュリティ:管理対象デバイス認証

次にデバイスに関して確認していきます。

たとえ組織に所属する従業員本人であっても、不正に改ざんされたデバイスやMDMの管理下にないデバイスからのアクセスは重大なセキュリティリスクとなるため、ゼロトラストにおいてはアクセス元であるデバイス自体も常に検証や制御していくことが求められます。

そのため、アクセスを許可する前にデバイスが正規のものであるか、セキュリティ的に安全な状態にあるかを確認し、「信頼されたデバイス」からのアクセスに限定する仕組みが重要になります。

Appleはこの領域に対して、管理対象デバイス認証(Managed Device Attestation)という強力な仕組みを導入しています。

管理対象デバイス認証とは?

管理対象デバイス認証とは、MDMに登録されたApple製のデバイスが「正規のデバイスであること」「改ざんされていないOSが動作していること」を、Appleプラットフォームのセキュリティ基盤であるSecure EnclaveとApple認証サーバ(アテステーションサーバ)を通じて暗号的に証明する仕組みです。

Appleデバイスの管理対象デバイスの認証 - Apple サポート (日本)この仕組みにより、MDMやVPN、802.1Xネットワークといった環境で利用する秘密鍵の安全な生成・保存が可能になり、信頼されたデバイスからのアクセスのみを許可するゼロトラストの思想を実現できます。

具体的な仕組み:「DeviceInformation」クエリーとACME

管理対象デバイス認証では主に以下の2つの要素が重要となり、これらを組み合わせることによって、デバイスの真正性と証明書の正当性を同時に保証することが可能になります。

① DeviceInformation

MDMから送信される「DevicePropertiesAttestation」キーによって、デバイスがApple認証サーバと通信を開始します。

その際、デバイス固有の情報(=「DeviceInformation」クエリー)を元に、改ざんの有無をAppleが確認することで「そのデバイスが本物かどうか」を見極めます。

(人間に置き換えて考えるなら、「その人の所有しているパスポートの真贋を確認する」といった感じでしょうか…!)

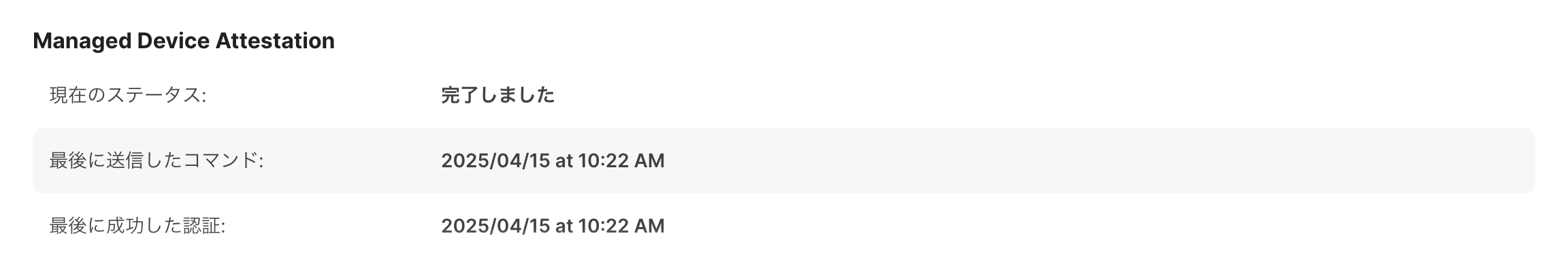

例えばJamf Proでは、以下のような形で管理対象デバイス認証に関するステータスが収集されていますので、これらの情報をもとに真正性が保証されているデバイスを条件を管理していくことが可能です。

② ACME

ACME(Automatic Certificate Management Environment)は証明書を配布するためのプロトコルで、VPNや802.1Xネットワークの証明書発行などにおいて活用されています。 DeviceInformationでは「パスポートが本物かどうか」を判別していましたが、ACMEを通じた証明書の発行によって、いわば「パスポートを提示している人間が本人かどうか」を明らかにします。

ゼロトラストにおける管理対象デバイス認証の役割

管理対象デバイス認証により、企業は次のような制御が可能になります。

- 管理下にある正規のAppleデバイスからのアクセスのみを許可

- 改ざんされたデバイス、未認可のOSバージョンからの接続を拒否

- VPNやWi-Fi証明書の配布時にデバイスの真正性と正当性を検証

つまり、ゼロトラストにおける「デバイスの検証」という重要な要素を、ハードウェアレベルで安全かつ自動的に担保できるという点で、非常に実用性の高い仕組みと言えるかと思います。

アカウントのセキュリティ:管理対象Apple Account

最後にアカウントに関して見ていきましょう。

この章については、一般的なゼロトラストの文脈における「アカウント」とは少し異なった話かもしれません。

本来であればIdP(Identity Provider)、特にIDaaS(Identity as a Service)として提供されるMicrosoft Entra IDやOkta、Google Identityなどを活用した組織のID管理基盤を用いたアクセス制御や運用、といった話になるかと思います。

しかしながら、現状AppleはIDaaSを提供していないため、今回は管理対象Apple Accountについて確認しておきたいと思います。

管理対象Apple Accountとは?

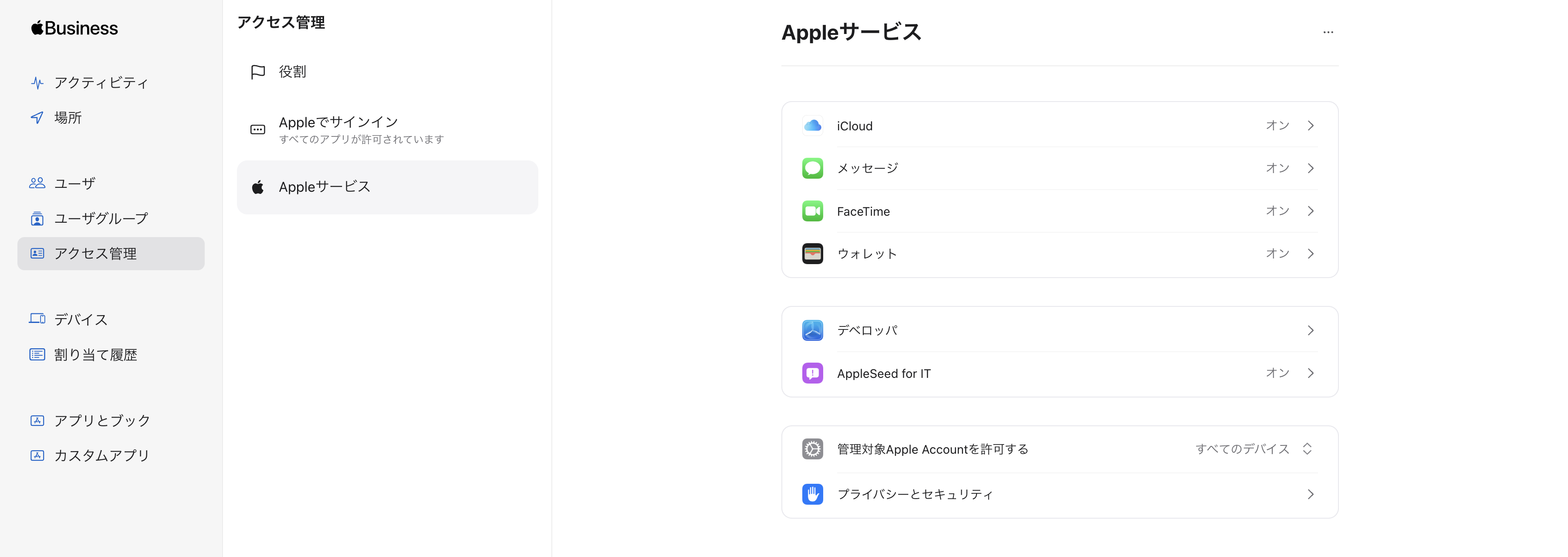

管理対象Apple Account(旧:管理対象Apple ID)は、Apple Business Manager(ABM)またはApple School Manager(ASM)を通じて一元的に発行・管理できるアカウントです。

通常のApple Accountと異なり、以下のような管理機能と制限が加わります。

- ABM / ASM上で管理対象Apple Accountが利用できるアプリやサービスの制御が可能

(例:メモのiCloud同期は許可するが、連絡先は禁止 など) - 同じ組織の管理対象Apple Account同士でのみFaceTimeやiMessageの連絡を許可

- 管理対象(Managed)もしくは監視対象(Supervised)デバイスでのみ管理対象Apple Accountのサインインを許可

※この機能を実現するためには、Get Tokenエンドポイント(GetTokenRequest)に対応するMDMの利用が必要となります。

ゼロトラストの観点で管理対象Apple Accountの価値について考えるのは中々難しい部分ですが、以下のような点が挙げられるかと考えます。

- アカウントの管理、制御が企業主体で行えるため、退職者や不正利用への対応が迅速 ユーザが使うアカウントが正しく企業に紐づいていることを前提にアクセス制御ができる

- シングルサインオンや多要素認証と組み合わせることで、認証された正規のユーザが適切な手順でサインインしているかの検証が可能

まとめ ~カバー領域の整理と残課題~

いかがでしたでしょうか?

ここまで見てきたように、Appleデバイスは独自の設計思想とテクノロジーにより、ゼロトラストの重要な要素である「ネットワーク」「デバイス」「アカウント」の各領域において、高い水準のセキュリティを実現していることが分かりました。

改めて、標準機能がカバーしている領域を整理してみましょう。

カバーしている領域

- 通信経路の保護と制御 →ネットワークリレーによってVPNを代替する柔軟かつセキュアなネットワーク制御が可能

- 正規デバイスの証明 →管理対象デバイス認証によってハードウェアレベルでの真正性を保証し、改ざんされたデバイスによるアクセスを排除

- IDとアカウントの一元管理 →管理対象Apple Account によって個人利用と切り離された業務用アカウントの安全な管理と活用

また、いずれの機能においてもMDMの利用が欠かせないものとなっていました。

Jamf ProやKandjiなどのAppleデバイスの管理におけるベストプラクティスを提供するMDM製品との活用によって、自動設定や証明書の配布、各種アクセス制御が可能となります。

※その他にも上記の主要MDMとIdPとの連携によって、よりセキュアなITインフラの構築をシンプルに実現していくことも可能です。以下の事例もぜひご覧ください。

「Okta×Jamfの統合」で実現するシンプルかつセキュアなMacのゼロトラストセキュリティこのように、MDMを起点としてセキュアな管理運用を一元的に行えるAppleデバイスは、実は企業利用においても最適な選択肢となり得るのではないでしょうか。

カバーが難しい領域

その一方で、ゼロトラストのすべてをAppleの標準機能だけで完結できるわけではないこともまた事実です。

課題についても以下に整理します。

- 他のプラットフォームとの共存 → ゼロトラストを全社的に展開する場合、Windowsをはじめとする他のプラットフォームとの整合性をどのように図っていくか

- 詳細なアクセス制御と状況の可視化 → ネットワークトラフィックの可視化、ユーザの行動分析などはサードパーティ製品の補完によって実現可能なケースが多い

- デバイスの状態管理と脆弱性対応 → セキュリティパッチの適用状況や、リアルタイムのセキュリティスコア評価は、MDM以外のツールとの併用が効果的(例:Jamf Protect、Kandji EDR / 脆弱性管理 など)

今回のブログが、現在の状況を整理・可視化する一助となり、MDMやIdPにとどまらず、各種セキュリティ製品との連携を通じてゼロトラスト実現を進める際の参考になれば幸いです。

ご紹介した機能について詳細を確認したい場合や、Appleデバイス管理全般に関するご相談などは、相談会で承っております。

Apple製品管理・セキュリティ個別相談会今後もAppleデバイス管理、JamfやKandjiなどにまつわる情報をブログ、YouTube、Xを通じて発信していきますのでよろしければぜひご覧ください!

記事は2025年4月28日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る