Jamf Pro 11.16 新機能紹介 待望の「コンプライアンスベンチマーク」が実装!

だんだんと夏の気配を感じる季節になりましたが、皆さまいかがお過ごしでしょうか。

2025年5月、待望のコンプライアンスベンチマーク機能が実装されたJamf Pro 11.16がリリースされました!

今回のブログでは新機能紹介の後編記事として、コンプライアンスベンチマークのご紹介を中心に、組織のデバイス管理を最適化する新機能をご紹介していきます。

※前編記事は「Jamf Pro 11.13~11.15 新機能紹介 「Jamf ID」や「ブループリント」で何ができるのか?」です。

ぜひ、本ブログと併せてご確認ください!

目次

新機能1:コンプライアンスベンチマークを使ったセキュアなデバイス管理

こちら待望の新機能です!

コンプライアンスベンチマークはCenter for Internet Security(CIS)ベンチマークに準拠させる設定をデバイスに展開することで、組織内のセキュリティコンプライアンスを維持する機能です。

従来のJamf製品では、Jamf ProtectによってCISベンチマークの準拠状態を確認し、Jamf Proを活用してベンチマークに準拠させるための設定を手動で作成・配布する必要がありました。

2022年には、Jamf Compliance Editorの登場により、GUIを使ってCISベンチマークやNISTサイバーセキュリティフレームワークといった代表的なセキュリティフレームワークにデバイスを準拠させる設定を簡単に作成することが可能になりました。

とはいえ、「可視化」と「設定の配布」をJamf ProtectとJamf Pro、それぞれの管理コンソールでおこなわなければいけない、という管理上の負担が残ってしまう状態でした。その負担を軽減するものとしてコンプライアンスベンチマークが登場し、「可視化」と「設定の配布」の両方がJamf Proでおこなえるようになりました。

早速使用感をみていきましょう!

要件

- Jamf Standard Cloudホスト環境、またはJamf Premium Cloudホスト環境

- Jamf AccountのシングルサインオンがJamf Proで有効になっていること

- クラウドサービス接続が有効化になっていること

- 管理対象のデバイスがmacOS 13以降のコンピュータであること

コンプライアンスベンチマークを使用するためには、設定> シングルサインオン> Jamf AccountのIdP設定を使用したOIDC認証の設定が必要となります。

設定の手順に関しては、前編のブログ、もしくはJamfのドキュメントをご覧ください。

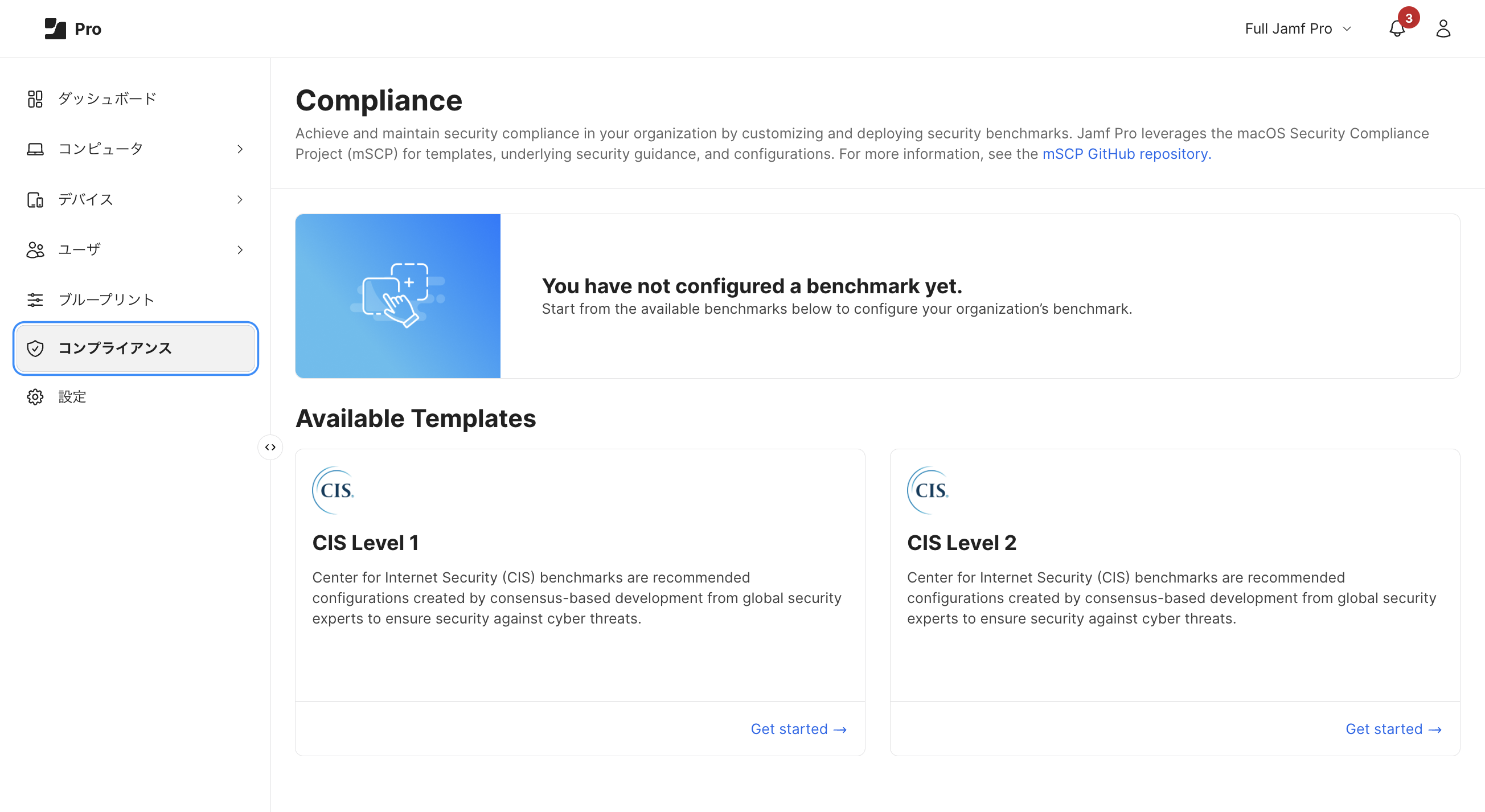

「Available Templates」の選択

サイドバーに追加された「コンプライアンス」を開くと、画面下部に「Available Templates」が表示されます。

コンプライアンスの設定は、このテンプレートを用いて設定を作成していくことになります!

ご覧のとおり、CISベンチマークには、Level 1とLevel 2があります。

Level 1では、業務への影響を最小限に抑えた基本的な推奨事項が設定されています。

(とはいえ、AirDropの無効化や画面共有の無効化などの設定が含まれており、デバイスの利用方法によっては支障が出る場合もあるので内容の確認は必須です!)

一方、Level 2では、より高度なセキュリティ要件を推奨しており、デバイスの機能に多くの制限をかけるため、より入念な計画が必要となります。

今回は、Level 1の設定を作ってみましょう。

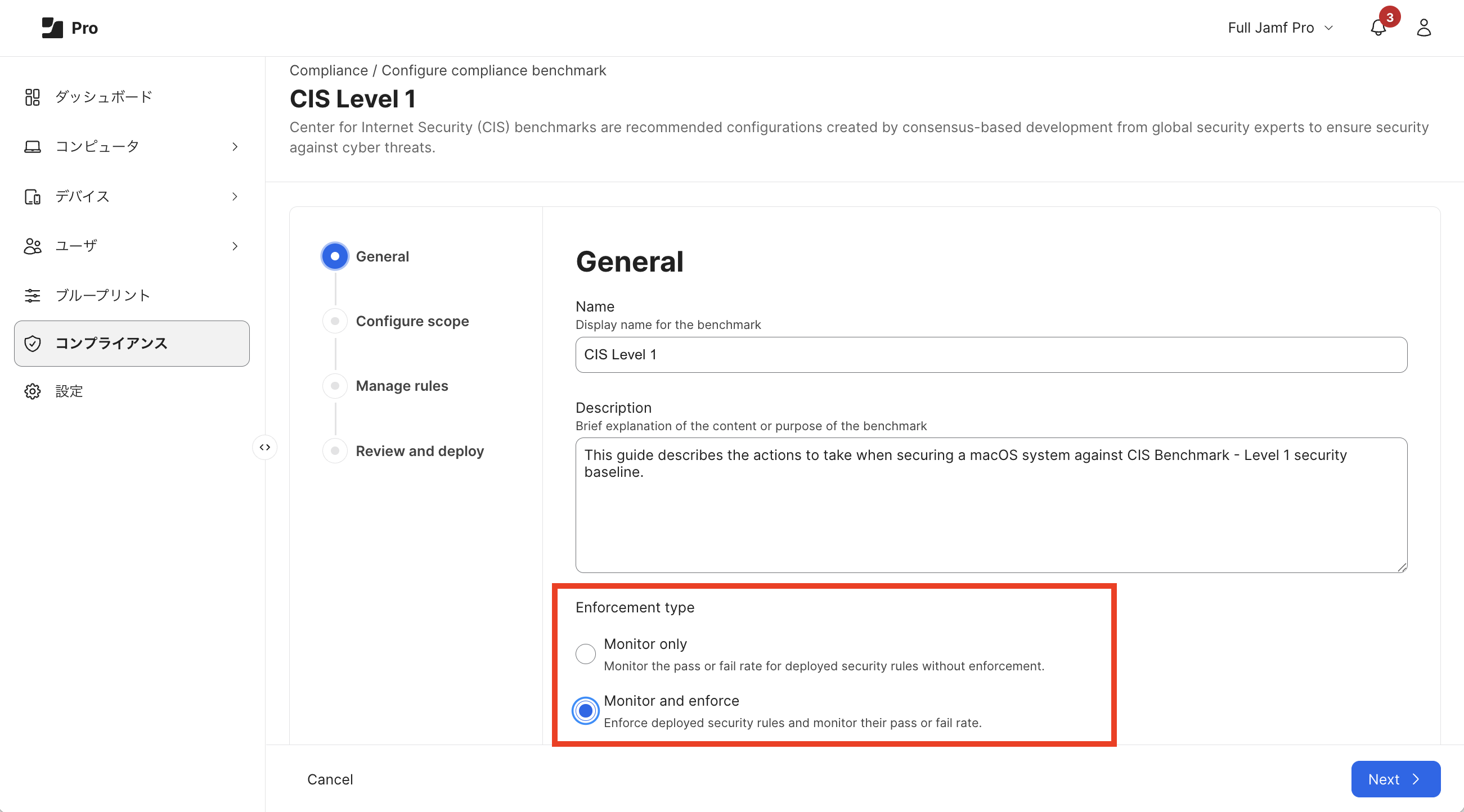

「Enforcement type」の選択

コンプライアンスには、CISベンチマークの準拠状況を確認する「Monitor only」と、準拠状況を確認したうえで条件を満たしていないデバイスに設定を割り当てて適格な状態にする「Monitor and enforce」の2種類があります。

enforceをおこなうために作成される設定は、macOS Security Compliance Project (mSCP)に基づいた設定となっており、管理者はより簡単にセキュリティベースラインを作成することができます。

「Configure Scope」の設定

Scopeとして設定できるのは、Jamf Proの管理下にあるデバイス全台、もしくはスマートグループのみとなっています。また、複数のグループを選択することは現状不可のようです。

Enforcement typeとScopeはどちらも展開後に変更することが可能ですので、まずは「Monitor」「デバイス全台」、もしくは「Monitor and enforce」「検証機」というような形でテスト的に展開していくのがよいかもしれませんね。

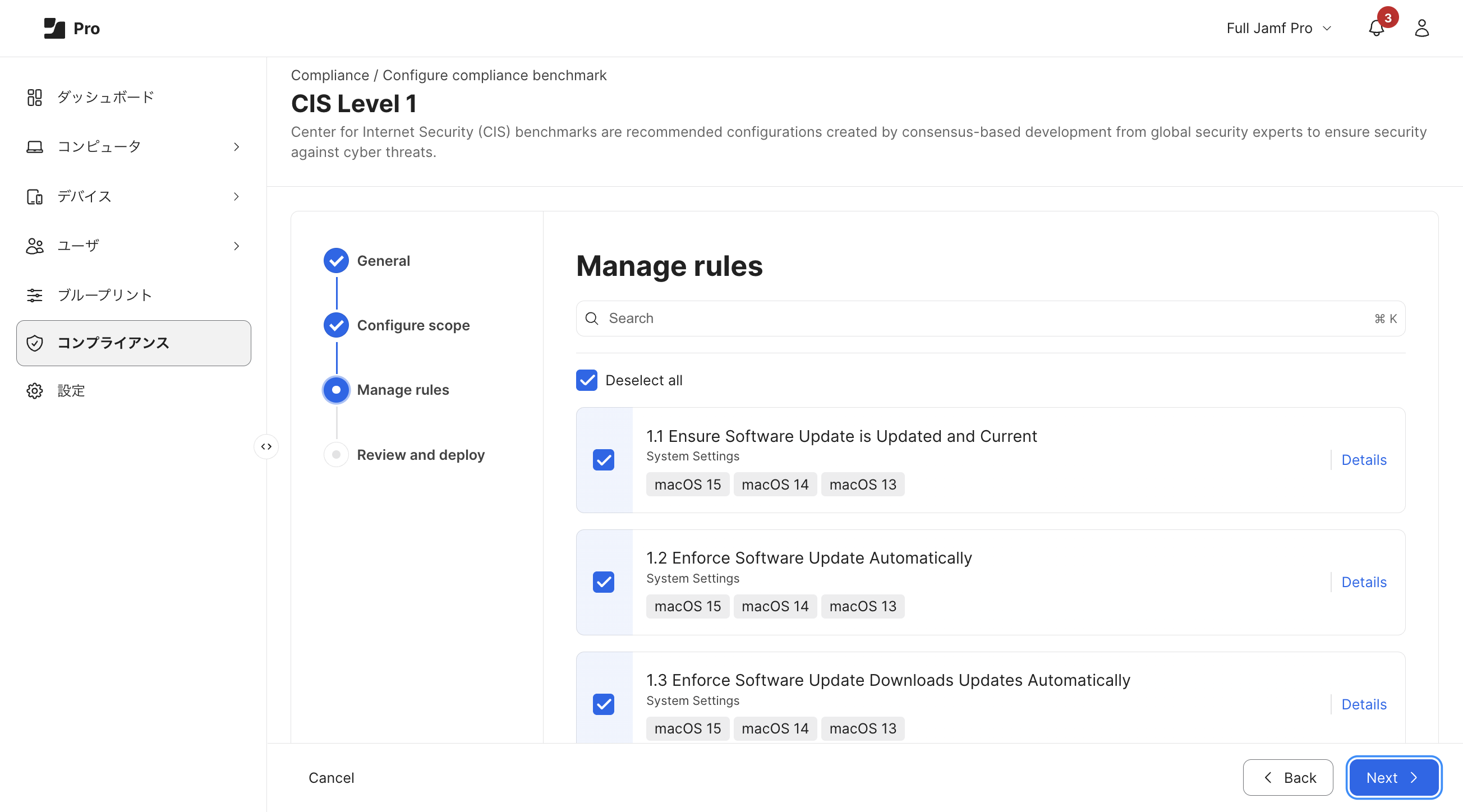

「Manage rules」と「Review and deploy」の設定

「Manage rules」では、デバイスに展開する設定を編集できます。各設定のDetailsを確認できるのでデバイスにどのような影響が出るのかを吟味し、強制させたくない設定は外していきましょう。

(現状コンプライアンスは英語表記のみで、Detailsも全文英語となります。個人的には、早く日本語表記が追加されると嬉しいです…)

設定する項目の確認が終われば、いよいよ適用です。

Save and deployを押せば、これまでに設定した内容を管理・適用させる構成プロファイルやポリシー、グループなどが自動で作成されます。

Jamfのドキュメントによると、管理設定の作成には最大で10分ほど時間を要する場合があるそうなので、一度ここでコーヒーでも飲んで休憩しましょう。

作成が完了すると、Rule reportにてデバイスへ展開された設定と準拠状況を確認することができます。

検証時、設定がデバイスに適用されてからReportされるまでの時間にばらつきがあったので、こちらも気長に待ちましょう。

展開後に内容を変更したい場合には、各カードの右下にある「Open」を押すことで変更が可能です。

また、展開後に「Monitor only」と「Monitor and enforce」を切り替えたい際には右上の3点リーダからEdit detailsを選択することで、変更が可能です。

コンプライアンス設定の削除も同様に、右上の三点リーダーから実行できます。削除を実行すると展開時に作成された構成プロファイルやポリシー等も自動的に削除される形となります。

コンプライアンスの設定がデバイスに展開された後は、スクリプトによって準拠・非準拠状態を監視しており、Rule reportにて確認することが可能です。デバイスがチェックインを行うたびに自動でスクリプトが走るよう設定されており、非準拠状態のデバイスが確認された場合には修復ポリシーが走るよう構成されています。

そのため、継続的にコンプライアンスポリシーが遵守され、よりセキュアなデバイス管理を実現することができます。

また、コンプライアンスの展開時に自動で作成される「遵守デバイスグループ」をMicrosoft Entra でのデバイスコンプライアンスやGoogleのコンテキストウェアアクセスグループとして使用することで、一定の基準を満たしている場合にのみ組織のリソースにアクセスできるよう設定することも可能です。

コンプライアンスの機能をより一層活用したい場合には検討してみてください!

Jamf Proの他機能と比較すると、Scopeの柔軟性が劣る部分や、英語表記のみであることなど、今後のアップデートを期待する箇所もあります。しかし、これまでCISベンチマークに準拠させるために、手動もしくはJamf Compliance Editorを使っていたときと比較すると、手早くそして便利にセキュアな環境を作成することができるため、ぜひ一度お試しください!

Appインストーラの展開プロセス構成によるネットワークパフォーマンスの最適

Appインストーラとは、Jamf App カタログからサードパーティ製のmacOSソフトウェアタイトルを配布し、デバイスにインストールされたアプリケーションを自動的に最新の状態に保つことができる機能です。

Jamf App カタログは、Jamfが事前にインストーラをカタログとして掲載してくれているので、管理者側でインストーラをアップロード・更新する手間が省けるほか、ユーザ側のデバイスでアプリを最新版へ更新する手間も省ける便利な機能となっています。

ただし、配布対象のデバイスが多い組織の場合には、インストールのコマンドを送るためにネットワークトラフィックが逼迫してしまうという懸念点もあり、利用が止まっている企業の方もいらっしゃるのではないでしょうか。

このネットワークトラフィックの逼迫を解消するべく、今回のアップデートではAppインストーラの展開プロセスを構成できるようになりました。

ここからは構成内容について一緒に確認していきましょう!

構成内容

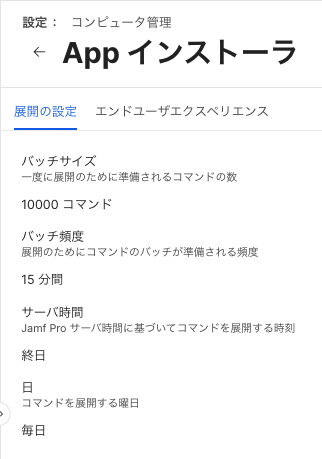

構成場所は、設定> コンピュータ管理> App インストーラ>展開の設定タブ となります。

ご覧の通り、4項目の構成が可能です。

バッチサイズ

・デフォルト:10000

・カスタム:100,500,1000,5000,10000,15000

バッチ頻度

・デフォルト:15分間

・カスタム:10分,15分,30分,1時間,2時間

コマンドを展開する時刻

・デフォルト:終日

・カスタム:00:00AM~11:55PM(5分単位)

コマンドを展開する曜日

・デフォルト:毎日

・カスタム:月〜日

アプリケーションへのインストールリクエストは、一定の期間内に一定量のコマンドが貯まると処理される「バッチ処理」という仕組みを利用しています。

今回の構成では、「一定の期間」「一定量のコマンド」の数値、またバッチ処理を行う「時間」や「曜日」を決めることができます。例えば、「月曜の午前中はZoomでの社内MTGが多いからネットワークに負荷をかけたくない!火曜日の夕方なら問題ない!」といった場合には、

コマンドを展開する時刻:17:00~18:00

コマンドを展開する曜日:火曜日

などで設定いただくと、その時間帯にバッチ処理をおこなうことが可能になります。

トラフィックの逼迫を懸念してJamf Appカタログの利用を控えていた方は、これを機に、ぜひ展開プロセスを構成してJamf Appカタログを活用してみてください。

※注意点:上記の設定はJamf Proの内部ワークフローを構成するためのものであり、エンドユーザが利用するデバイスのインストールのタイミングを制御するものではないことをご承知おきください

まとめ

いかがでしたでしょうか?

今回のアップデートは、会社のセキュリティやネットワークトラフィックを見直すいい機会となるのではないでしょうか?

今回ご紹介した機能に関するご質問や、その他Jamf製品全般に関するご相談など、気になることがありましたら、サポートさせていただければと思いますので、ぜひお気軽にお問い合わせください!

さらなるアップデートに向けて、新機能を活用しながらJamf Proによる快適なデバイス管理をしていきましょう。

記事は2025年5月19日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る