Okta×macOS Tahoe 26で実現する”ゼロタッチSSO”

Simplified Setup for Platform SSOがもたらす新しいmacOS導入体験

AppleがmacOS Tahoe 26に導入した”Simplified Setup for Platform SSO”に、Oktaが対応しました。

従来は設定アシスタント中に手動でローカルアカウントを作成。ログインが完了した後に、Oktaへのデバイスの登録とSSOトークンを取得する手順を行うことで、ローカルアカウントとOkta IDとの同期を実現していましたが、これらすべての工程が設定アシスタント実行中に構成できるようになります。

この機能により、Jamf ProなどのMDMと連携することで、macOSデバイスを開封直後からOkta IDと紐づけた状態で展開できるようになります。

まさに「アイデンティティを起点としたMac展開」が現実のものとなったわけです。

本ブログでは、”Simplified Setup for Platform SSO”対応によってどのような変化とメリットがあるのか、そして導入検討時に押さえておくべきポイントを解説します。

目次

なぜ”Simplified Setup for Platform SSO”が注目されるのか

これまでmacOSでPlatform SSOを適用するには、次のような複数ステップが必要でした。

- macOSの初期設定(ローカルアカウントの作成含む)を完了

- SSO拡張を構成しMDM経由で構成プロファイルを配布

- Okta Verifyなどの認証アプリを展開

- ユーザが再ログインまたは認証操作を実施

“Simplified Setup for Platform SSO”では、これらの手順をOSセットアップの最初の段階(設定アシスタント)に統合します。

初回起動時点でPlatform SSOが構成され、ユーザはOkta認証でmacOSへログインできる状態になります。

つまり、Appleの自動デバイス登録(Auto Device Enrollment, ADE)フローとアイデンティティ連携がより密接に統合され、ゼロタッチでSSO環境を構築できるようになるというのが最大の特徴です。

その結果、最初のログインから Okta認証でのアクセス開始が可能となるわけです。

主なメリット

1. 導入時のユーザ体験の改善

従来は「Macを起動してローカルアカウントでログイン → 後からSSO設定」という流れでしたが、“Simplified Setup for Platform SSO”により最初のログインからOkta認証で始まるようになります。

初日から自分のクラウドアカウントが使用できるため、ユーザ体験は格段に向上します。

2. セキュリティと整合性の強化

アカウント作成・証明書登録・SSO構成がすべて統合されることで、「SSO設定漏れ」「ローカルアカウント乱立」「認証情報のズレ」といった構成不整合を防止できます。

また、Okta Verifyを通じた認証情報(Touch ID)はSecure Enclaveによってハードウェアレベルで保護され、macOS本来のセキュリティ基盤とOktaのゼロトラストモデルがシームレスに連携します。

3. 運用負荷・リスクの軽減

IT管理者にとっても“Simplified Setup for Platform SSO”は大きな利点となります。

- プロファイル配布後の再ログイン不要

- 手動アクティベーション作業の削減

- 設定ミスや登録漏れの防止

といった効果により、導入コスト・サポート負荷の双方を削減できます。

また、MDMやOkta側で設定を一元管理できるため、セキュリティポリシー更新にも柔軟に対応可能です。

設定・運用のポイント

導入を検討する際に押さえておくべき主要なポイントをまとめてみました。

| 項目 | 要点 | 補足 |

|

対応バージョン |

macOS 26以降が必須 | Simplified Setupは過去バージョンでは動作しません |

| MDMの対応状況 | Jamf ProなどでSimplified Setupを有効化 | PreStage Enrollment設定内の新オプションが追加されています |

| Okta Verify | MDM経由で配布する管理対象版を使用 | App Store版ではSimplified Setup対象外 |

| 証明書発行 | SCEPなどで自動発行を設計 | 証明書期限・更新フローを考慮 |

| アカウント作成 | JIT(Just-In-Time)プロビジョニングを利用可能 | ユーザ属性マッピングの設計が必要 |

| ネットワーク要件 | 初回起動時点でOkta/MDM通信が可能であること | ネットワーク認証やプロキシ経路を確認 |

| 例外設計 | Shared Device, オフラインセットアップなど | 一部シナリオではSimplified Setup非対応 |

これらの項目は、導入初期のPoC段階で必ず確認すべき内容となります。

特に「ネットワーク通信確立前に認証が必要な構成」には注意が必要ですが、既にMDMを導入されている環境であれば、問題はないかもしれません。

設定

“Simplified Setup for Platform SSO”を構成するために必要な設定は次のとおりとなります。

- “Simplified Setup for Platform SSO”に対応しているMDM(Jamf Pro 11.20以降)

- 「Simplified Setup for Platform SSO」に対応しているOkta Verify app(バージョン「9.52.0」以降)

- Okta Verify appのPlatform SSOアプリケーションのBundle ID:com.okta.mobile

- SCEP エンドポイント (URL、チャレンジ URL、ユーザ名/パスワード) を指定するSCEP 構成プロファイル

- 関連するドメインペイロードを含む構成プロファイル

- シングルサインオン機能拡張によるPlatform SSOの構成

設定の大半は前回のブログと同様のため、今回は新規に必要な項目のみ説明します。

Okta Admin Consoleでの作業

“Platform Single Sign On for macOS”の追加と「クライアントID」の取得

前回のブログ「Okta Platform Single Sign On for macOSアプリの構成」を参照してください。

SCEP証明書の準備

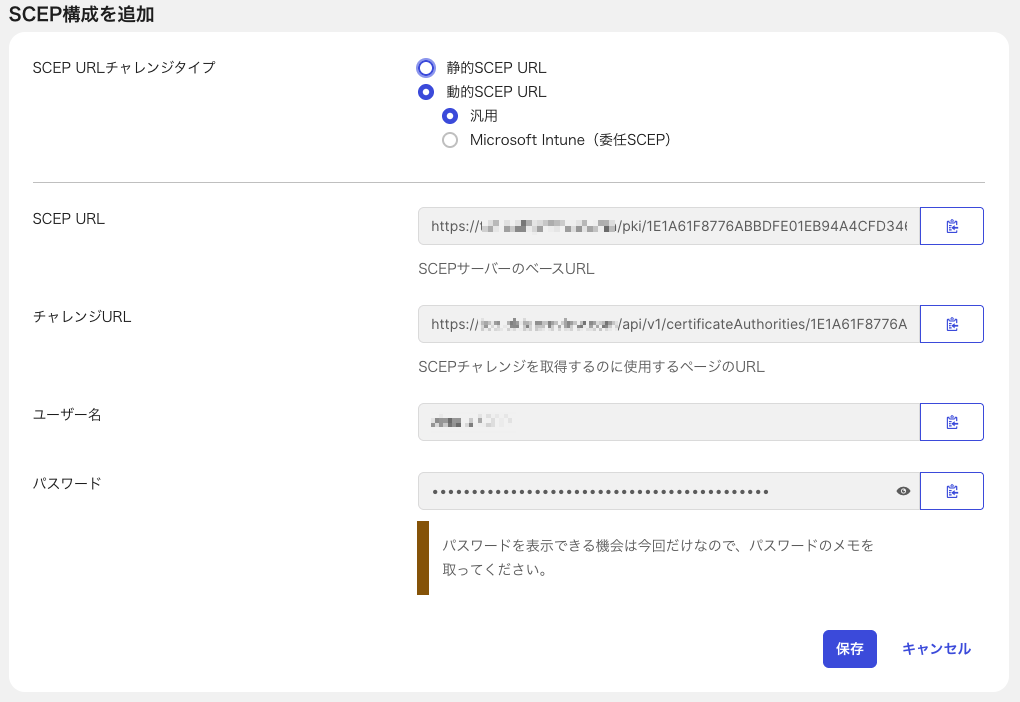

- “セキュリティ > デバイス統合 > デバイスアクセスタブ > SCEP構成を追加”の順にクリックします

- SCEP URLチャレンジタイプで”動的SCEP URL > 汎用”の順でクリックし「生成」を実行します

- 生成された「SCEP URL」「Challenge URL」「Username」「Password」をコピーしてメモなどに控えて「保存」をクリックします

Okta Verify.app インストーラのダウンロード

- Oktaの管理画面にて”設定 > ダウンロード > デスクトップアプリ”の順にクリックして「Okta Verify for macOS」から「最新をダウンロード」をクリックしインストーラを取得します

- ダウンロードしたインストーラのバージョンが「9.52.0」以降であることを確認します

- 入手したインストーラをJamf Proにアップロードします

Jamf Proでの作業

シングルサインオン機能拡張ペイロード

- 基本構成は前回のブログの構成プロファイルの作成の手順2から手順4と同様に設定を行います

- 「設定中に登録を有効にする」「設定中に最初のユーザを作成」をそれぞれ有効に設定します

- 「新規ユーザ作成認証方式」は「パスワード」を選択します

関連するドメインペイロード

- 前回のブログの構成プロファイルの作成の手順5から手順6と同様に設定を行います

- 追加をクリックします

- アプリ識別子に「B7F62B65BN.com.okta.mobile」を入力します

- 関連するドメインに前回のブログの構成プロファイルの作成の手順6-bと同じ値を入力します

アプリケーションとカスタム設定ペイロード

前回のブログの構成プロファイルの作成の手順7から手順13と同様に設定を行います

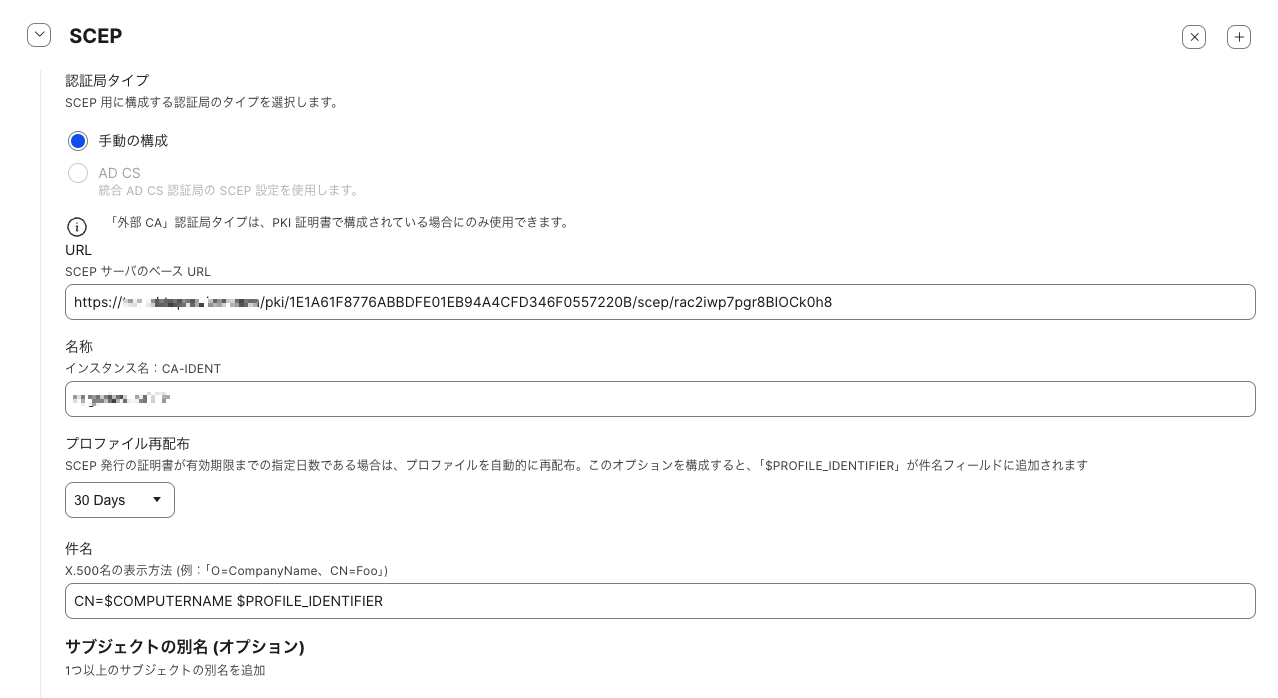

SCEPペイロード

- 前回のブログの構成プロファイルの作成の手順14から手順16と同様に設定を行います

- URLは「SCEP証明書の準備」で入手したURLを入力します

- 名称はSCEPプロファイルの説明的な名称を入力します

- プロファイルの再配布は任意の日数を設定します(例では30日で設定)

- 件名は64文字に収まるように定義します

・再配布を指定すると自動的に「$PROFILE_IDENTIFIER」が定義され約36文字使用します

・例では「$COMPUTERNAME」を指定して「$PROFILE_IDENTIFIER」と合わせて64文字に収まるように調整しています

6. チャレンジタイプは「動的 - Microsoft CA」を選択します

7. 「SCEP 管理者の URL」「ユーザ名」「パスワード」は「2. SCEP証明書の準備」で入手した値を入力します

8. 鍵のサイズは「2048」を選択します

9. 「キーチェーンからの export を許可」のチェックを外します

10. 「すべての App にアクセスを許可」にチェックを入れます

11. Scopeに配布対象のMac を追加し、画面右下の保存をクリックしてプロファイルを保存・配布します

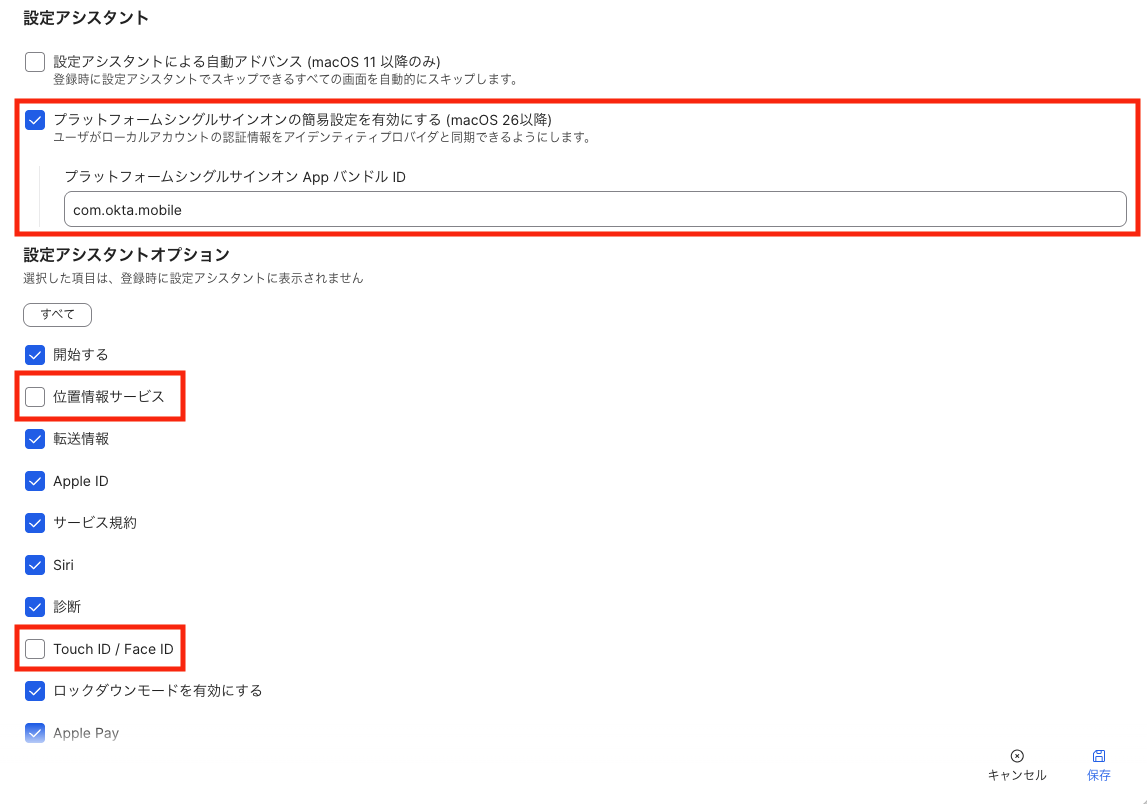

事前登録の作成

- サイドメニューのコンピュータ > 事前登録 の順にクリックします

- 任意の名称を入力し、適宜設定を行います

- 「設定アシスタント」メニューを設定します

- 「プラットフォームシングルサインオンの簡易設定を有効にする」にチェックを入れます

- 「プラットフォームシングルサインオン App バンドル ID」欄に「com.okta.mobile」と入力します

- 「設定アシスタントオプション」中の「Touch ID / Face ID」はチェックを外しておきます

※Touch IDを設定アシスタント中に設定することで、パスワードの入力を早い段階から省略することが可能となるので、推奨の設定となります

5. 構成プロファイルペイロードを選択し、先に作成した2つの構成プロファイルを追加します

6. 登録パッケージペイロードを選択し、アップロードしたOkta Verifyのインストーラを追加します

7. Scopeタブに移動し検証用のデバイスを割り当てて保存をクリックします

設定は以上となります。

最後に動作の確認を行います。

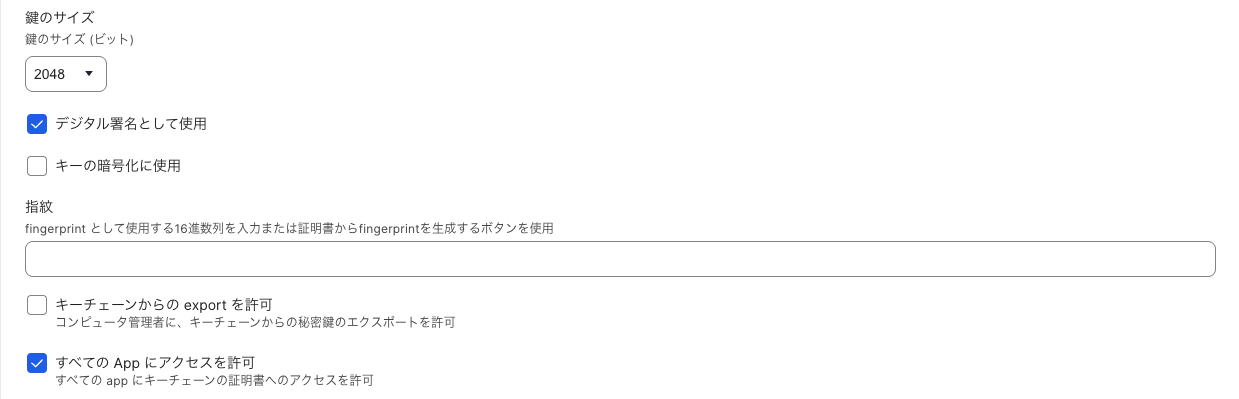

動作の確認

設定アシスタントが実行され自動デバイス登録まで進むと、最初のOkta認証が要求されます。ここで認証を行うことで、下記の処理が実行されます。

- OktaへのMacの登録

- 認証に使用したOkta IDの情報をローカルアカウント作成ウインドウに反映させる

作成されたローカルアカウントに対してTouch IDを登録することで、生体認証を有効にし、Secure Enclaveへ格納します。

最後にSSOトークンを取得しOkta上のパスワードとローカルアカウントのパスワードを同期させるための認証を行います。ログインが完了した段階でシングルサインオンが有効になっており、そのままサービスを利用可能な状態から業務を開始できるようになっています。

それでは、動画で挙動を確認してみましょう。

まとめ

"Simplified Setup for Platform SSO”へのOkta対応は、macOS導入フローにおける「アイデンティティ中心のゼロタッチ展開」を本格的に実現するものです。

これにより、次のメリットを得られるようになりました。

- ユーザは最初からOkta認証でMacにサインインできるようになる

- IT管理者は構成ミスや再設定の手間を減らすことができる

- セキュリティチームは全デバイスの認証統制を強化できる

ただし、前提条件(macOS 26 / Jamf Pro / Okta Verifyなど)の整備と、証明書・ネットワークまわりの設計を怠ると、想定外のトラブルを招く可能性があります。導入前には必ず検証環境での実装確認を推奨します。

Apple・Okta・Jamfという三者の連携が進むことで、今後は「Macの初回ログイン体験」そのものがクラウドアイデンティティの延長として再定義されていくでしょう。

OktaとJamf Proを利用しているのであれば、ぜひお試しいただきたいと思います。

株式会社Tooでは、法人向けMac、Jamf製品、Okta Workforce Identityの導入を一貫してサポートしています。

これらの製品のご導入をご検討の方は、お気軽にご相談ください。

記事は2026年1月13日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る