Oktaの「Platform Single Sign On for macOS」では、今何ができるのか?

Oktaの「プラットフォームシングルサインオン」への対応

今回はシングルサインオン機能拡張の追加機能にあたるプラットフォームシングルサインオン拡張機能(以下PSSOe)について紹介します。

2022年のWWDCにて発表されたPSSOeは、IdPに登録されている認証資格情報をmacOSで流用できるように拡張された機能ですが、発表当初はIdP側の対応ができておらず機能を利用することができませんでした。

2023年のWWDCでは機能強化が図られたPSSOeですが、Oktaはいち早くPSSOeの対応を表明し、2023年秋にはDesktop Password Sync for macOSとして提供を開始。

2024年の9月には【Platform Single Sign On for macOS】に名称が変更となり、アカウント作成機能が追加されました。

Platform Single Sign On for macOSで今現在何が実現できるのか。またJamf Proの機能と組み合わせることで、どのようなことが出来るのかについてご紹介します。

2025.1追記:Platform Single Sign On for macOSへのアップデートに合わせて内容を更新しました。

目次

Entra IDを利用中の方はこちらの記事を参照ください。

Microsoftの「プラットフォームシングルサインオン」では、今何ができるのか?Platform Single Sign On for macOSで何ができるのか

提供される機能

macOSに対してPlatform Single Sign On for macOSを設定することで、以下の機能をユーザに提供することができるようになります。

- IdPの認証資格情報を使用してローカルアカウントを作成(2024年追加)

- 既存のローカルアカウントのパスワードとOkta認証資格情報のパスワードの同期

- 同期したパスワードを使用してTouch IDやApple WatchでMacのロックを解除

- システム設定からOktaとの接続情報を確認

昨年の秋頃まではローカルアカウントとのパスワード同期までしか実装されていませんでしたが、新たにローカルアカウントの作成機能である「ジャストインタイムローカルアカウント作成」が実装されたことで、ローカルアカウントの作成にOktaの認証資格情報を使用することができるようになりました。

Oktaを使用されている環境では、さらに利用の幅が広がるのではないでしょうか。

Platform Single Sign On for macOSが利用可能になるまでの流れについてご紹介しつつ、設定方法についてご説明いたします。

利用可能になるまでの流れ

Platform Single Sign On for macOSは以下のプロセスを経て、初めてOktaの認証資格情報を利用することができるようになります。

1. 設定アシスタントにてローカル管理者アカウントを作成する

2. ローカルアカウントの権限にてPSSOeにて定義されているOktaへ接続

3. Oktaの認証資格情報を使用してデバイスをOktaに登録する

4. Oktaの認証資格情報を使用してSSO トークンを取得する

この作業後、ログインウインドウからOktaの認証資格情報を元に、ローカルアカウントの作成が可能となります。

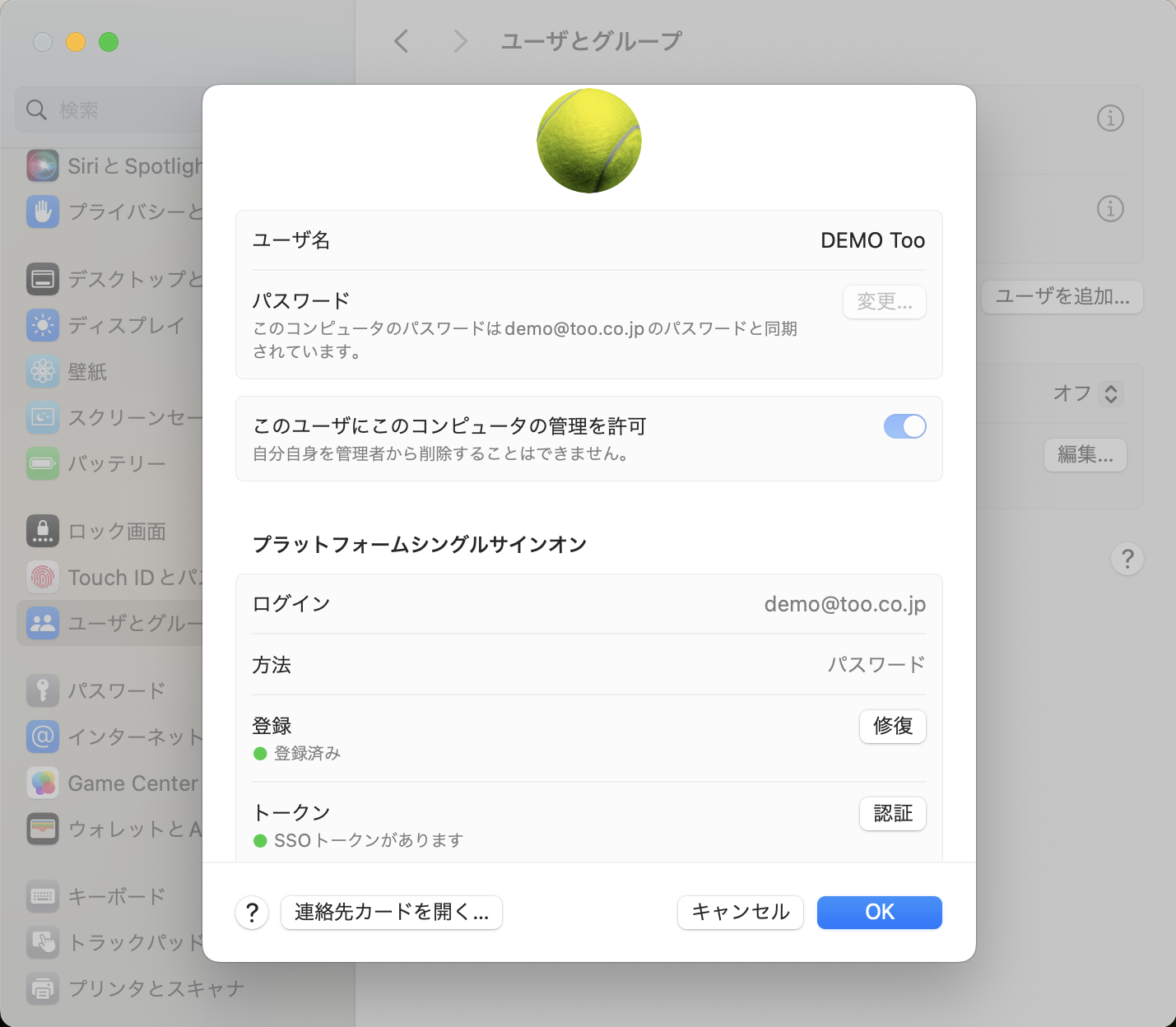

設定済みのMacを確認すると、プラットフォームシングルサインの項目が追加され、Oktaの表示が確認できます

インフォメーションアイコンから、PSSOeの項目であるログイン、方法、登録、トークンといったパラメータを確認できます。

この登録が実行されていればOktaの認証資格情報を利用する準備ができたことになります。更にSSOトークンを取得することでローカルアカウントとOktaのアカウントが同期され、パスワードの更新はOktaを通じて実行するように設定されるだけではなく、ローカルアカウントの新規作成も行えるようになります。

■登録までのフロー

前置きが長くなりましたが、Oktaのパスワード同期機能であるPlatform Single Sign On for macOSをもとに、実際に設定を作成して挙動を確認してみたいと思います。

登録されていないブロックです。Platform Single Sign On for macOSの設定

OktaのPlatform Single Sign On for macOSを設定すると、既存のローカルアカウントのパスワードをOktaと同期させることができるようになります。また条件によってはアプリケーションサービスへのSSOも合わせて可能となります。

Platform Single Sign On for macOSを使用するための前提条件は以下です。

・Okta VerifyをmacOSデバイスにデプロイする

・macOS 14向けにPlatform Single Sign-onを構成する

・macOSのジャストインタイムローカルアカウント作成

・デバイスアクセスSCEP証明書をセットアップする

それでは実際にPlatform Single Sign On for macOSの設定を作成してみましょう。

今回もJamf Proを使用してご説明いたします。

※ 今回はOkta Verifyアプリの登録方法については割愛いたします。

Okta Platform Single Sign On for macOSアプリの構成

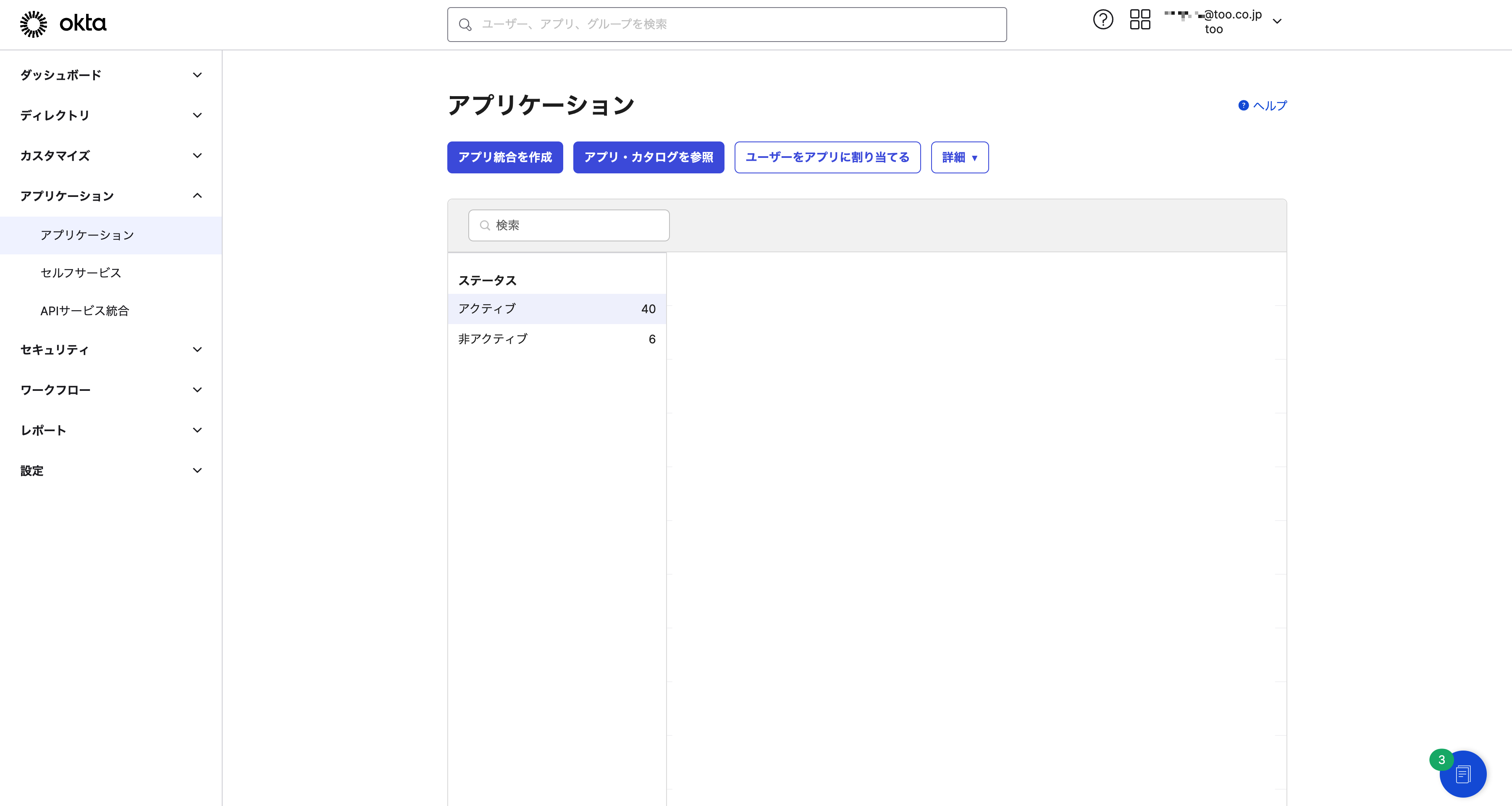

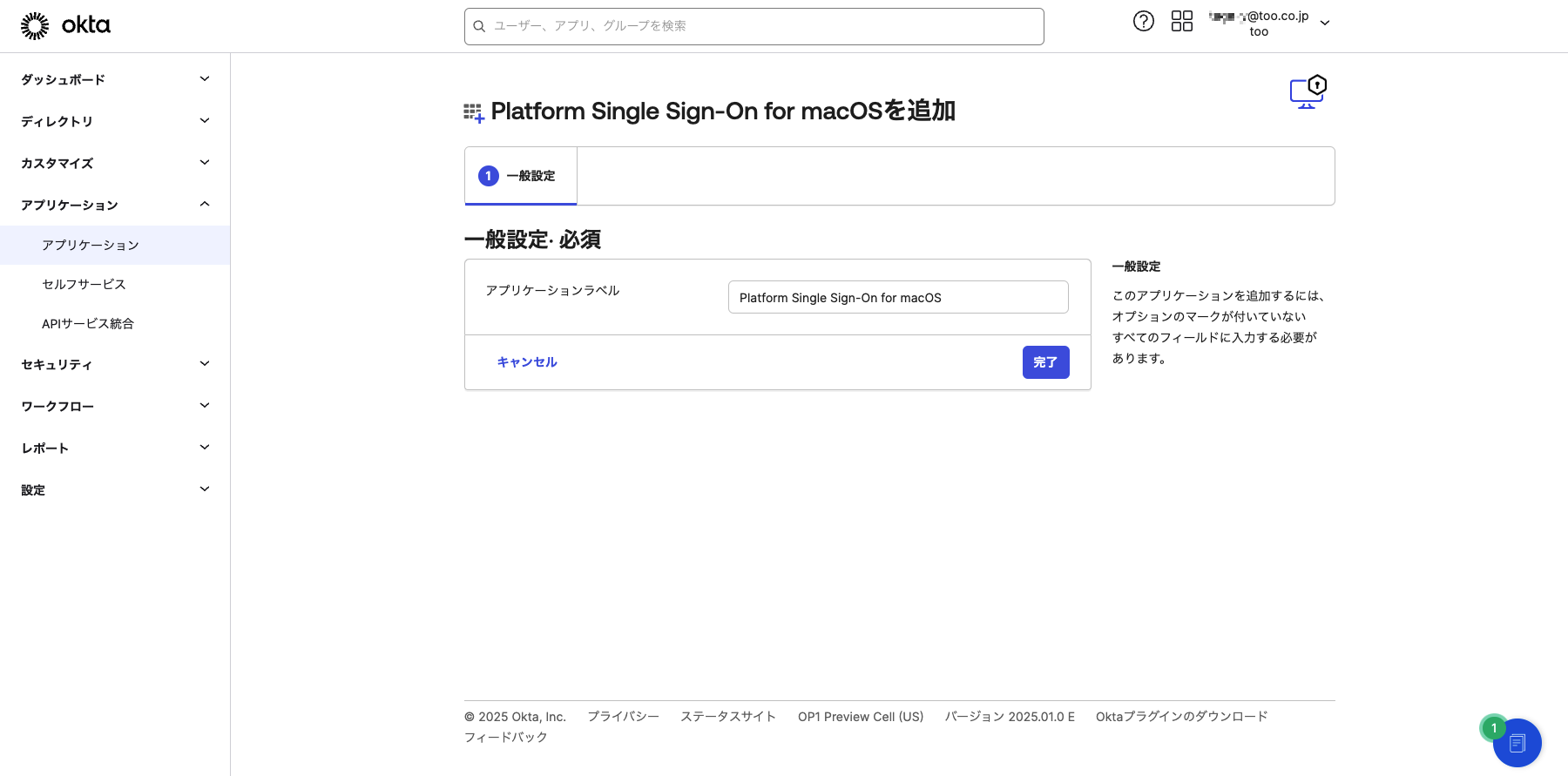

1. Oktaの「Admin Console」にログインし、アプリケーション > アプリ・カタログを参照の順にクリックします

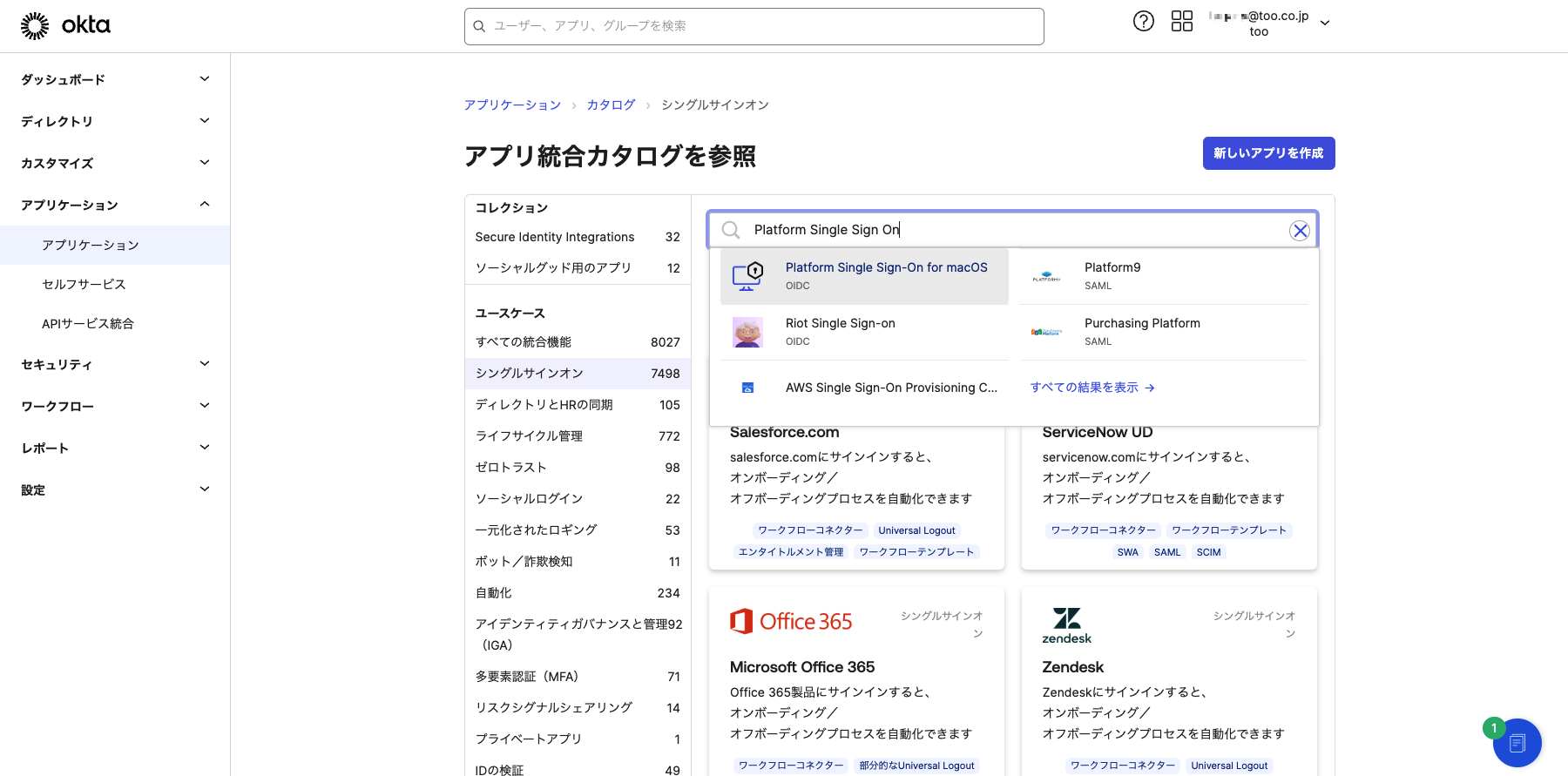

2. 「検索」ウインドウに「Platform Single Sign On」と入力し、検索に候補に上がった「Platform Single Sign On for macOS」」アプリを選択します

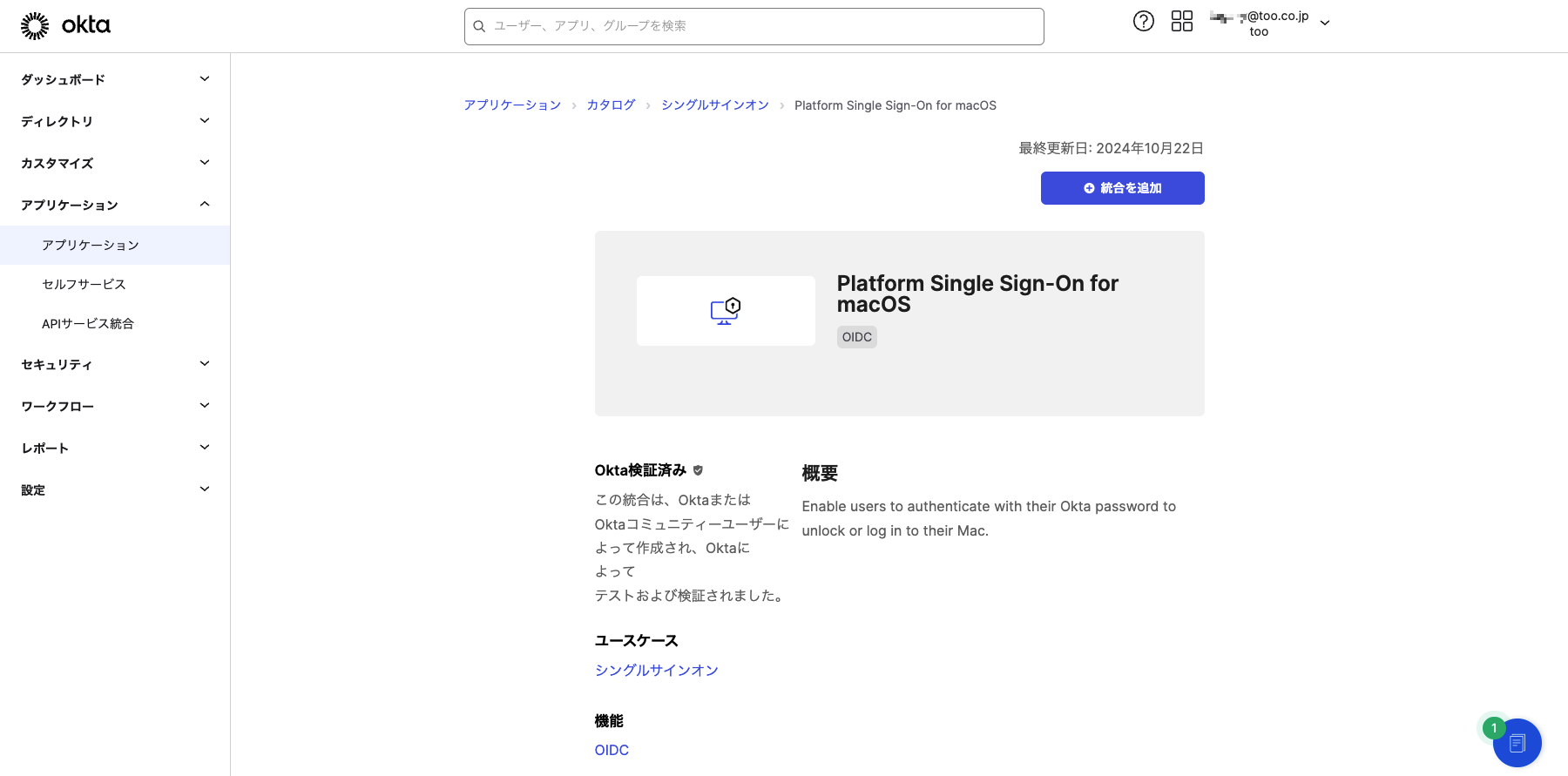

3. 「統合を追加」をクリックします

4. 「完了」をクリックします

5. 「サインオン」タブをクリックして「クライアントID」をコピーしておきます

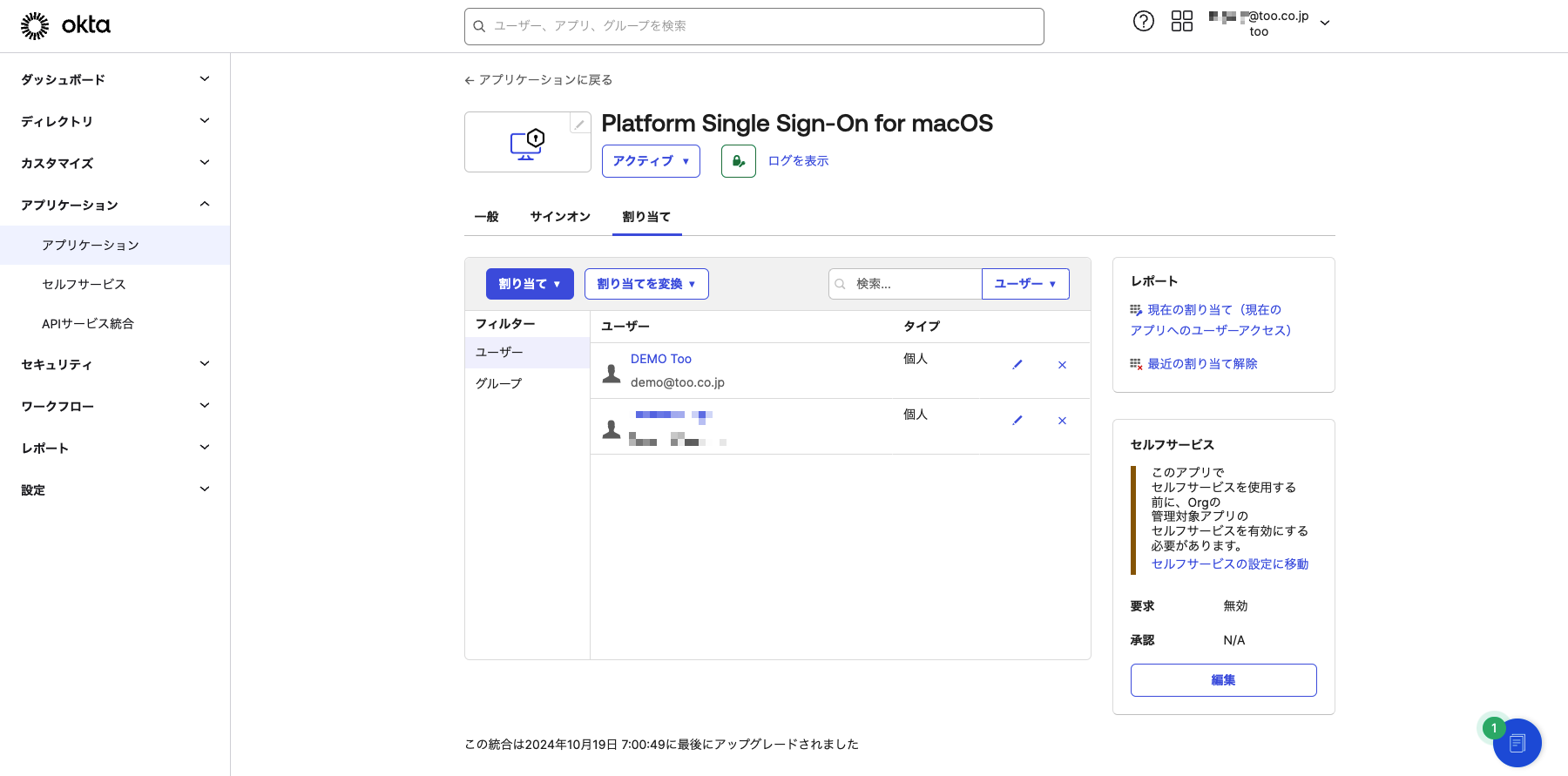

6. 「割り当て」タブをクリックしてアプリケーションを使用するユーザーもしくはグループを登録します

次にデバイスアクセスSCEP証明書の設定を行います。

SCEP証明書の準備

1.デバイス統合 > デバイスアクセス > SCEP構成を追加 の順にクリックします

2.SCEP URLチャレンジタイプを選択します。今回は「静的SCEP URL」を選択し「生成」をクリックします

3.生成された「SCEP URL」と「秘密鍵」をそれぞれコピーして控えておきます

4.「保存」をクリックします

以上でOkta側の設定は完了です。続いて、Jamf Proにて構成プロファイルを作成しましょう。

構成プロファイルの作成

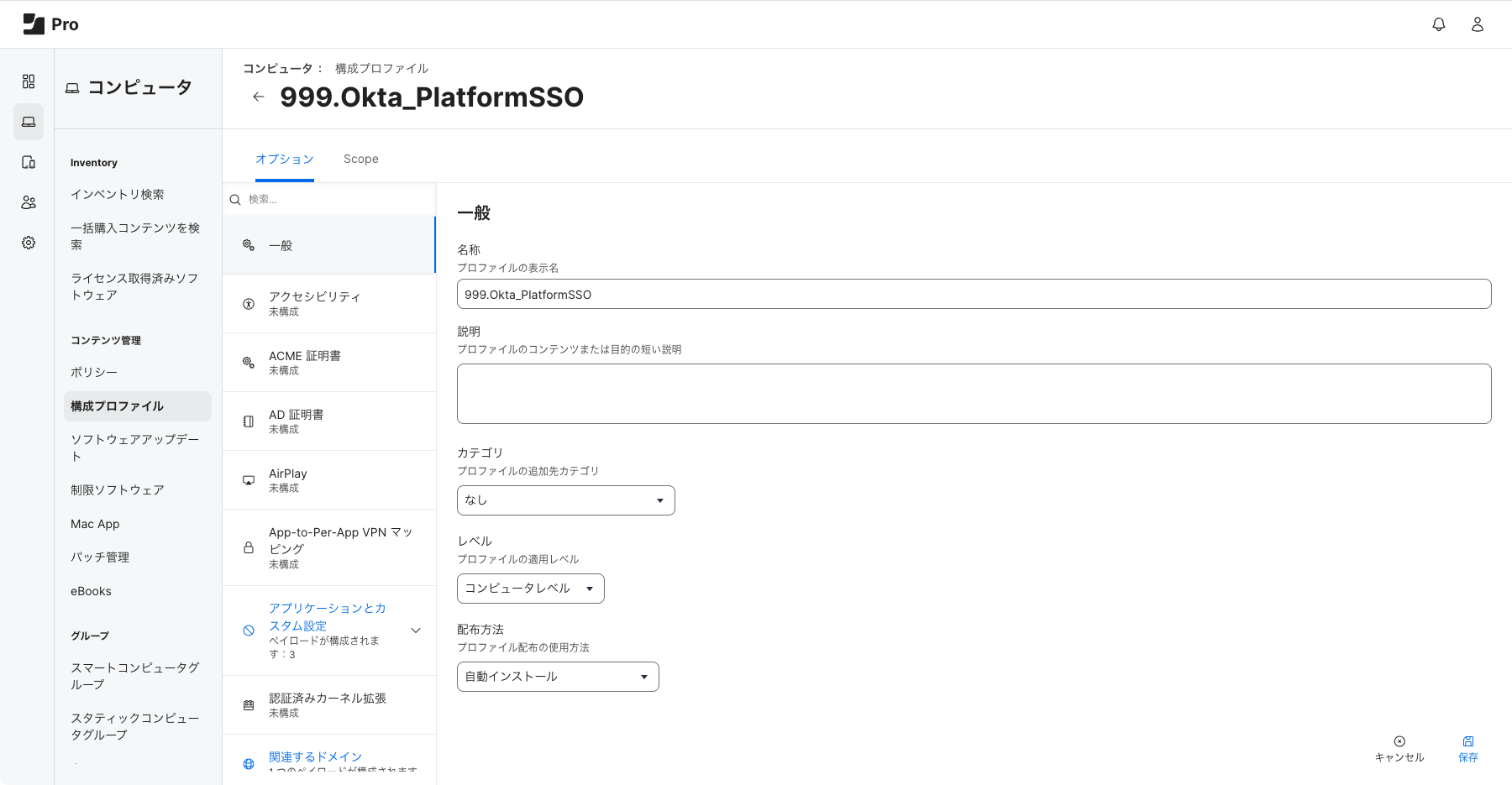

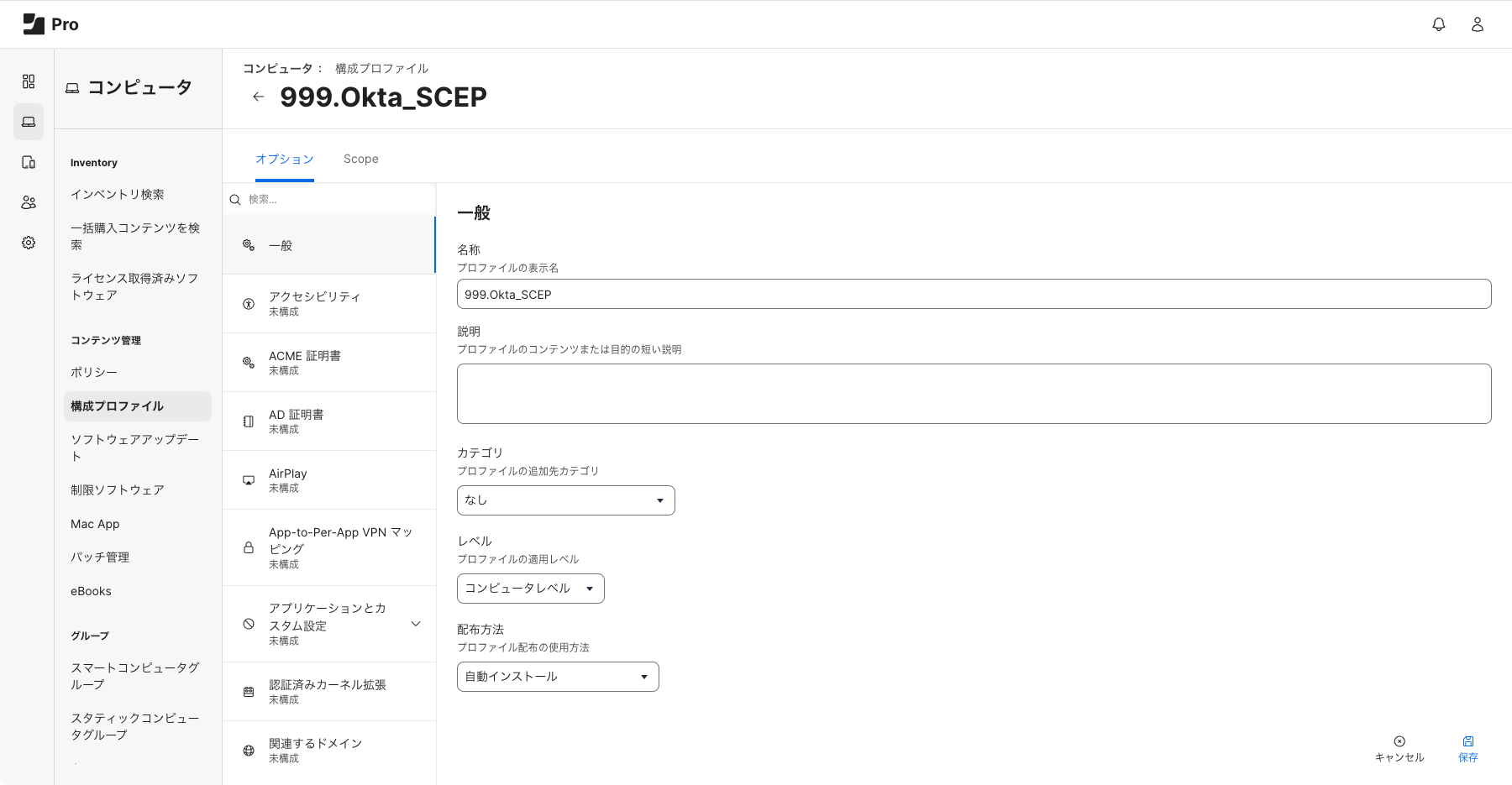

1. Jamf Pro にログインし、コンピュータ > 構成プロファイルにアクセスし、+新規ボタンをクリックします

2. 一般ペイロードにてプロファイル名を入力します

a. 名称:任意の名称を入力します。例では999.Okta_PlatformSSOとしています

b. カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

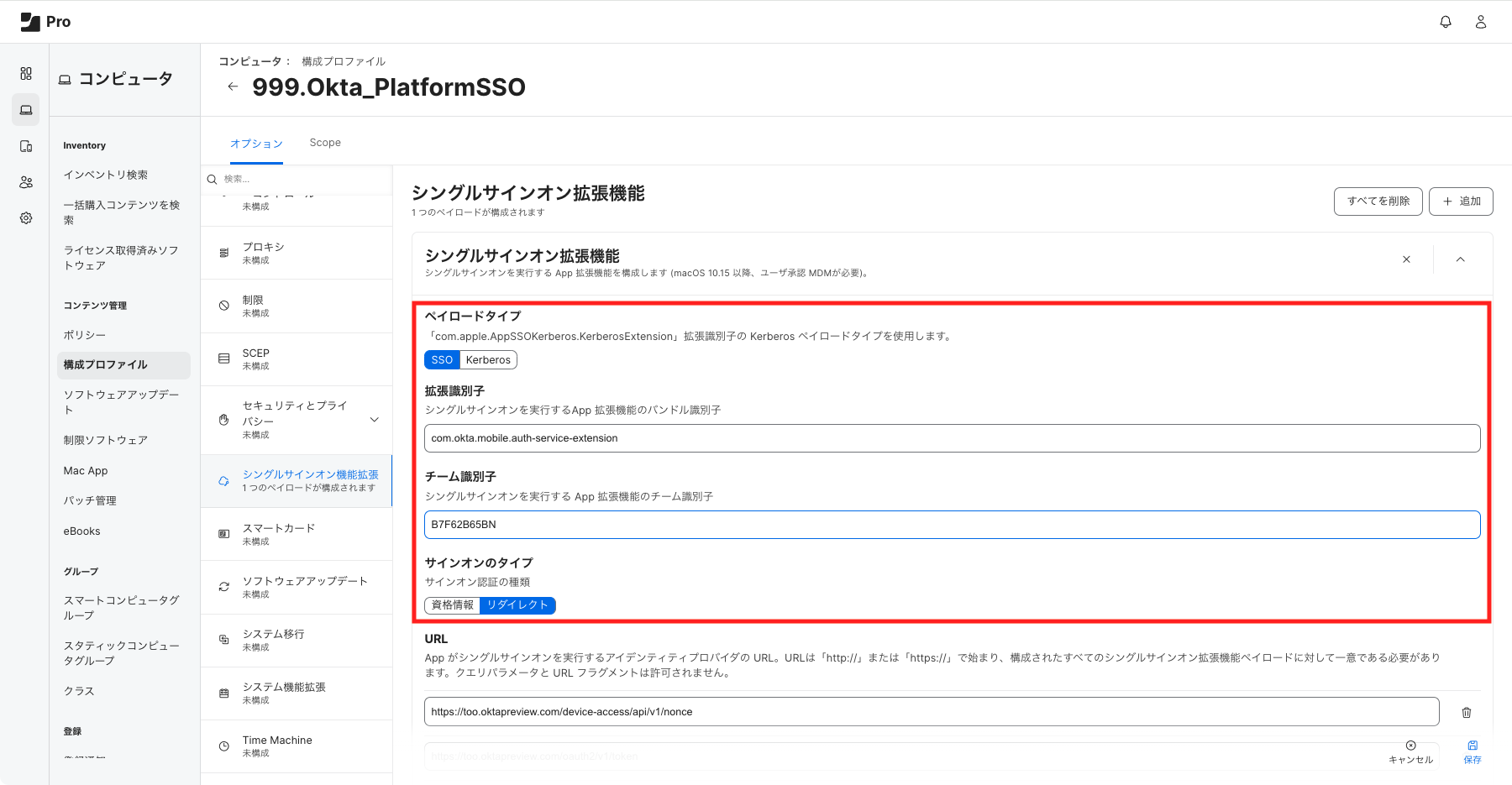

3. シングルサインオン機能拡張ペイロードを選択し、+追加をクリックします

4. 下記の設定を行います

c. ペイロードタイプ:今回は「SSO」を選択します

d. 拡張識別子:「com.okta.mobile.auth-service-extension」を入力します

e. チーム識別子:「B7F62B65BN」を入力します

f. サインオンのタイプ:「リダイレクト」を選択します

g. URL:Platform Single Sign On for macOSを使用するための必要なURLを入力します

・https://契約しているOktaのドメイン/device-access/api/v1/nonce

・https://契約しているOktaのドメイン/oauth2/v1/token

h. プラットフォームSSOを使用する:トグルスイッチをクリックして「有効」にします

i. 認証方式:「パスワード」を選択します

j.登録トークン:任意の値を入力しますが、今回はMSの設定に合わせて{{DEVICEREGISTRATION}} を入力します

k. 共有デバイスキーを使用:「有効」にします

l. ログイン時に新しいユーザを作成:「有効」にします

m. アイデンティティプロパイダの認証:「有効」にします

n. ユーザマッピング1 / 氏名:「macOSAccountFullName」と入力します

o. ユーザマッピング2 / アカウント名:「macOSAccountUsername」と入力します

p. アカウント認証タイプ:「Admin」を選択します

q. 新しいユーザアカウントタイプ:今回は「Admin」を選択します

r.画面ロック時の認証:「処理しない」を選択します

5. 関連するドメインペイロードを選択し、+追加をクリックします

6. 下記の設定を行います

a. アプリ識別子:「B7F62B65BN.com.okta.mobile.auth-service-extension」を入力します

b. 関連するドメイン:「authsrv:」に続けて契約しているOktaドメインを加えた値を入力します:例:「authsrv:契約しているOktaのドメイン」

7. 「アプリケーションとカスタム設定」ペイロードを選択し、「アップロード」を選択。+追加をクリックします

8. 下記の設定を行います

a. 環境設定ドメイン:「com.okta.mobile」を入力します

b. プロパティリスト:以下の値を入力します

※ 「契約しているOktaのドメイン」は契約している自社のOktaドメインに置き換えてください

※ 「クライアントID」は「Platform Single Sign On for macOS」アプリ作成の手順5でコピーした値に置き換えてください

9. +追加をクリックします

10. 下記の設定を行います

a. 環境設定ドメイン:「com.okta.mobile.auth-service-extension」を入力します

b. プロパティリスト:以下の値を入力します

※ 「契約しているOktaのドメイン」は契約している自社のOktaドメインに置き換えてください

※ 「クライアントID」は「Platform Single Sign On for macOS」アプリ作成の手順5でコピーした値に置き換えてください

11. +追加をクリックします

12.下記の設定を行います

a. 環境設定ドメイン:「com.apple.preference.security」を入力します

b. プロパティリスト:以下の値を入力します

13.Scopeに配布対象のMac を追加し、画面右下の保存をクリックしてプロファイルを保存・配布します

続けて、SCEP証明書を使用するための構成プロファイルを作成します。

14.+新規ボタンをクリックします

15.一般ペイロードにてプロファイル名を入力します

a. 名称:任意の名称を入力します。例では999.Okta_SCEPとしています

b. カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

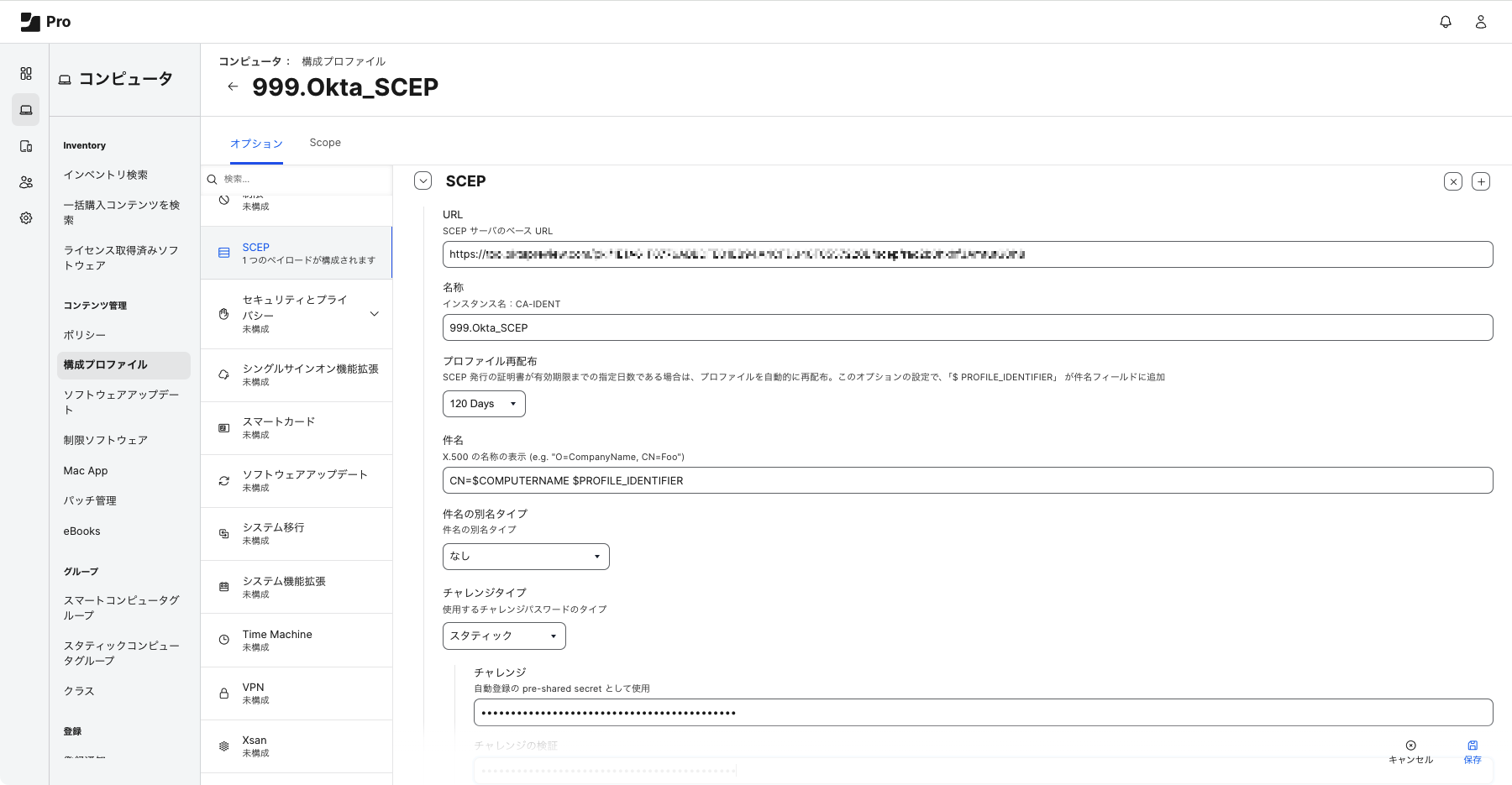

16.SCEPペイロードを選択し、+追加をクリックします

17.下記の設定を行います

c. URL:SCEP証明書の手順3で取得したSCEP URLを入力します

d. 名称:SCEPプロファイルの名前を入力します

e. プロファイルの再配布:デフォルトの120日にします

f. 件名:64文字以内に収まる値を指定します。$PROFILE_IDENTIFIER自動的に適用され33

文字使用するため、31文字以内の値として例ではCN=$COMPUTERNAMEとしています

g. チャレンジタイプ:「スタティック」を選択します

h. チャレンジ:SCEP証明書の手順3で取得した秘密鍵を入力します

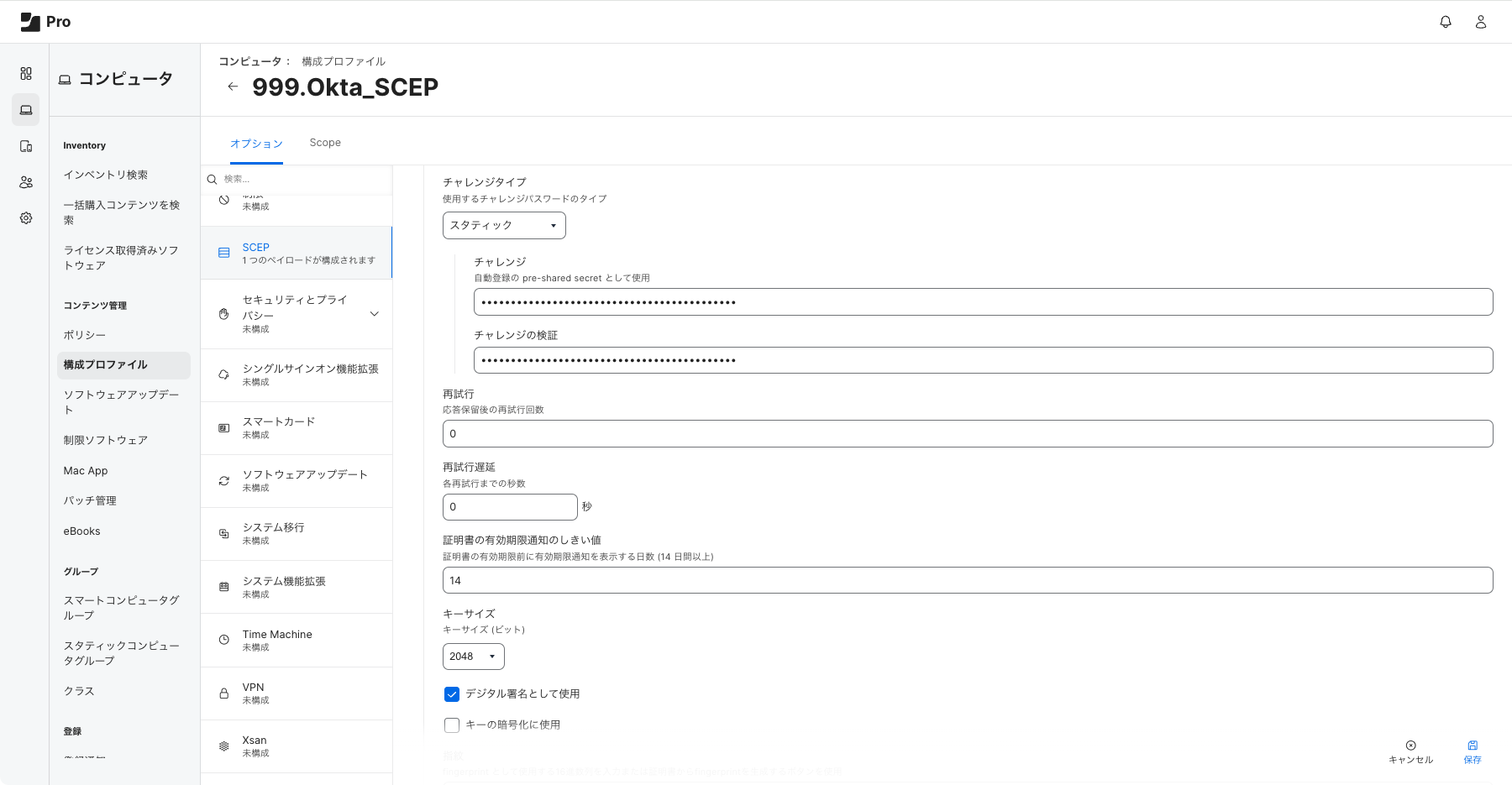

i. 再試行:デフォルトの値のままにします

j. 再試行遅延:デフォルトの値のままにします

k. 証明書有効期限通知のしきい値:デフォルトの値のままにします

l. キーサイズ:「2048」に変更します

m. デジタル署名として使用:チェックを入れます

n. キーの暗号化に使用:デフォルトの値のままにします

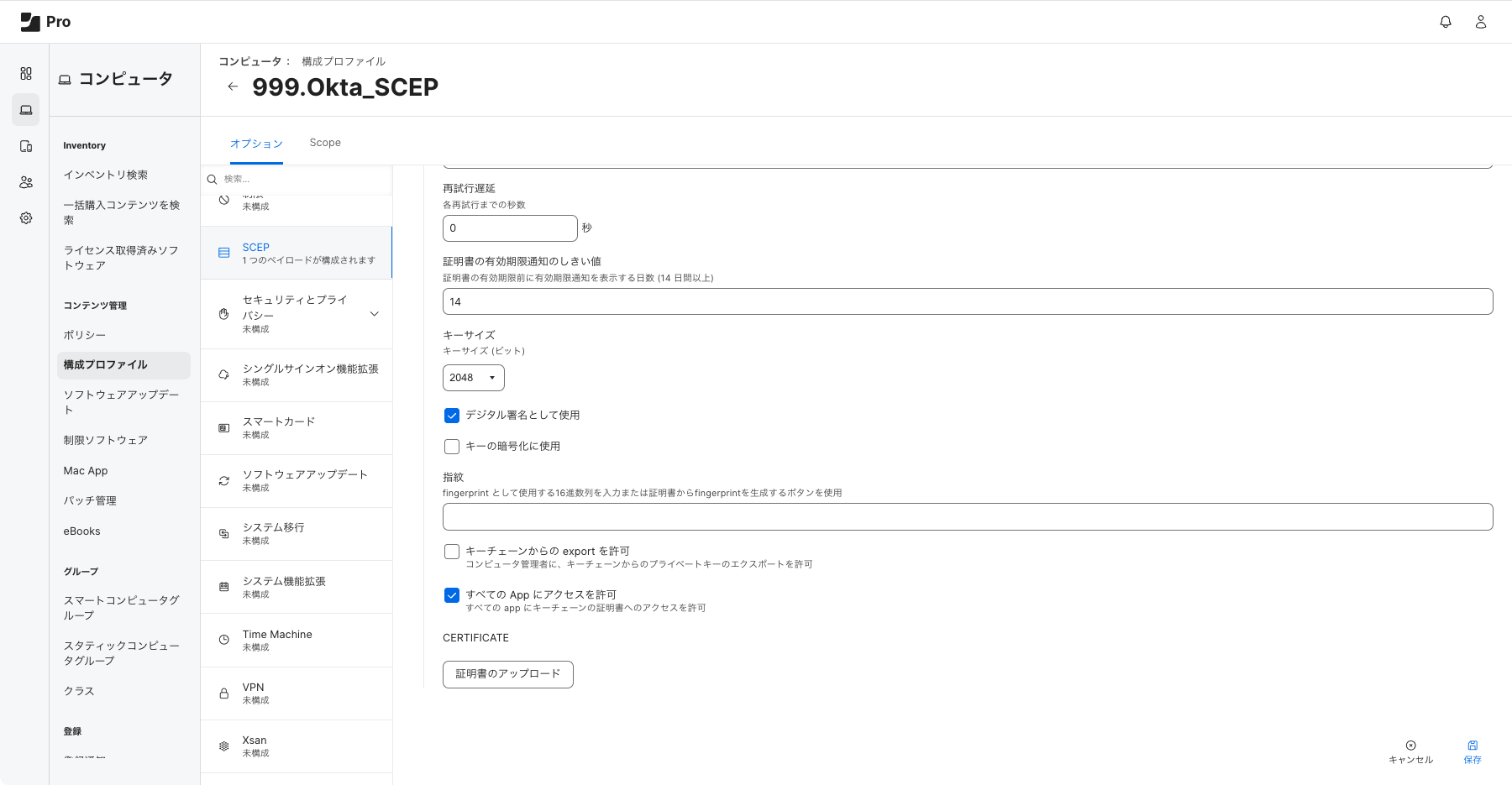

o. キーチェーンからのexportを許可:チェックを外します

p. すべてのAppにアクセスを許可:チェックを入れます

18.Scopeに配布対象のMac を追加し、画面右下の保存をクリックしてプロファイルを保存・配布します

設定は以上となります。

登録済みの「Okta Verify for macOS」も合わせて配布しておきます。

それでは、挙動を確認してみましょう。

動作を確認してみよう

Oktaへの登録とローカルアカウントの作成

Okta Verify for macOSがインストールされていることを確認後、テストを開始します。

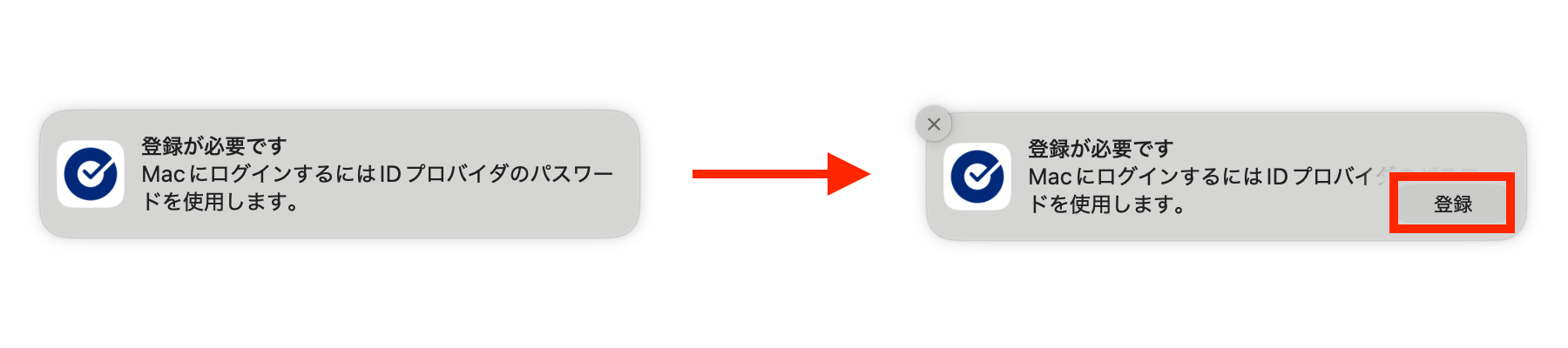

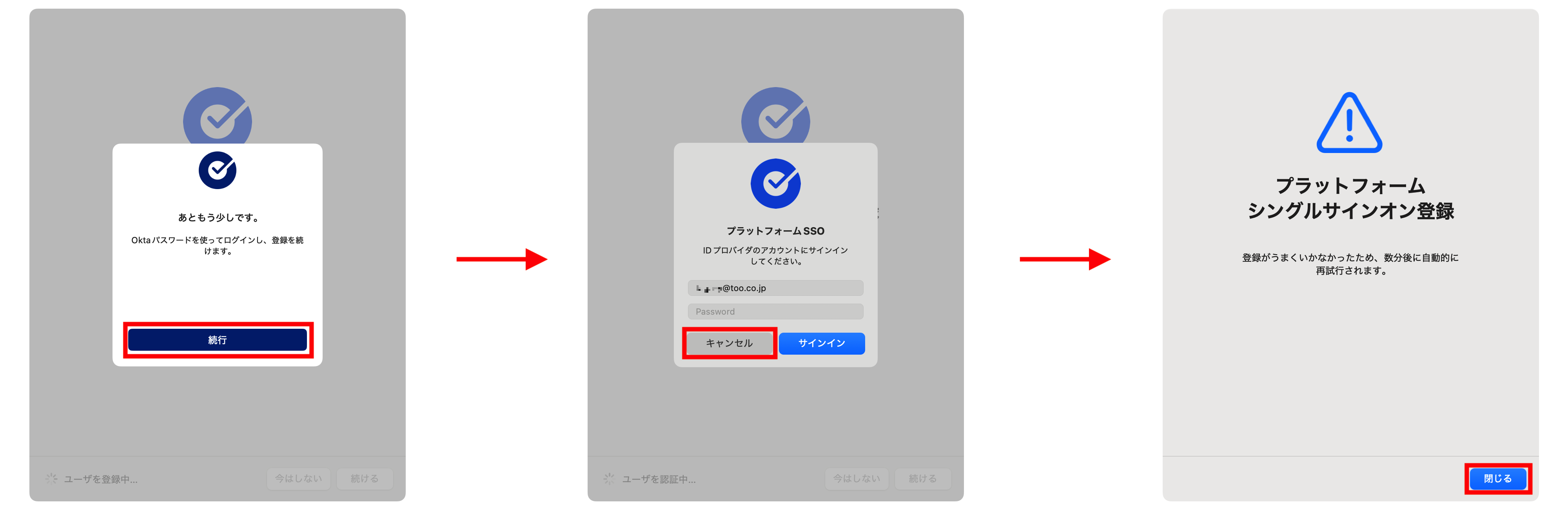

1.通知センターに表示されている「登録が必要です」の通知から「登録」をクリックします

2.プラットフォームシングルサインオンの登録ウインドウが表示されますので、「続ける」をクリックし、続けてMacの管理者アカウントのパスワードを入力し「ロック解除」をクリックします

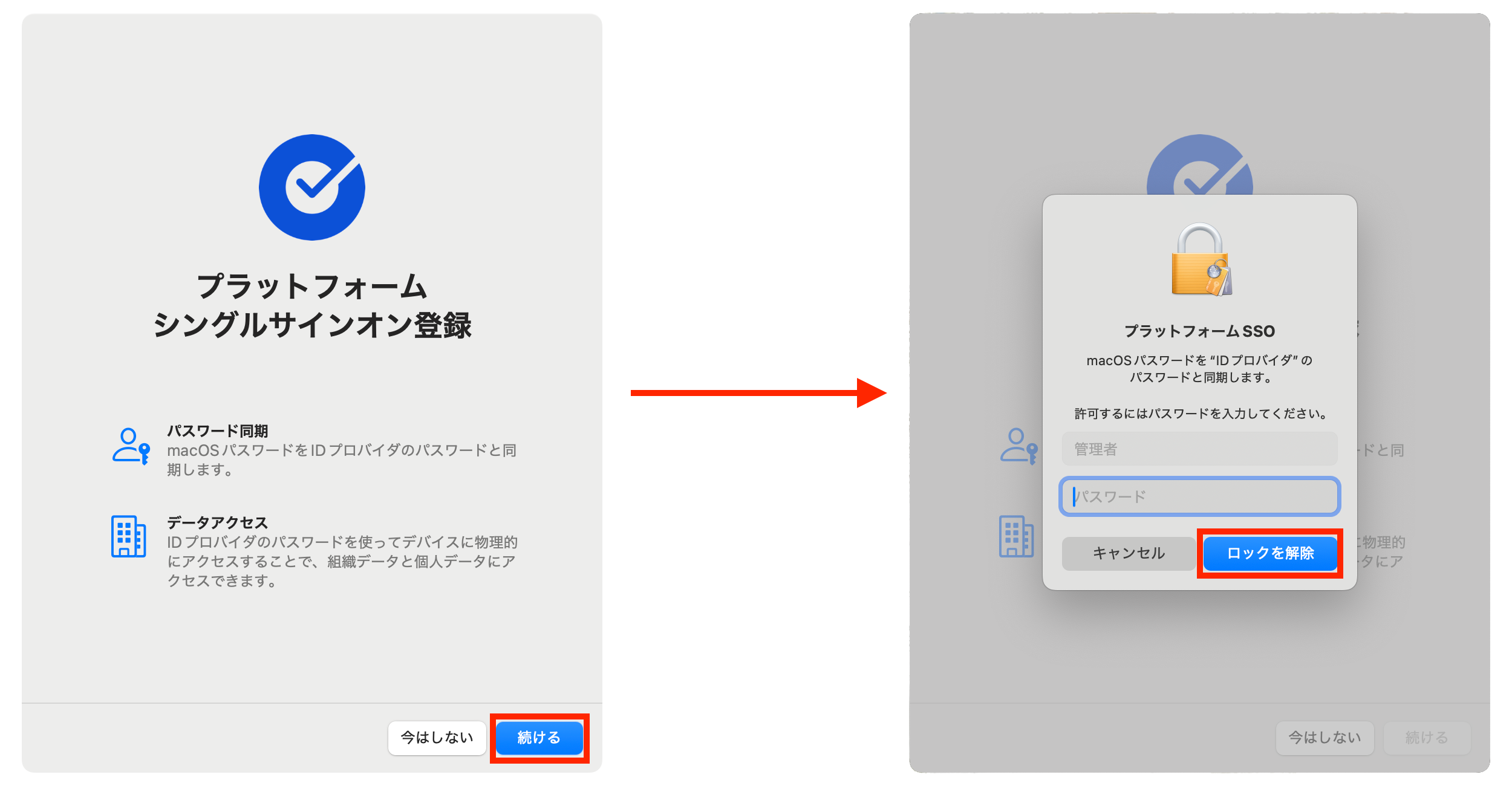

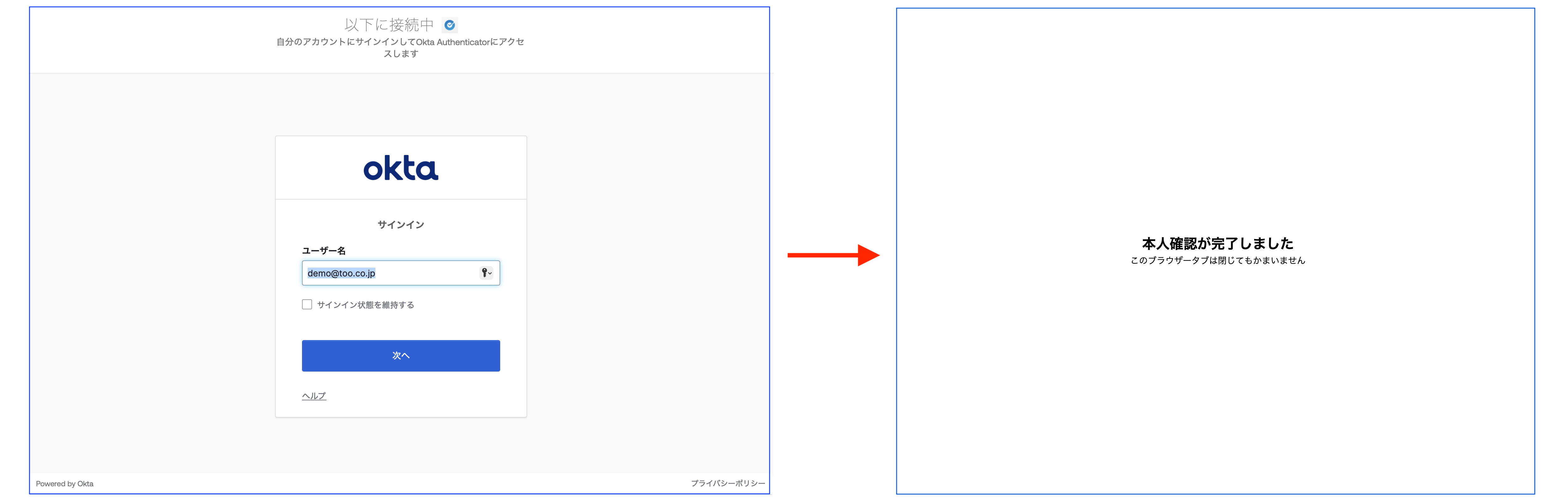

3.Okta Verifyのメッセージが表示されますので「セットアップ」をクリックするとブラウザーが起動します。Oktaに登録されている認証資格情報(ユーザ名)を入力し「次へ」をクリックします

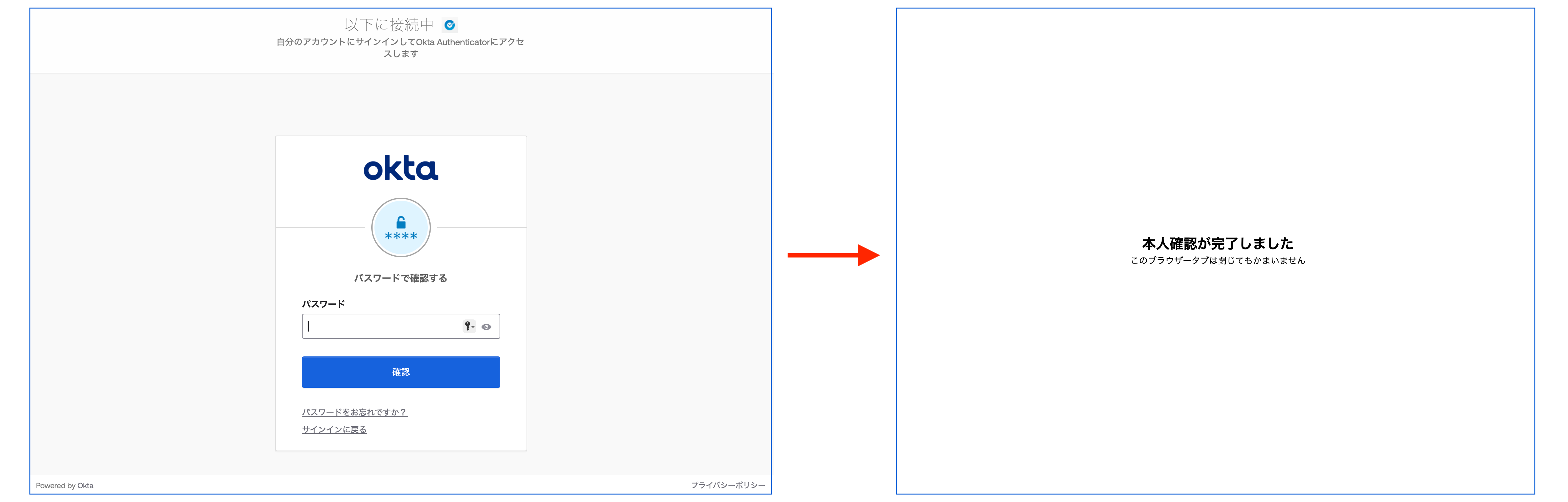

4. パスワードを入力して「確認」をクリックし、認証情報に問題がなければ本人確認が完了しますので、Safariを終了しておきます

※パスワード以外のセキュリティが必要な場合は任意のセキュリティ方式を選択して認証を続けます

5. ローカルアカウントのパスワードとの同期を促されますが、今回は実施いたしませんので、「続行」をクリック後に「キャンセル」をクリックして作業を終了します

これで、IdPの認証資格情報を使用してローカルアカウントを作成する準備が整いました。

通知センターに「認証が必要です」と表示されつづけますが、この段階では何も作業を行いません。

仮にこの段階で認証を実施してしまいますと、現在作業を行なっているローカル管理者アカウントのパスワードとIdPのパスワードが同期してしまいますので注意が必要です

6. 通知センターのメッセージ「認証が必要です」は無視してログアウトを行います

7. ログイン画面にて「その他のユーザ…」を選択し、Oktaに登録されているアカウント(メールアドレス)とパスワードを入力してログインを実行します

※例として今回は「demo@too.co.jp」というアカウントでログインを試みています

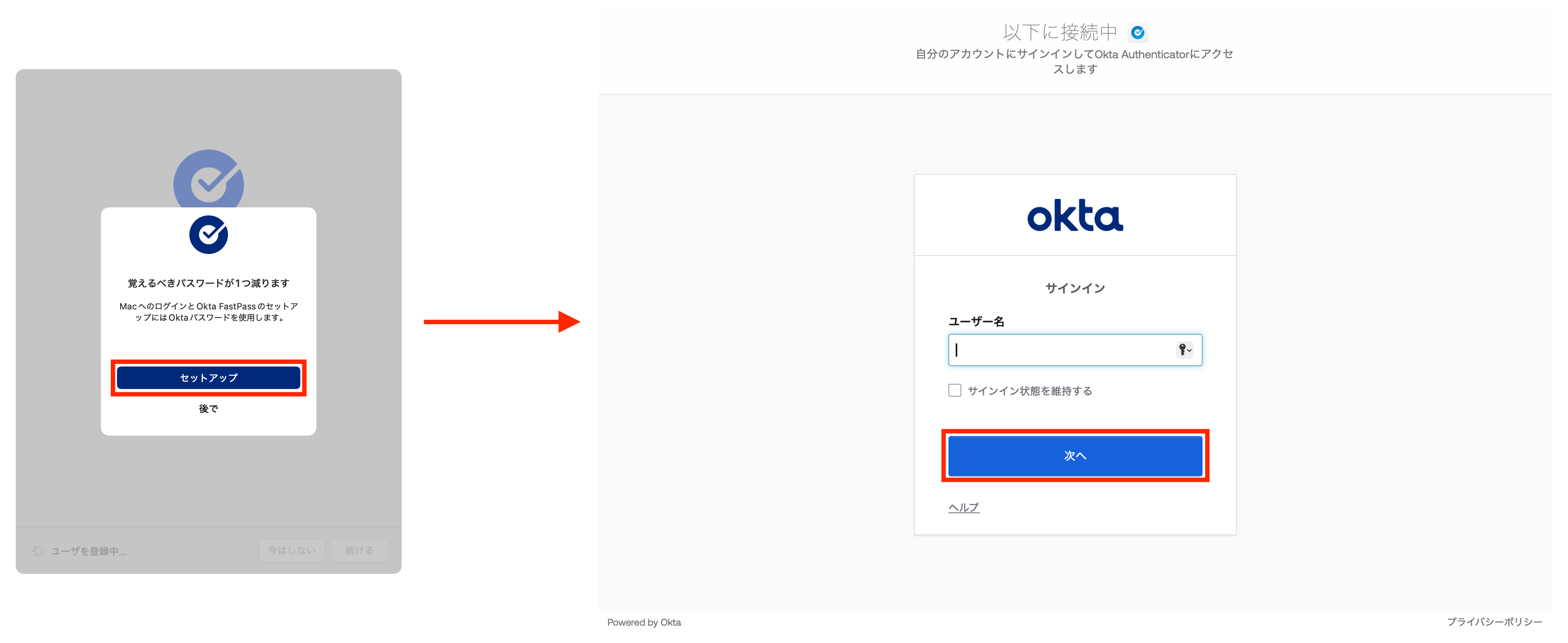

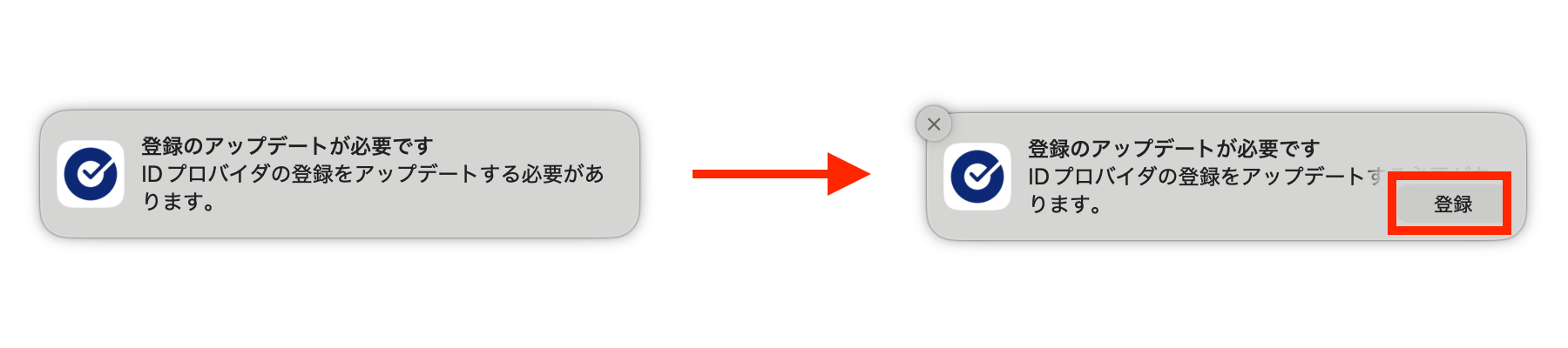

8. 登録のアップデートを促す通知が表示されますので、「登録」をクリックします

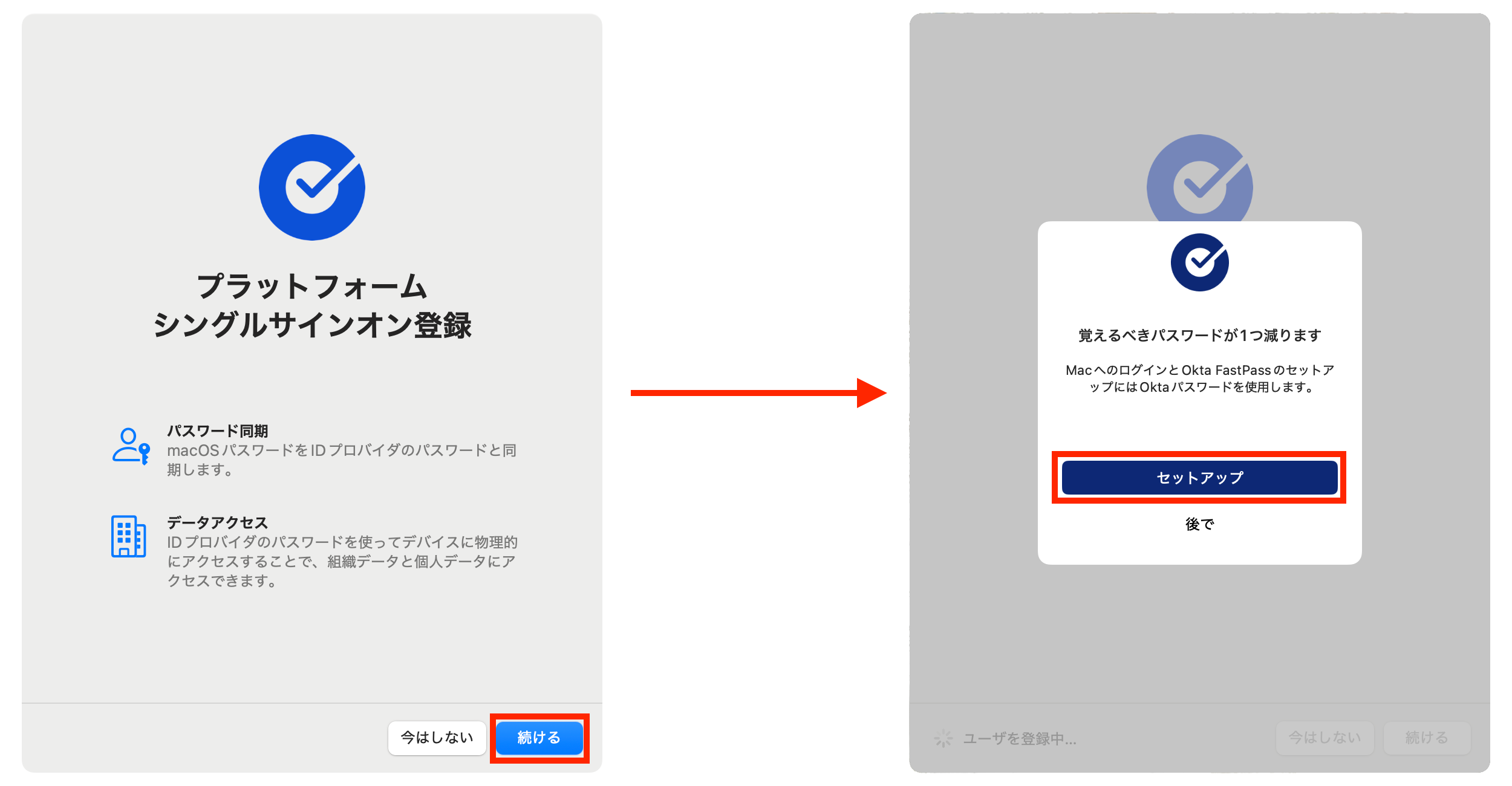

9. プラットフォームシングルサインオンの登録ウインドウが表示されますので、「続ける」をクリックし、続けて「セットアップ」をクリックします

10. ブラウザーが起動しユーザ名が自動的に入力されていることを確認したら「次へ」をクリックします。問題がなければ本人確認が完了しますので、Safariを終了しておきます

※パスワード以外のセキュリティが必要な場合は任意のセキュリティ方式を選択して認証を続けます

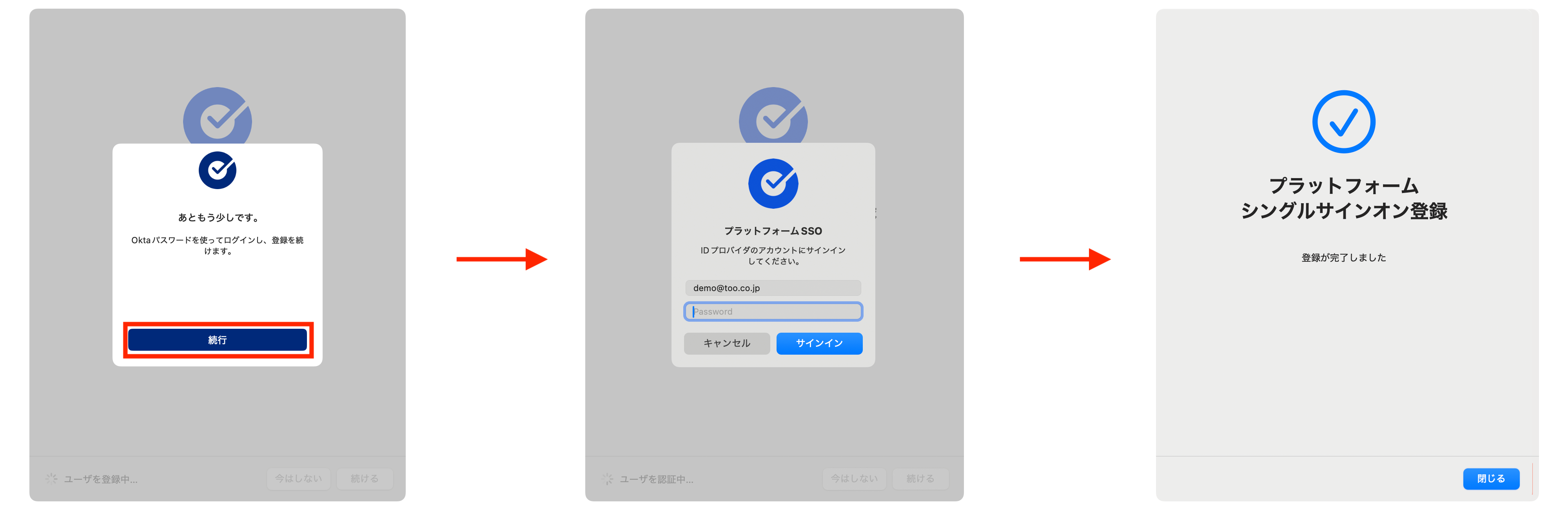

11. 作成されたローカルアカウントのパスワードとの同期を促されますので、「続行」をクリック後にOktaに登録されている認証資格情報(パスワード)を入力し「サインイン」をクリックします。問題がなければ完了のメッセージが表示されますので、「閉じる」をクリックします

続いて、作成されたアカウントのステータスを確認してみましょう。

PSSOeのステータスを確認してみる

Oktaへ登録されているのか、SSOトークンが取得できているのかを確認してみましょう。

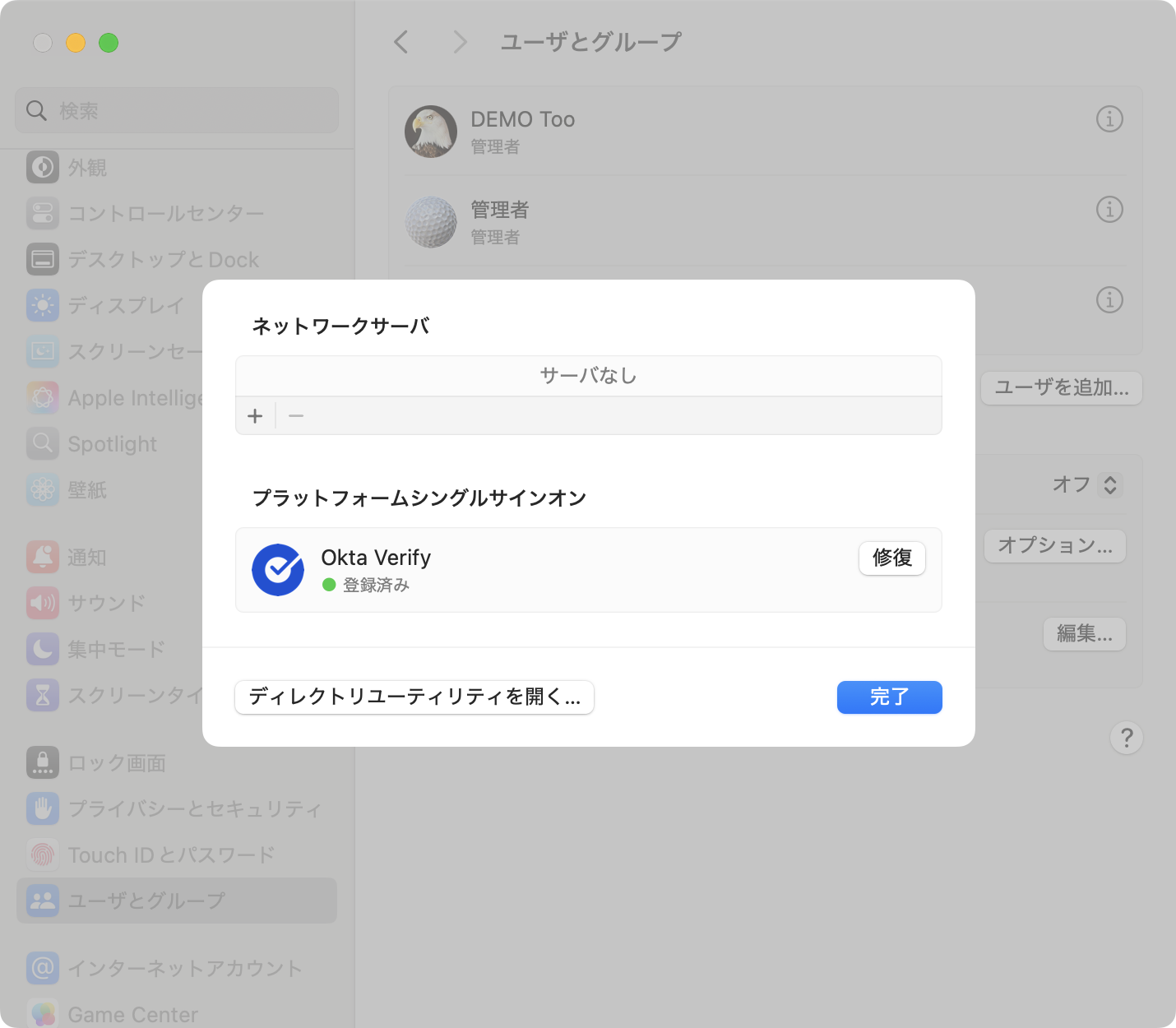

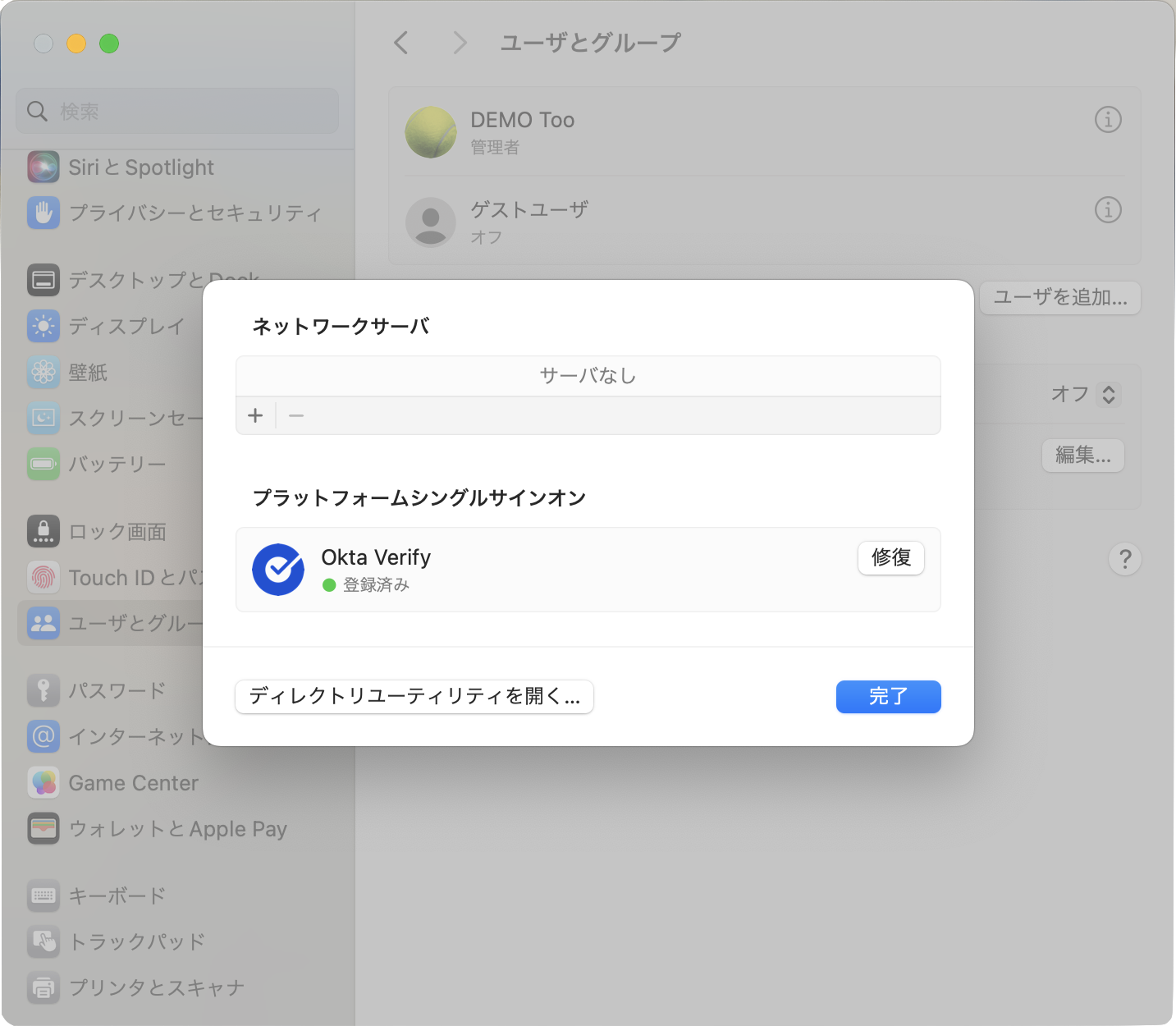

1. システム設定を起動して、ユーザとグループをクリックします。続けてネットワークアカウントサーバの「編集」をクリックします

2. プラットフォームシングルサインオンに追加されているOkta Verifyが「登録済み」になっているかを確認します。問題がなければ「完了」をクリックします

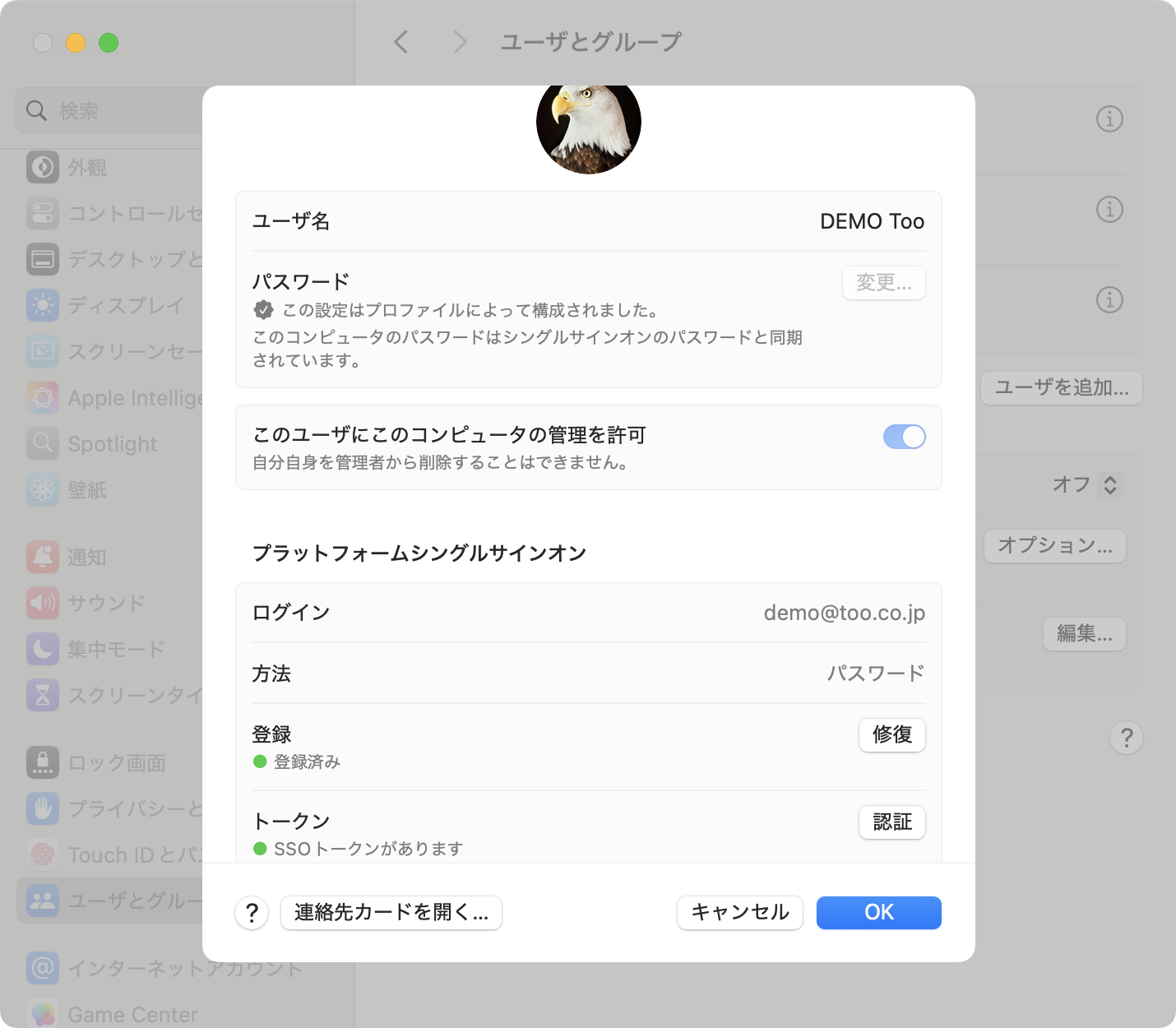

3. 現在ログインしているローカルアカウント名の右側にある「インフォメーションアイコン(i)」をクリックします

例ではアカウント「DEMO Too」にてログインしています

4. プラットフォームシングルサインオンの項目にある「登録」と「トークン」が、それぞれ「登録済み」「SSOトークンがあります」になっているかを確認します。問題がある場合は「修復」もしくは「認証」を実行して、再度登録作業を実施します。問題がなければ「OK」をクリックします

PSSOeを構成することで、システム設定のユーザとグループから登録のステータスを確認することができるようになります。

この設定を適用することでローカルアカウントの作成・パスワード同期だけではなく、環境によってはアプリケーションへのシングルサインオンが実行できるようになりますので、ユーザーの利便性が向上することは間違いないでしょう。

最後に自動デバイス登録を実行し設定アシスタントを完了させ、Oktaへの登録とローカルアカウント作成をするまでの流れを動画で確認してみましょう。

まとめ

いかがでしたでしょうか?

OktaのアカウントとMacのローカルアカウントの情報を同期させるだけではなく、ローカルアカウントの作成機能が実装されたことで、より汎用性が広がったと思います。

利用する状況に応じて、Jamf Connectと使い分けることができるようになったのも、ポイントではないでしょうか。

OktaとJamf Proを利用しているのであれば、是非お試しいただきたいと思います。

記事は2024年3月28日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る