Microsoftの「プラットフォームシングルサインオン」では、今何ができるのか?

Microsoftの「プラットフォームシングルサインオン」の現状

MicrosoftのEnterprise SSOプラグインについてご紹介します。

2022年のWWDCにて発表されたAppleのプラットフォームシングルサインオン拡張機能(以下PSSOe)は、IdPに登録されている認証資格情報をmacOSで流用できるように拡張された機能ですが、発表当初はIdP側の対応ができておらず機能を利用することができませんでした。

2023年の8月にMicrosoftのブログにてMicrosoft Enterprise SSOプラグインのPSSOeへの対応が発表され2024年の秋からパブリックプレビューが実施されていましたが、2025年8月に正式にPSSOeに対応しました。

Microsoft Enterprise SSOプラグインは、Appleのシングル サインオン機能をサポートするすべてのアプリケーションで、Appleデバイス上で使用するMicrosoft Entra アカウントに対するシングル サインオンを提供するための仕組みとなります。Microsoftは、この機能を拡張してPSSOeへ対応させたものを正式にリリースした形となります。

今回は正式に公開されたMicrosoft Enterprise SSOプラグインを使用して、何ができるのか、どのような仕組みで動作するのかについて改めて説明します。

目次

Oktaを利用中の方はこちらの記事を参照ください。

Oktaの「Platform Single Sign On for macOS」では、今何ができるのか?MicrosoftのEnterprise SSOプラグインで何ができるのか

提供される機能

PSSOeを使用することで、下記の機能をユーザに提供することができるようになります。

-

既存のローカルアカウントのパスワードとMicrosoft Entra ID資格情報のパスワードの同期

-

Microsoft Entra ID資格情報を使用してローカルアカウントを新規に作成(macOS Sonomaから実装)

-

Microsoft Entra ID資格情報を使用したアプリケーションサービスへのSSO

-

認証方式にSecure Enclaveを使用することによるパスワードレス認証の実現

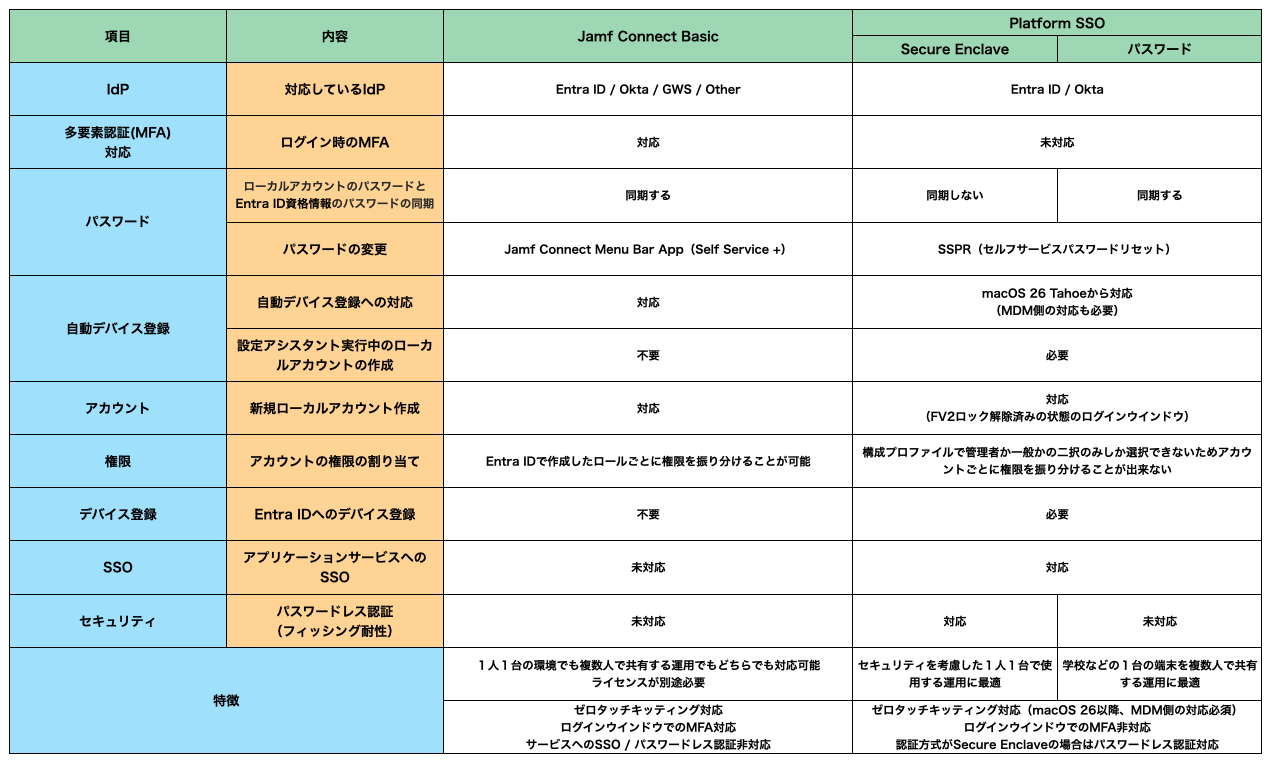

PSSOeで提供される機能を見た時に、「Jamf Connectと同じ機能なのでは?」と思われた方は多いのではないでしょうか。それならJamf Connectは不要なのかと言えば、決してそうではありません。Jamf Connectとの違いについての説明をしつつ、PSSOeが適用されたmacOSがMicrosoft Entra ID資格情報を利用可能になるまでの流れについて説明します。

Jamf ConnectとPSSOe

現状のPSSOeとJamf Connectの大きな違いのひとつとして、ゼロタッチ導入が可能かどうかが挙げられます。

Jamf Connectは設定アシスタントの完了直後からMicrosoft Entra ID資格情報の利用が可能となっており、IT管理者の作業を必要としません。それに対してPSSOeは下記のプロセスを経て、初めてMicrosoft Entra ID資格情報を利用することができるようになります。

- 設定アシスタントでローカルアカウントを作成する

- ローカルアカウントでPSSOeにて定義されているEntra IDへ接続

- Microsoft Entra ID資格情報を使用してデバイスをEntra IDに登録する

- Microsoft Entra ID資格情報を使用してSSOトークンを取得する

2と4の作業をローカルアカウントにて実施する必要があるため、IT管理者が作業に携わる必要が出てきます。

この作業はオンプレミスのActive DirectoryにMacをバインドする工程に類似しており、Entra ID上にMacを登録するための必要な工程となります。

ただし、この点についてはmacOS Tahoe 26にて解消される予定となっています。

WWDC25では、自動デバイス登録中のMacの設定アシスタント実行時にPSSOeを動作させることで、新規ローカルアカウント作成時にMicrosoft Entra ID 資格情報を使用してアカウントを作成する機能も発表しており、macOS Tahoe 26から利用可能となっています。

この機能を使用するためにはMDM側の対応も必要となるため、macOS Tahoe 26リリース時から利用可能かどうかはMDMベンダー次第となります。

次に、ログイン時のMFA認証が必須かどうかもポイントになります。

企業や教育機関でのログイン時の必要要件としてMFA認証が必須とされている場合、PSSOeでは対応することができません。

Jamf ConnectはmacOSのログインウインドウを独自のものに置き換えることで、ログイン時のMFA認証に対応できるように機能を拡張していますが、PSSOeはログインウインドウの置き換えや拡張を行なっていないため、残念ながら現状ではログインウインドウでのMFA認証を実現できていません。

最後に、対応しているIdPの問題があります。

2025年8月現在、AppleのPSSOeに対応しているのはMicrosoft Entra IDとOktaのみとなっています。

そのため、二社以外のIdPを運用している企業や教育機関ではPSSOeを使用することができません。

簡単なJamf ConnectとPSSOeの機能の比較がこちらになりますので、参考にしてください。

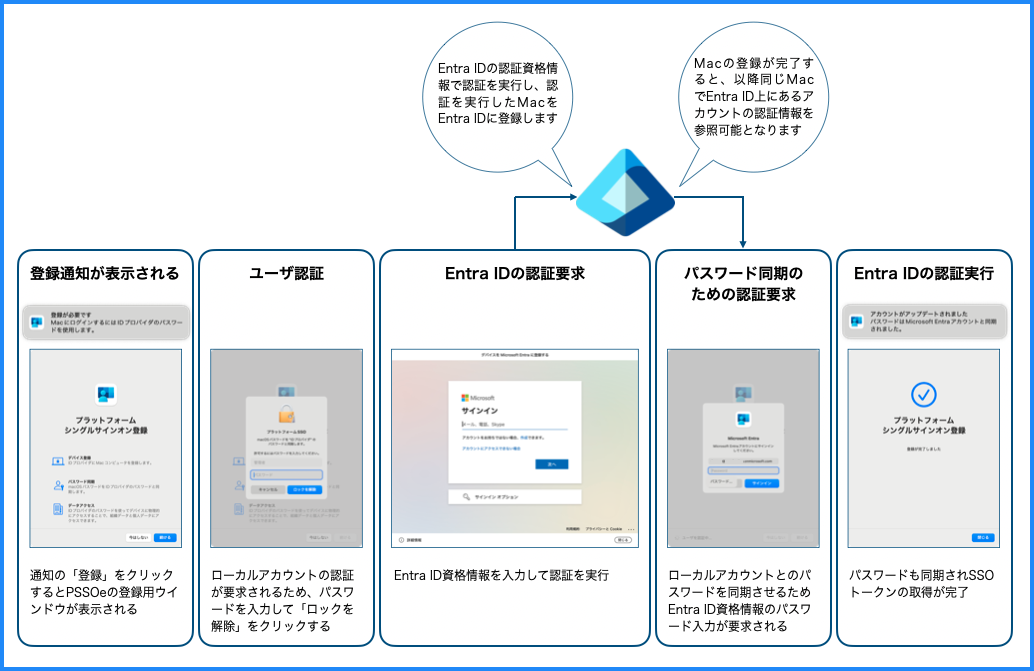

PSSOeが利用可能になるまでの流れ

登録までのフロー

下記の図は、PSSOeにてEntra IDへMacを登録し認証資格情報が使用可能になるまでの簡単な手順となります。

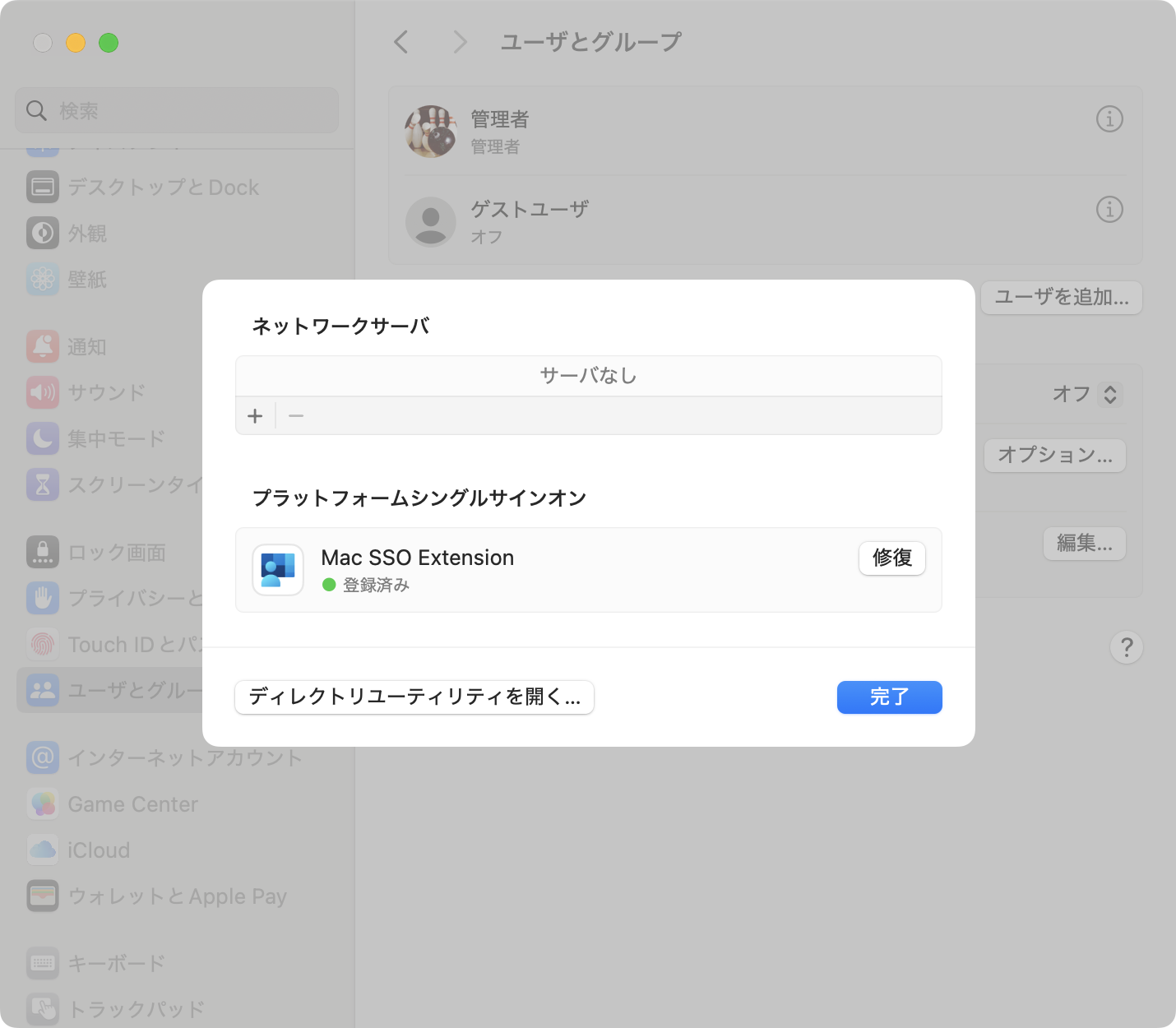

PSSOeが適用されたMacでシステム設定 > ユーザとグループ にアクセスし、ネットワークアカウントサーバの編集をクリックすると、プラットフォームシングルサインオンの項目が追加されていることを確認することができます。

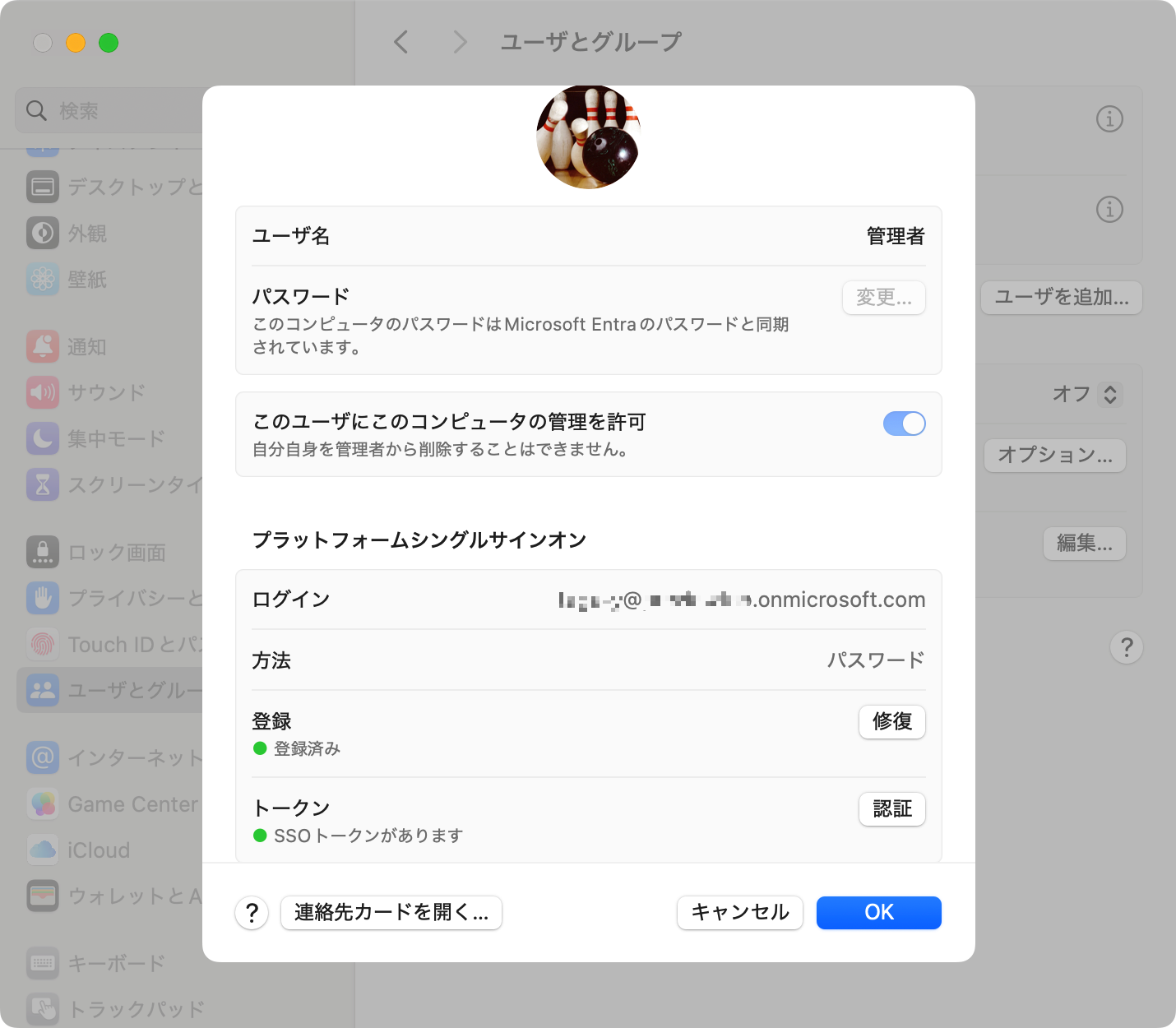

同じく、作成されているローカル管理者アカウントのインフォメーションアイコン(アカウント名の右側にあるiのアイコン)をクリックすることで、PSSOeの項目であるログイン、方法、登録、トークンといったパラメータを確認することができるようになっています。

この登録が実行されていればEntra IDの認証資格情報を利用する準備ができたことになり、Entra IDの認証資格情報にてローカルアカウントを新規で作成することができるようになります。

SSOトークンを取得することでEntra IDの認証資格情報を保持し、他のシステムやサービスへのSSOを実現することが可能となります。

前置きが長くなりましたが、正式公開されたMicrosoftのEnterprise SSOプラグインをもとに、実際に設定を作成して挙動を確認してみたいと思います。

Microsoft Enterprise SSOプラグインの設定(構成プロファイル)

Microsoft Enterprise SSOプラグインを設定することで、既存のローカルアカウントのパスワードをEntra IDと同期させることができるようになるだけではなく、Entra IDの認証資格情報を使用してローカルアカウントを作成することができるようになります。合わせて、アプリケーションサービスへのSSOも可能となります。

また認証方式によってはパスワードレス認証を実現することも可能となります。

Microsoft Enterprise SSOプラグインを使用するための手順は下記に記載されています。

Jamf Pro を使用した Microsoft Entra ID 向け macOS プラットフォーム SSO の導入それでは実際にPSSOeの設定を作成してみましょう。

今回もJamf Proを使用してご説明いたします。

※ 今回は「Microsoft ポータルサイト」アプリの登録方法については割愛いたしますが、アプリ自体はこちらからダウンロードすることが可能となっておりますので、まだ配布したことがない場合は、事前にインストーラーを入手してポリシーにて配布するように設定してください。

1. Jamf Pro にログインし、コンピュータ > 構成プロファイル にアクセスし、「+新規」ボタンをクリックします

2. 一般ペイロードにてプロファイル名を入力します

・名称:任意の名称を入力します。例では「Platform SSO_MS」としています

・ カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

3. シングルサインオン機能拡張ペイロードを選択し、「+追加」をクリックします

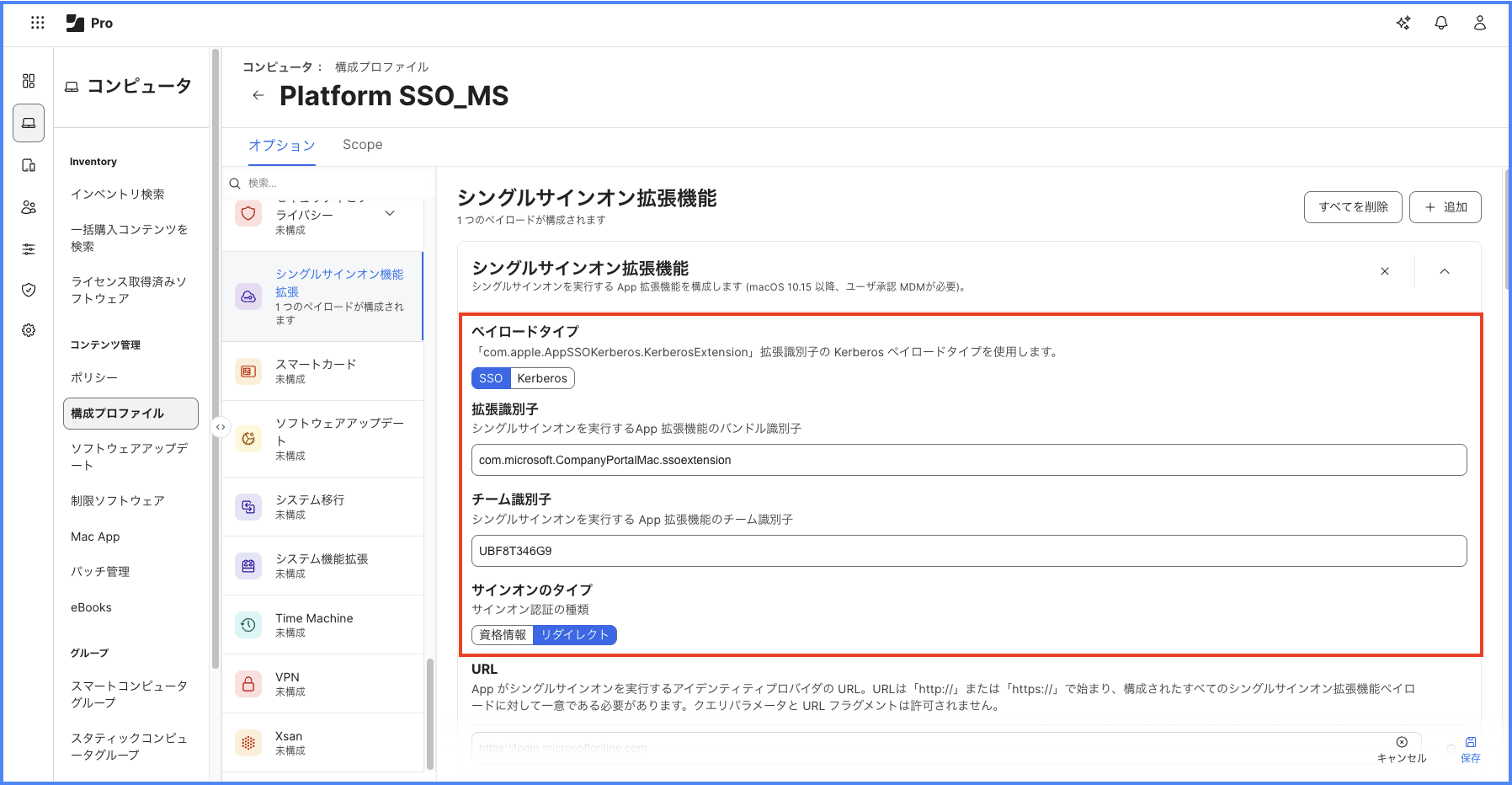

4. 下記の設定を行います

a. ペイロードタイプ:今回は「SSO」を選択します

b. 拡張識別子:「com.microsoft.CompanyPortalMac.ssoextension」を入力します

c. チーム識別子:「UBF8T346G9」を入力します

d. サインオンのタイプ:「リダイレクト」を選択します

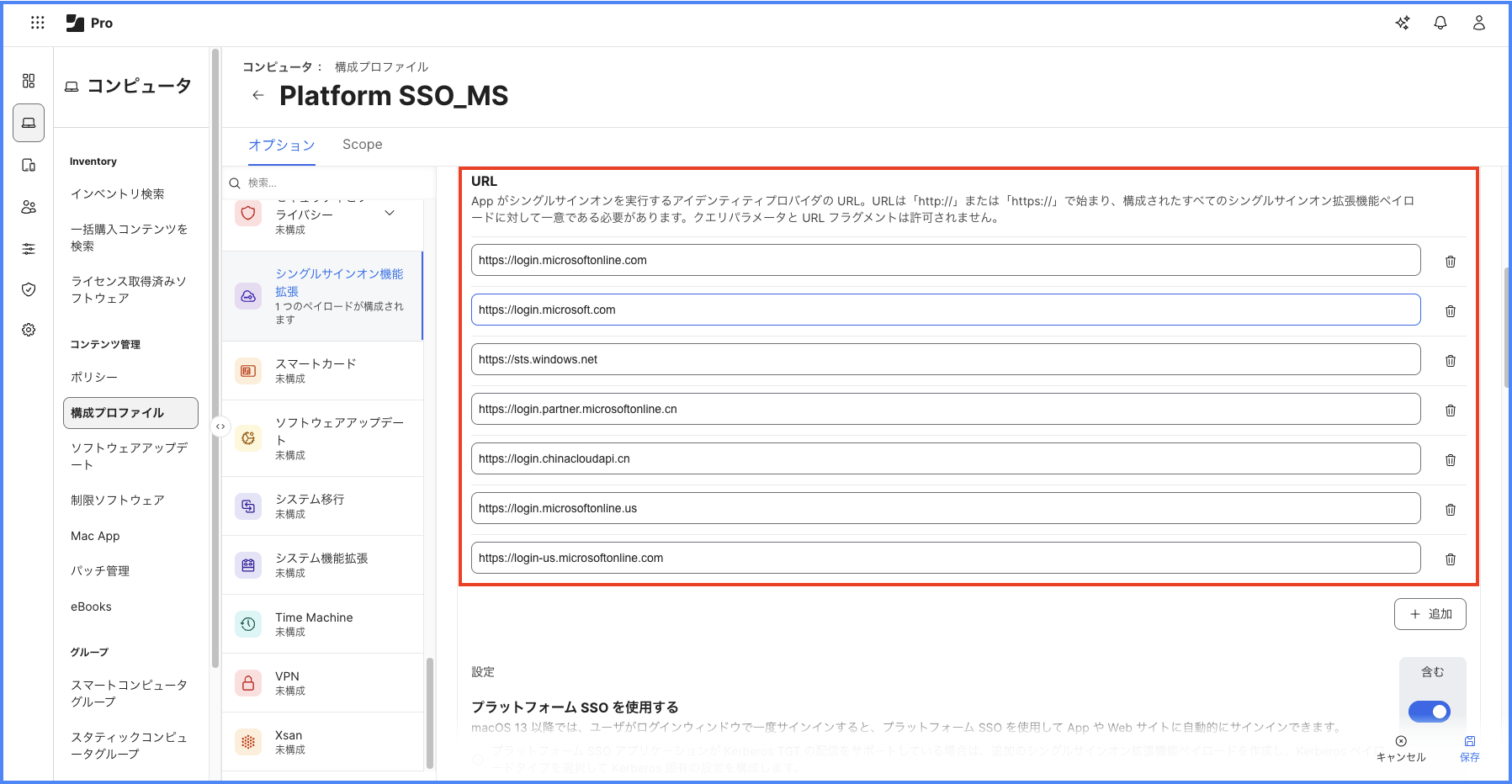

e. URL:「Microsoft Enterprise SSO プラグイン」を使用するための必要なURLを入力します

・https://login.microsoftonline.com

・https://login.microsoft.com

・https://sts.windows.net

・https://login.partner.microsoftonline.cn

・https://login.chinacloudapi.cn

・https://login.microsoftonline.us

・https://login-us.microsoftonline.com

f. プラットフォームSSOを使用する:トグルスイッチをクリックして「有効」にします

g. 認証方式:「パスワード」を選択します

h. 登録トークン:{{DEVICEREGISTRATION}} を入力します

i. 共有デバイスキーを使用:「有効」を選択します

j. ログイン時に新しいユーザを作成:「有効」を選択します

k. アイデンティティプロバイダの認証:「有効」を選択します

※ 補足

今回は認証方式としてパスワードを選択していますが、MicrosoftやAppleの推奨はSecure Enclaveとなっています。何を選択すべきかは、運用に応じて変わってきます。

Secure Enclave:

パスワードレスと判断されフィッシング耐性多要素要件を満たすことができます

ローカルアカウントのパスワードはEntra IDの認証資格情報に置き換わりません

認証にMicrosoft Entra IDを使用するアプリ間でSSOが有効になります

パスワード:

Entra IDの認証資格情報を使用してMacへログインできるようになります

ローカルアカウントのパスワードはEntra IDの認証資格情報に置き換わります(同期)

認証にMicrosoft Entra IDを使用するアプリ間でSSOが有効になります

スマートカード:

スマートカード証明書と関連する PIN を使用してMacへログインできるようになります

ローカルアカウントのパスワードはEntra IDの認証資格情報に置き換わりません

アプリケーションや Webサイトに対して認証することができます

l. ユーザマッピング:

・氏名:「name」を入力

(macOS アカウントの Full Name 値にEntraの「name」要求が使用されます)

・アカウント名:「com.apple.PlatformSSO.AccountShortName」を入力

(「com.apple.PlatformSSO.AccountShortName」はmacOS Sequoia 15.4以降で使用可能なオプションでmacOS アカウントのアカウント名にUPNプレフィックスが使用できます)

m. アカウント認証タイプ:「Admin」を選択します

n. 新しいユーザアカウントタイプ:「Standard」を選択します

※補足

アカウント認証タイプは、Entra IDへの接続認証(デバイス登録)実行時に指定した権限に変更するためのオプションとなります。例えば、この値が「Standard」に設定されている場合、管理者権限を持つローカルアカウントで接続作業を行うと、このローカルアカウントは標準アカウントに変換されます。

新しいユーザアカウントタイプは、Entra IDの認証資格情報で新規ローカルアカウントを作成する際に付与される権限を指定するためのオプションとなります。この値が「Standard」に設定されている場合、新規で作成されるすべてのローカルアカウントの権限は「標準」となります。

o. 画面ロック時の認証:「処理しない」を選択します

p. カスタム構成:特定のアプリケーションで SSOを有効・無効に設定するなど、特定のオプション項目を設定する際に専用のプロパティリスト(.plist ファイル)を作成してアップロードします。

※補足

今回はカスタム構成を設定しませんが、Microsoft認証ライブラリ (MSAL) などの Microsoft SDKを使用して開発されていないアプリケーションでシングルサインオンを実行したい場合は、前回のブログを参照し設定を行なってください。

5. Scopeに配布対象のMacを追加し、画面右下の保存をクリックしてプロファイルを保存・配布します

その他にもオプションの設定はありますが、ローカルアカウント作成の動作の確認だけであれば上記の設定だけで問題はありません。

登録済みのポータルサイトアプリもポリシーを使用して合わせて配布しておきます。

それでは、挙動を確認してみましょう。

動作を確認しよう

それでは、自動デバイス登録を実行し設定アシスタントを完了させ、Entra IDへの登録とローカルアカウント作成までの流れを動画で確認してみましょう。

まとめ

いかがでしたでしょうか?

利用できるIdPが限定されるとはいえ、Entra IDの認証資格情報を使用してローカルアカウントを作成できるようになり、macOS Tahoe 26でさらに機能が拡張されたことで利用できるシーンが拡大したのではないでしょうか。

皆さんの環境や用途に応じてJamf Connectと使い分けることができるようになったのも、ポイントだと思います。

自社のセキュリティ要件に照らし合わせて導入の可否の検討・検証は必要ですが、Appleデバイス運用の効率を向上させるきっかけとなるでしょう。

記事は2025年8月20日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る