OktaによってAppleデバイス管理はどう変わる?活用事例をおさらいしよう!

クラウドサービスの利用増加やリモートワークの普及により、企業のシステム環境はますます複雑化しています。

各システムごとにユーザ情報やアカウントの管理が分散してしまうと運用の煩雑化やセキュリティリスクも懸念されます。

そういった問題への解決策として、OktaやMicrosoft Entra IDをはじめとする「IDaaS」の導入によって、組織のアイデンティティとアクセスの一元管理の実現を検討されているお客様も多いのではないでしょうか。

また、Oktaなど一部の製品では上述のアイデンティティとアクセス管理の領域だけではなく、デバイス管理の領域においても様々な活用が可能となっています。

今回は、Appleデバイスに特化したデバイス管理ソリューションであるJamf ProによってすでにMac管理を行っているお客様向けに、Oktaを導入することによって実現可能な「Appleデバイス管理の拡張性」について、全体像とそのメリットを改めてご紹介できればと思います!

目次

Oktaで広がるAppleデバイス管理

企業内でMacを安全かつ効率的に業務利用してもらうためには、様々な観点で管理やセキュリティを考える必要があります。

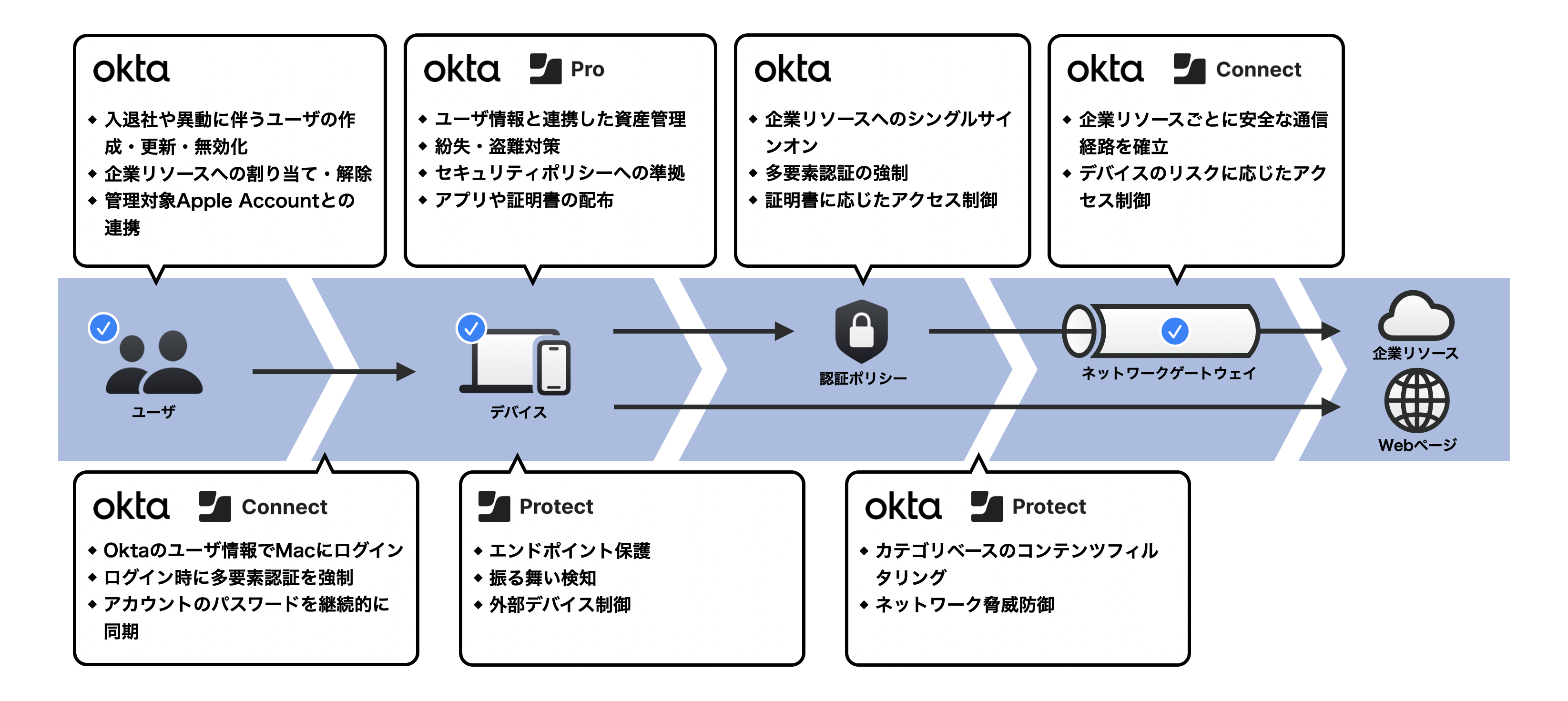

デバイス管理やエンドポイント保護だけでなく、OktaによるID管理とアクセス制御を統合することによって、デバイス、ユーザ、ネットワーク全体で信頼性を常に検証し、ポリシーベースの柔軟かつセキュアな運用が可能となります。

導入する製品構成はお客様の要件や既存環境の状況によっても変わってきますが、以下の図のような統合的な管理基盤の構築によって、ゼロトラストアーキテクチャに基づくセキュアな環境を実現します。

今回のブログでは、上記の図のとおり「ユーザ」「デバイス」「認証ポリシー」「ネットワーク」といった4つの領域ごとに管理とセキュリティ両方の観点で活用事例についてご紹介します。

信頼されたユーザからデバイスや企業リソースにアクセス

1. Macへのログイン認証

Macにログインするためのユーザアカウントは通常、管理者やエンドユーザが個別に作成するユーザ名とパスワードによって運用されます。

パスワードの複雑性要件についてはJamf Proによって強制することが可能ですが、Macのローカルに保存されているデータの保護などを考えた際、「ログイン認証自体の強度を担保したい」といった課題を抱えているケースも多いのではないでしょうか。

その際、OktaとJamf Connectを利用することによって、以下のような管理を実現することができます。

アカウント管理:MacのログインウインドウをIdPの認証画面に置き換えることにより、エンドユーザはOktaのユーザ情報を用いたMacへのログインが可能となります。初回ログイン時のローカルアカウント作成や継続的なログイン環境を実現できます。

パスワード同期:Macのローカルアカウントのパスワードを常にOktaユーザと同期できます。これによって他の企業リソースなどと同様、Oktaによって一元管理することが可能です。

多要素認証(MFA)の強制:Macへのログイン時にOktaのポリシーに基づいてMFAを要求できるため、信頼されたユーザのみがMacにログイン可能な状態を実現可能です。

また、OktaではAppleがmacOS向けに提供するプラットフォームシングルサインオン(プラットフォームSSO)の最新機能にも対応しているため、Macのアカウント管理やログイン認証をより強固に、かつユーザにとってストレスのないシームレスな体験へと進化させることが可能です。

Okta×macOS Tahoe 26で実現する”ゼロタッチSSO”2. ログイン後のアクセス制御

Macにログインした後の各種企業リソースへのアクセス制御も重要な観点です。

Oktaの認証ポリシーによってBoxやMicrosoft 365、Slackなどに対するアクセス制御を実現するための手法については後述しますが、この章で取り上げるのはApple Accountに関する話題です。

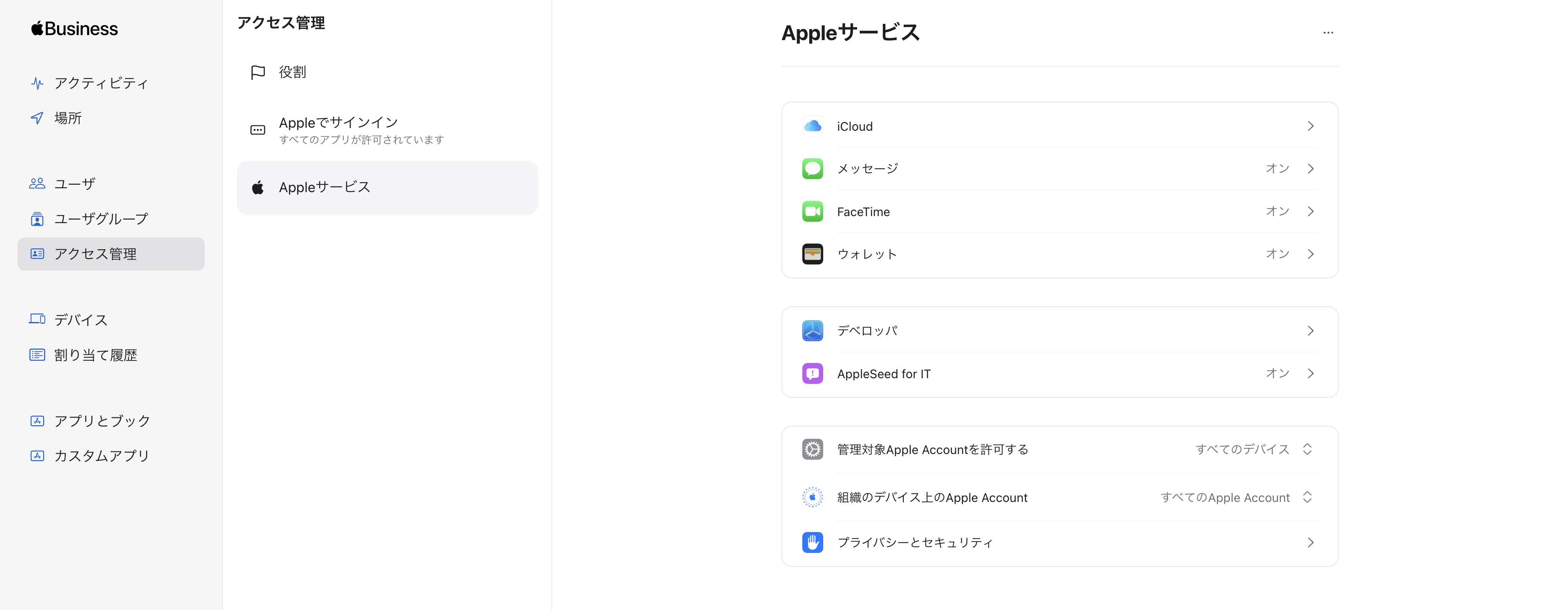

Jamf ProによってApple Account自体の利用を制限したり、デバイス上でのiCloud DriveやiCloud キーチェーンの制限を行うことは従来より可能でしたが、OktaとApple Business Managerを同期することによって管理対象Apple Accountを自動的に作成/更新/停止したり、Oktaの情報を用いてサインインさせることも可能となります。

また、近年Apple Business Managerに追加された機能として、監視および管理されているAppleデバイスに対してiCloud機能へのサインインを制限したり、利用可能なAppleサービスの機能も制限できるようになっています。

Oktaの導入は社内のApple Accountの管理運用を見直す良いタイミングの一つと言えるかもしれません。

ユーザの情報を組み合わせた柔軟なデバイス管理

管理するデバイスが増えてくるにつれ、アプリや設定の管理配布やデバイスの資産管理・棚卸といった作業が煩雑になりがちです。

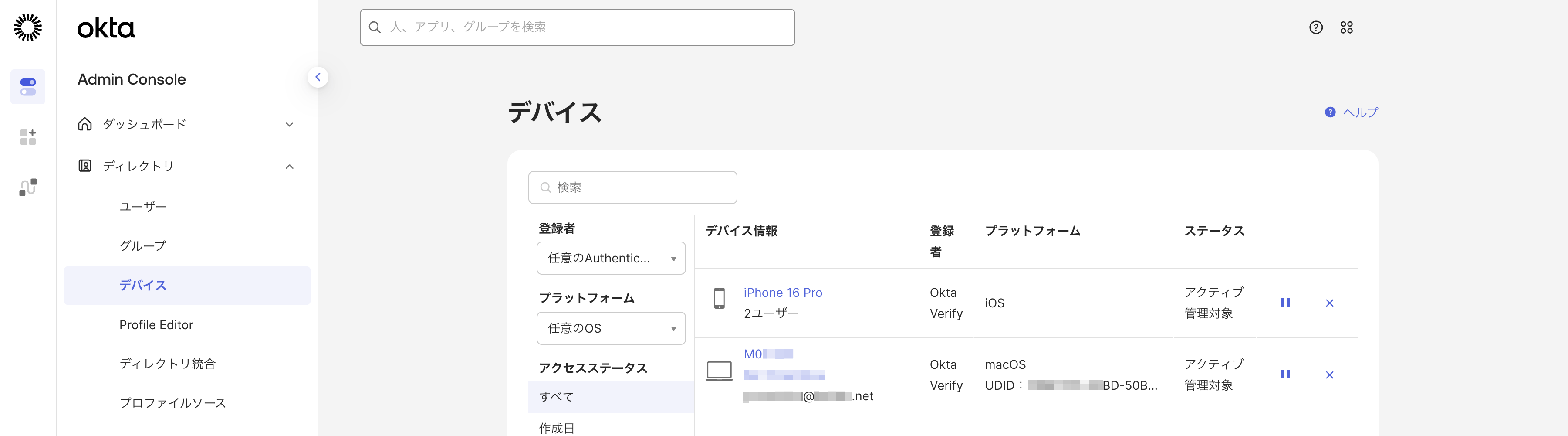

Jamf Proでは様々なインベントリ情報を収集することが可能ですが、Oktaとの連携によってデバイス情報とユーザ情報を紐付けて一元的に管理することが可能となります。

ユーザの所属する部署やオフィス情報をもとにしたグルーピングにも対応でき、例えば「〇〇部のみにアプリを配布」や「△△オフィスで稼働しているMacのみエクスポートして棚卸」などの柔軟で効率的なデバイス管理が実現できます。

企業リソースへのアクセスを様々な条件に基づいて動的にコントロール

「Macへのログイン認証」の章でも取り上げましたが、IDとパスワードさえ合っていれば企業リソースにアクセスできてしまうといった状況は大きなセキュリティリスクに繋がります。

Oktaではアクセス時の多要素認証の強制だけでなく、Device Trustと呼ばれる機能を活用することによって、アクセスしようとしているデバイスが「Jamf Proで管理されている安全なデバイスかどうか」までを含めて判断することが可能となります。

デバイスにインストールされている認証アプリ(Okta Verify)や証明書を通じてアクセスを制御することによってセキュリティを担保するだけでなく、フィッシング耐性のある認証方式(Okta FastPass)などと組み合わせることで、優れたユーザ体験も兼ね備えた運用を実現します。

企業リソースに対する暗号化された安全なアクセス経路を確立

ゼロトラストの話題において、VPNなどによってネットワークの内外を定義する「境界型防御」をどのように見直していくかどうかは度々議論に挙がるかと思います。

既存環境によっては引き続き有効な場面もありますが、冒頭にあげたようにクラウド活用やリモートワークが当たり前となった今、働く場所を問わない安全なアクセス環境は欠かせません。

これまでにご紹介したユーザやデバイスの管理だけでなく、ネットワークについても接続先ごとに認証を行い、通信経路を個別に保護する動的なアプローチが求められています。

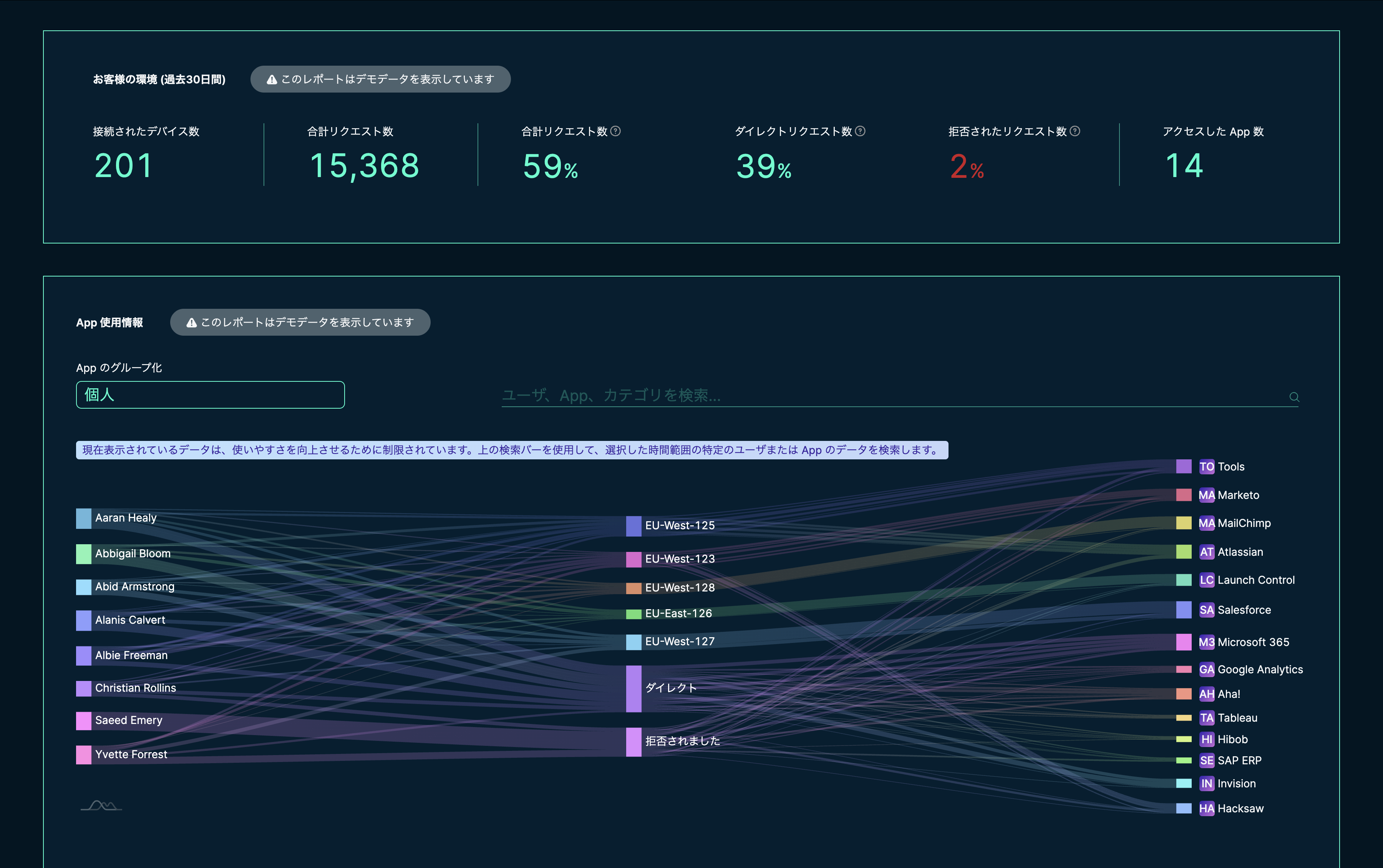

OktaとJamf Connect ゼロトラストネットワークアクセス(ZTNA)およびJamf Protectを用いることによって、以下のような動的な制御が可能になります。

リソースごとに安全な経路を確立:次世代VPN(WireGuard)を利用したマイクロトンネルで、企業リソースごとに安全な通信経路を確立します。

リスクベースのアクセス制御:例えば、Jamf Protectによって脅威を検知してデバイスのリスクレベルが「中(Medium)」になった瞬間、Slackや顧客データベースへのアクセスだけを自動的に遮断する、といった高度な運用が可能です。

まとめ

いかがでしたでしょうか。

OktaとJamf、それぞれの強みを掛け合わせることで、管理者の負担を減らしつつエンドユーザの体験とセキュリティレベルの向上に繋げていくことが可能となっています。

「ゼロトラストの実装」や「デバイス管理の運用改善」への第一歩として、ぜひアイデンティティとアクセス管理の観点から既存環境の連携設定を見直してみるのも良いかもしれません。

株式会社TooではOktaだけでなく、法人向けMac、Jamf製品の導入に至るまで一貫してサポートしております。

これらの製品のご導入をご検討の方や、今回の内容を踏まえて「自社の環境だとどう設定すればいいの?」といったご不明点等ございましたら、お気軽にご相談ください!

Okta | 株式会社Too記事は2026年2月12日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る