Entra ID を使用するアプリやWebサイトへのシングルサインオンを実現する「シングルサインオン機能拡張」を検証!【後編】

もう一つの「シングルサインオン機能拡張」の機能とは?

前編では、Active Directory(以下AD)に統合されたアプリやサービスに対してシングルサインオンを実現するための方法(SSO Kerberos Extension)についてご紹介しました。

この機能を使用することで、Mac を AD にバインドすることなく、従来からある情報資産に対してシングルサインオンにてアクセスが可能となる環境を構築することができる様になります。

後編では、そんな「シングルサインオン機能拡張」のもう一つの機能でもあります、IDaaS を使用した環境下でのシングルサインオンを実現する機能について、何が出来てどの様に設定するのかを確認していきたいと思います。

目次

機能と仕組み

前回の復習となりますが、「シングルサインオン機能拡張」で実現できるのは以下の2点となります。

- シングルサインオン用の設定 (前編のブログで紹介済み)

- 多要素ユーザ認証用の設定 (今回のテーマ)

今回の後編でご紹介するのは、「多要素ユーザ認証用の設定」になります。

「多要素ユーザ認証用の設定」を使用する最大のメリットは、例えば Microsoft 365 や Entra ID で統合されたアプリや Web サイト、またはサービスを使用する際のシングルサインオンを実現できることでしょう。

またアプリケーションによっては「多要素ユーザ認証用の設定」から取得した認証情報を使用して、自動的にサインインするように構成することも可能です。

デメリットは前回同様に MDM が必須であることくらいですが、多くの企業にて MDM が導入されていることもあり、今回もさほどデメリットにはならないでしょう。

現在「シングルサインオン機能拡張」の設定方法について公式に設定方法を公開しているのは、「Microsoft」と「Okta」の二社となっています。

参考:macOS デバイスで Microsoft Enterprise SSO プラグインを使用する|Microsoft LearnMicrosoft の場合は「Microsoft ポータルサイト」アプリを、Okta は「Okta Verify」アプリ使用して認証し、その情報を元に関連したWebサイトやサービス、アプリにシングルサインオンを実行します。

今回は「Microsoft Enterprise SSO プラグイン」をもとに、実際に設定を作成して挙動を確認してみたいと思います。

シングルサインオン機能拡張の設定

「Microsoft Enterprise SSO プラグイン」を設定すると、「Microsoft Authentication Library (以下、MSAL) 」をサポートしているアプリケーションは、「Microsoft Enterprise SSO プラグイン」を自動的に使用してシングルサインオンを実行するようになります。

また MSAL をサポートしていないアプリケーションに対しても、シングルサインオンを拡張します。

「シングルサインオン機能拡張」の設定ですが、構成プロファイルに「シングルサインオンを実行するアプリの拡張識別子」、「チームの識別子」、「サインオンのタイプ」を構成します。選択した「サインオンのタイプ」に応じて、「レルムとホスト名」もしくは「URL」を合わせて登録します。

必要に応じて「バンドルID」や「バンドルID プレフィックス」を追加することで、MSAL に対応していないアプリケーションにてシングルサインオンが適用されるようになります。

それでは、実際に「シングルサインオン機能拡張」の設定を作成してみましょう。

今回は"Jamf Pro"を使用してご説明いたします。

「Microsoft Enterprise SSO プラグイン」を使用するための前提条件は以下になります。

- MDM に管理されているデバイスであること(今回は"Jamf Pro"になります)

- macOS 10.15 以降がインストールされていること

- 「Microsoft ポータルサイト」アプリを対象のデバイスにインストールすること

※ 今回は「Microsoft ポータルサイト」アプリの登録方法については割愛いたしますが、アプリ自体はこちらからダウンロードすることが可能となっておりますので、まだ配布したことがない場合は、事前にインストーラーを入手してポリシーにて配布するように設定してください。

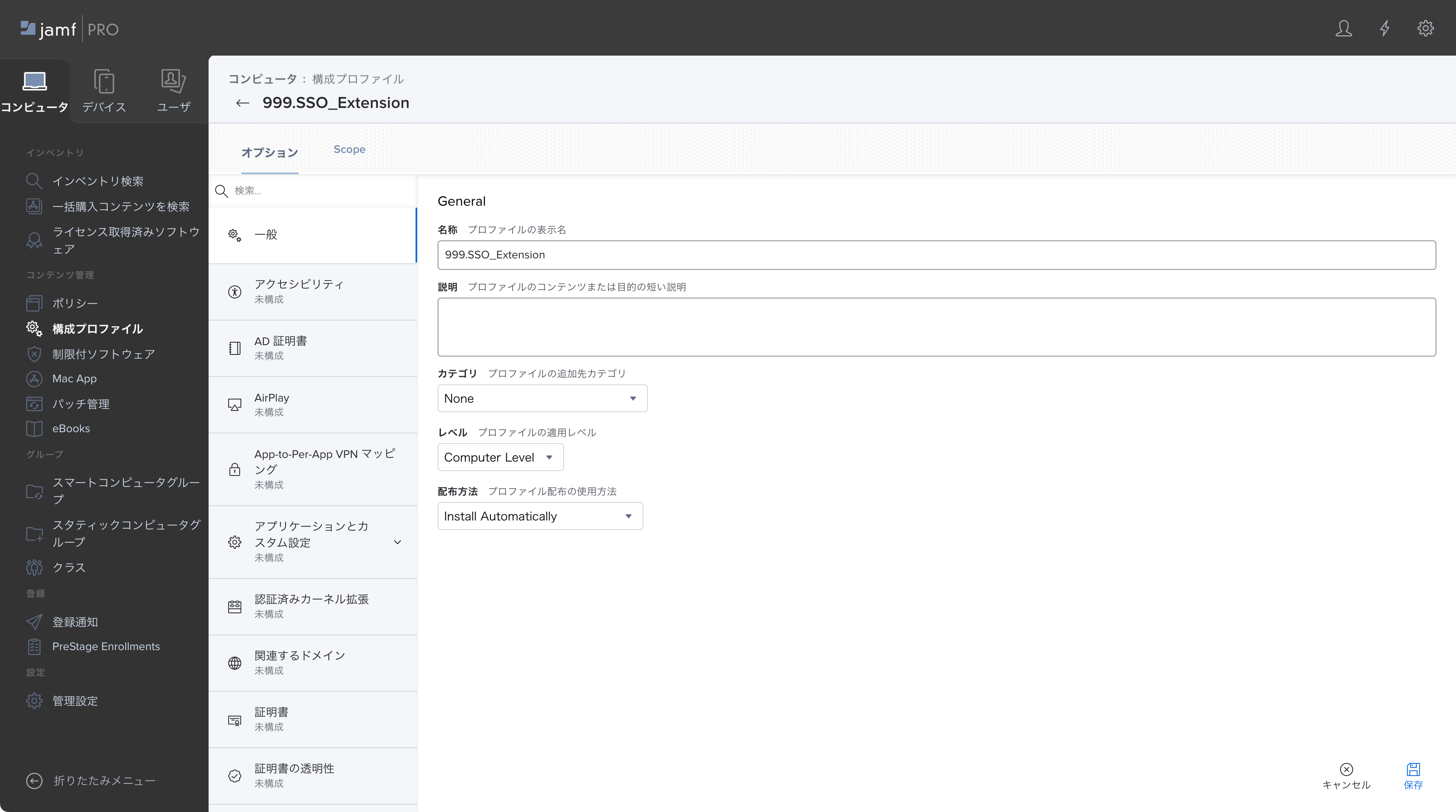

1. Jamf Pro にログインし、"コンピュータ" > "構成プロファイル"にアクセスし、"+新規"ボタンをクリックします

2. "一般"ペイロードにてプロファイル名を入力します

a. 名称:任意の名称を入力します。例では"999.SSO_Extension"としています

b. カテゴリ:必要に応じて予め作成しておいたカテゴリを選択します(オプション)

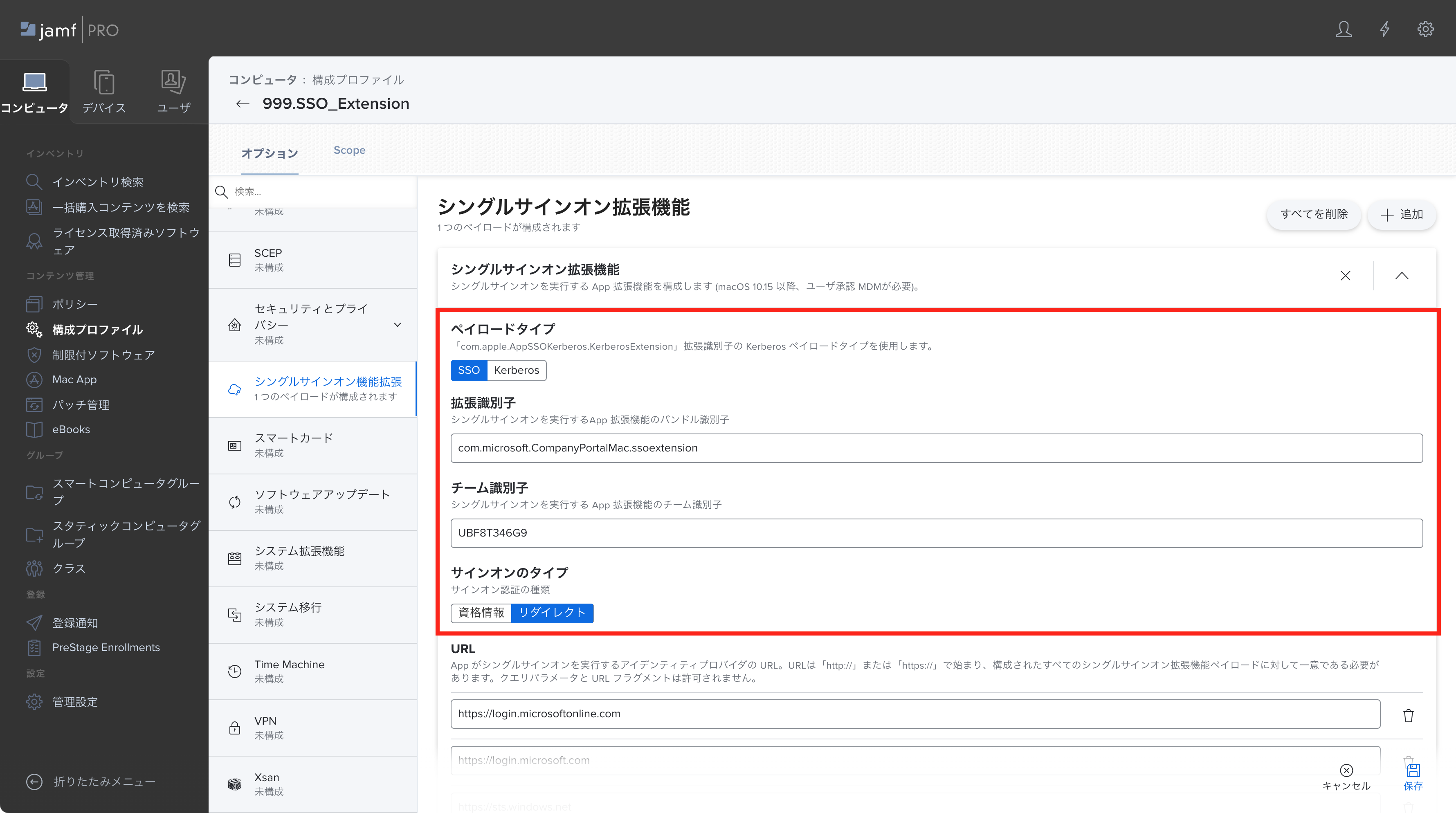

3. "シングルサインオン機能拡張"ペイロードを選択し、"+追加"をクリックします

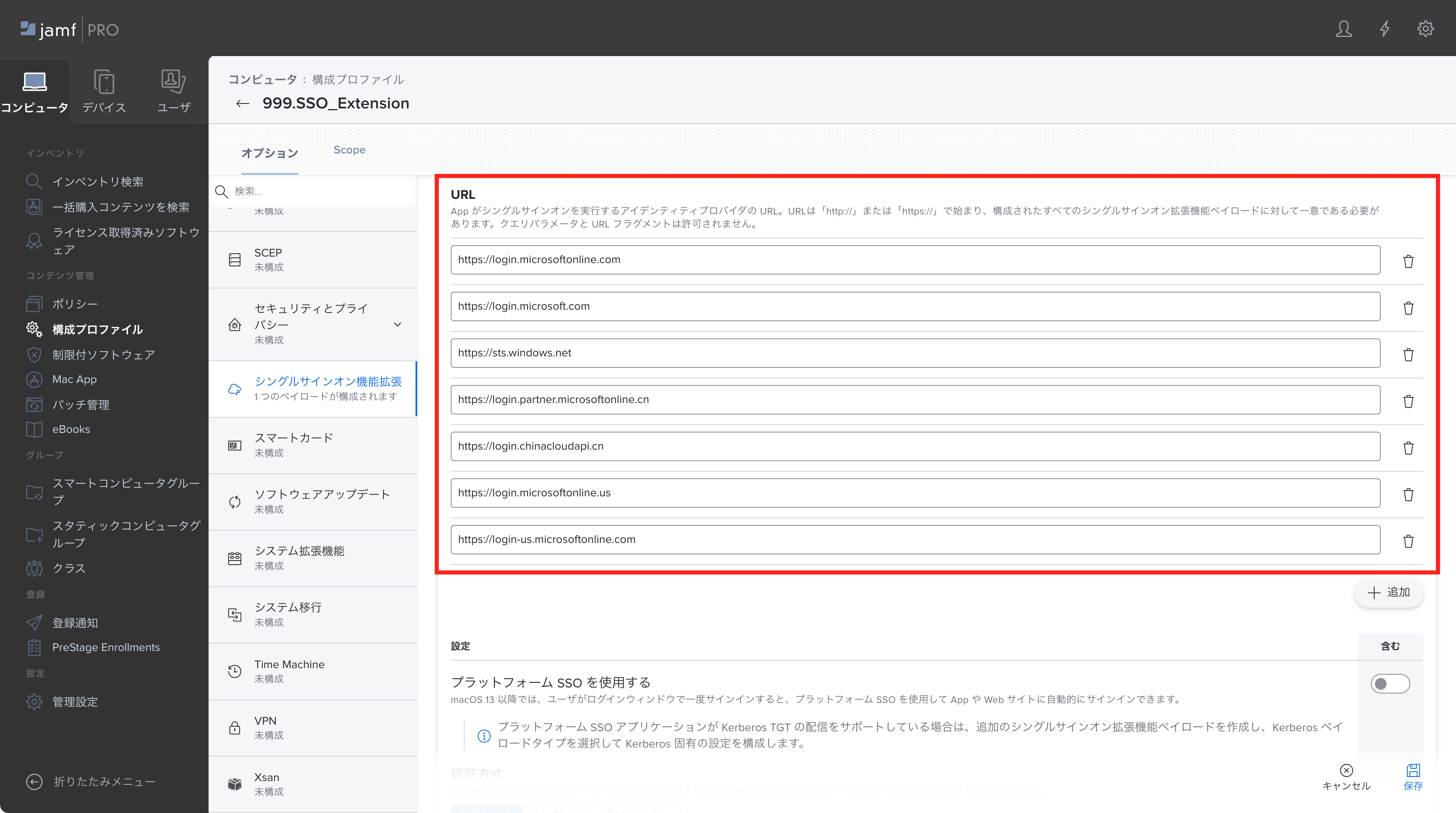

4. 今回は必要最低限の設定を行います

a. ペイロードタイプ:今回は「SSO」を選択します

b. 拡張識別子:「com.microsoft.CompanyPortalMac.ssoextension」を入力します

c. チーム識別子:「UBF8T346G9」を入力します

d. サインオンのタイプ:「リダイレクト」を入力します

e.URL:「Microsoft Enterprise SSO プラグイン」を使用するための必要なURLを入力します

・https://login.microsoftonline.com

・https://login.microsoft.com

・https://sts.windows.net

・https://login.partner.microsoftonline.cn

・https://login.chinacloudapi.cn

・https://login.microsoftonline.us

・https://login-us.microsoftonline.com

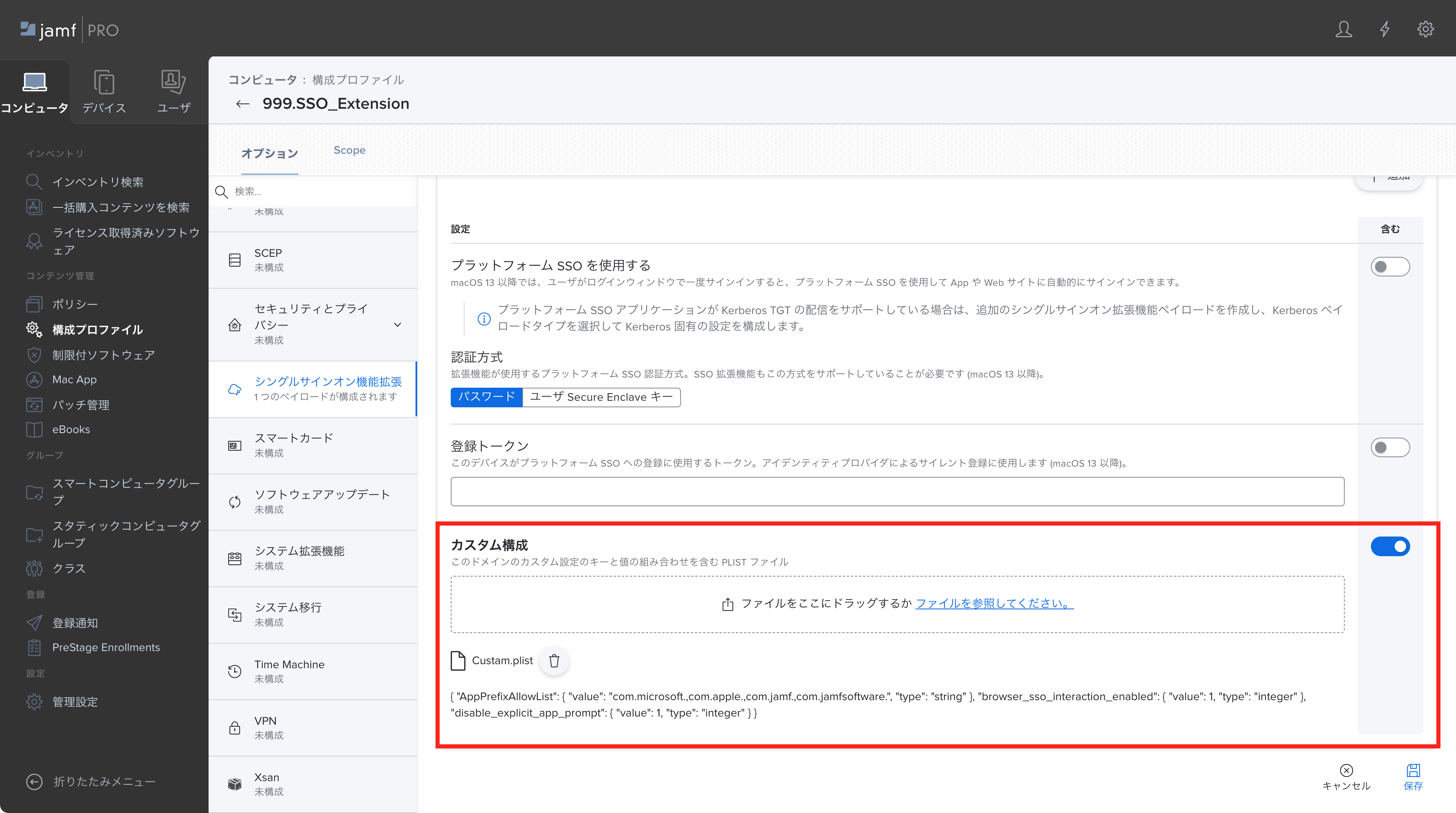

f. カスタム構成:特定のアプリケーションで SSO を有効・無効に設定するなど、特定のオプション項目を設定する際に、専用のプロパティリスト(.plist ファイル)を作成してアップロードします。プロパティリストの名称は任意の名称で問題ありません。

例では、「Custam.plist」としています。

「Microsoft Enterprise SSO プラグイン」を使用するための最低限のプロパティリストの作成例は、下記のとおりとなります。

See the Pen Untitled by RMuto (@RMuto) on CodePen.

プロパティリストに記述する内容の詳細については、下記のリンクを参照してください。

参考:Apple デバイス用の Microsoft Enterprise SSO プラグイン - Microsoft Identity platform | Microsoft Learn5. "Scope"に配布対象のMac を追加し、画面右下の"保存"をクリックしてプロファイルを保存・配布します

その他にもオプションの設定はございますが、動作の確認だけであれば上記の設定だけでも問題はありません。

それでは、挙動を確認してみましょう。

動作を確認してみよう:Microsoft 365 へのシングルサインオン

まずは、Microsoft 365 のポータルサイトに Entra ID アカウントでサインインしてみたいと思います。

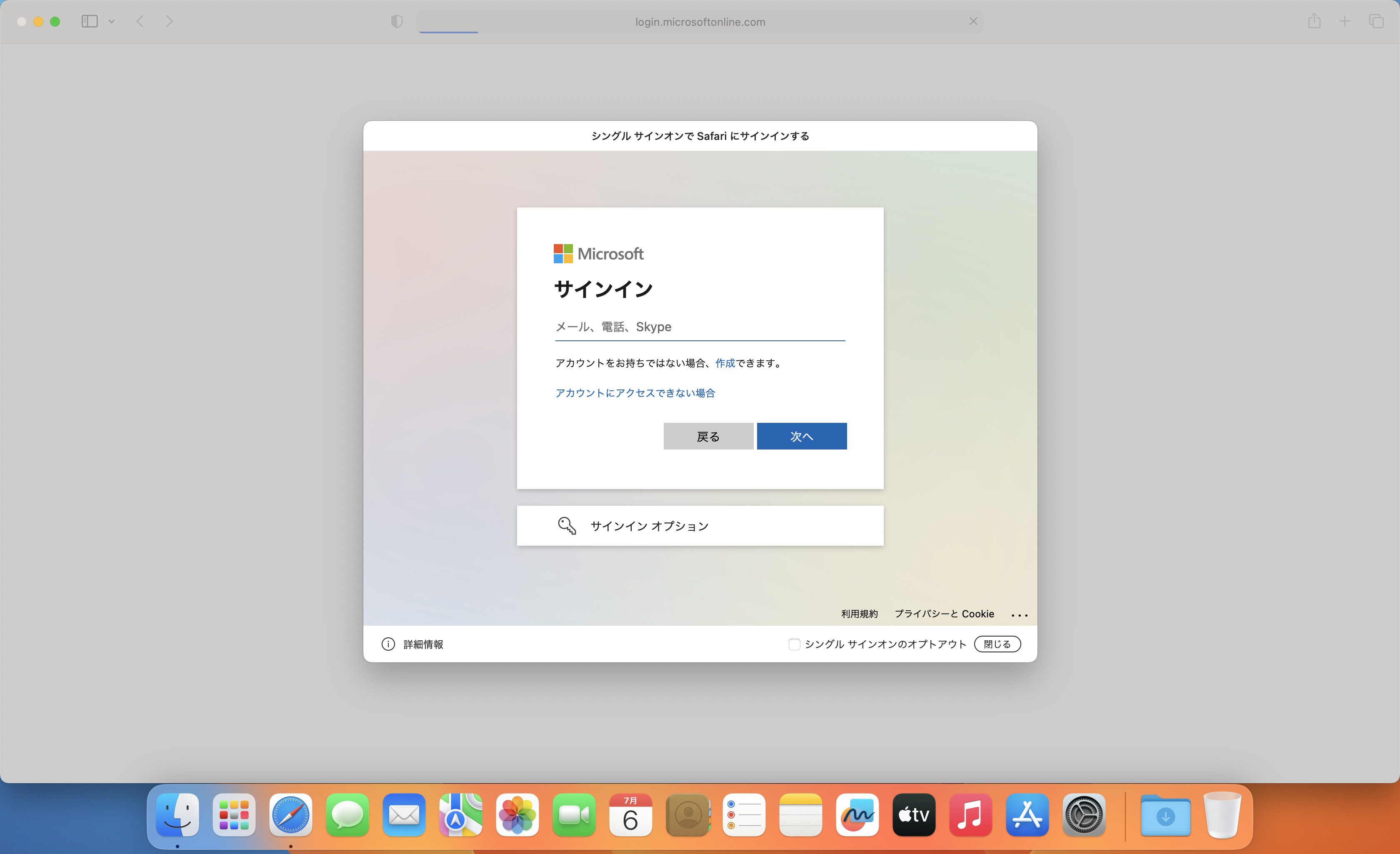

1. Safari.app を起動して「https://portal.office.com」にアクセスします。

2. シングルサインオンを実行するための認証用のウインドウが表示されますので、Entra ID アカウントを入力し、"次へ"をクリックします。

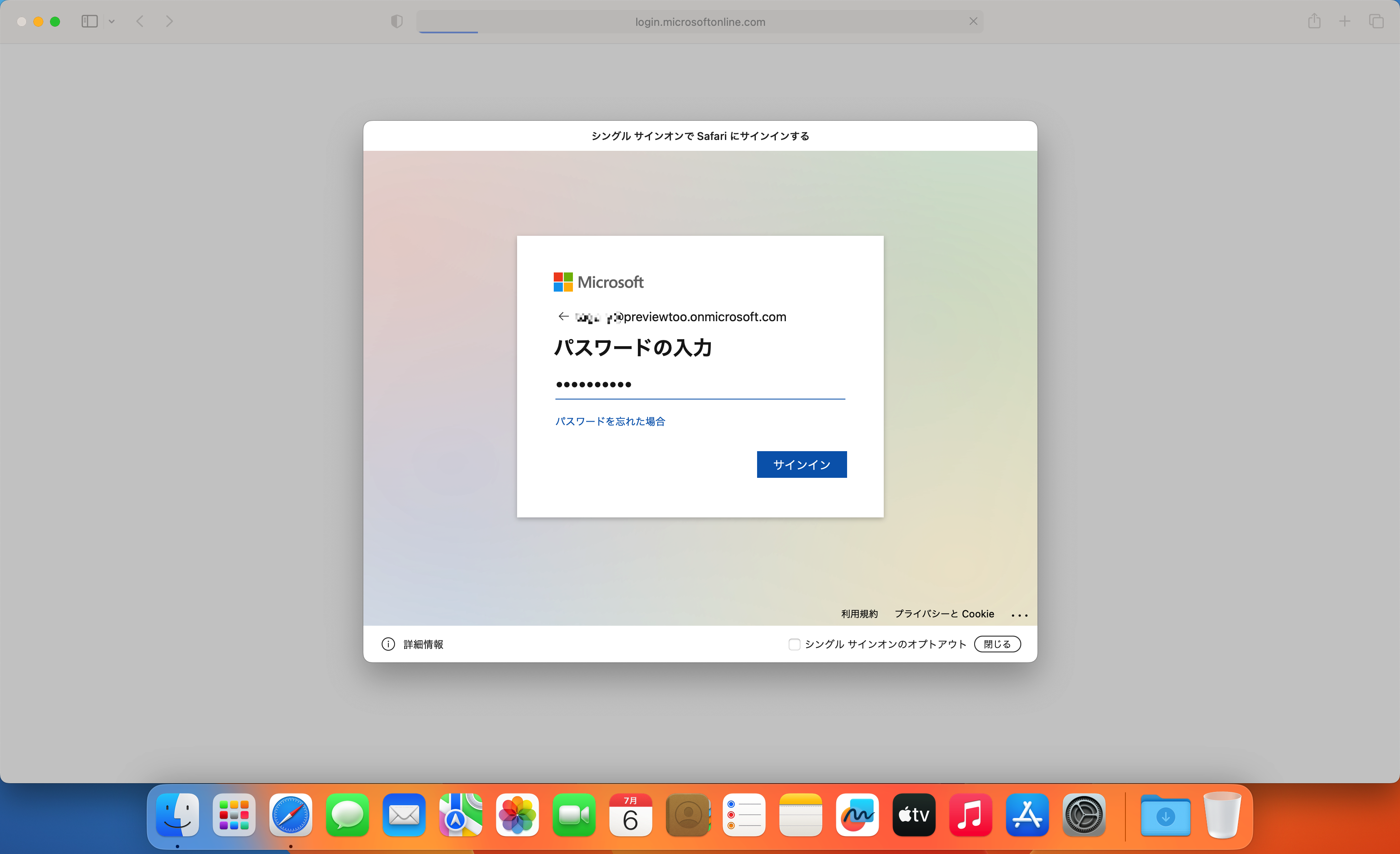

3. パスワードを入力し、"サインイン"をクリックします。

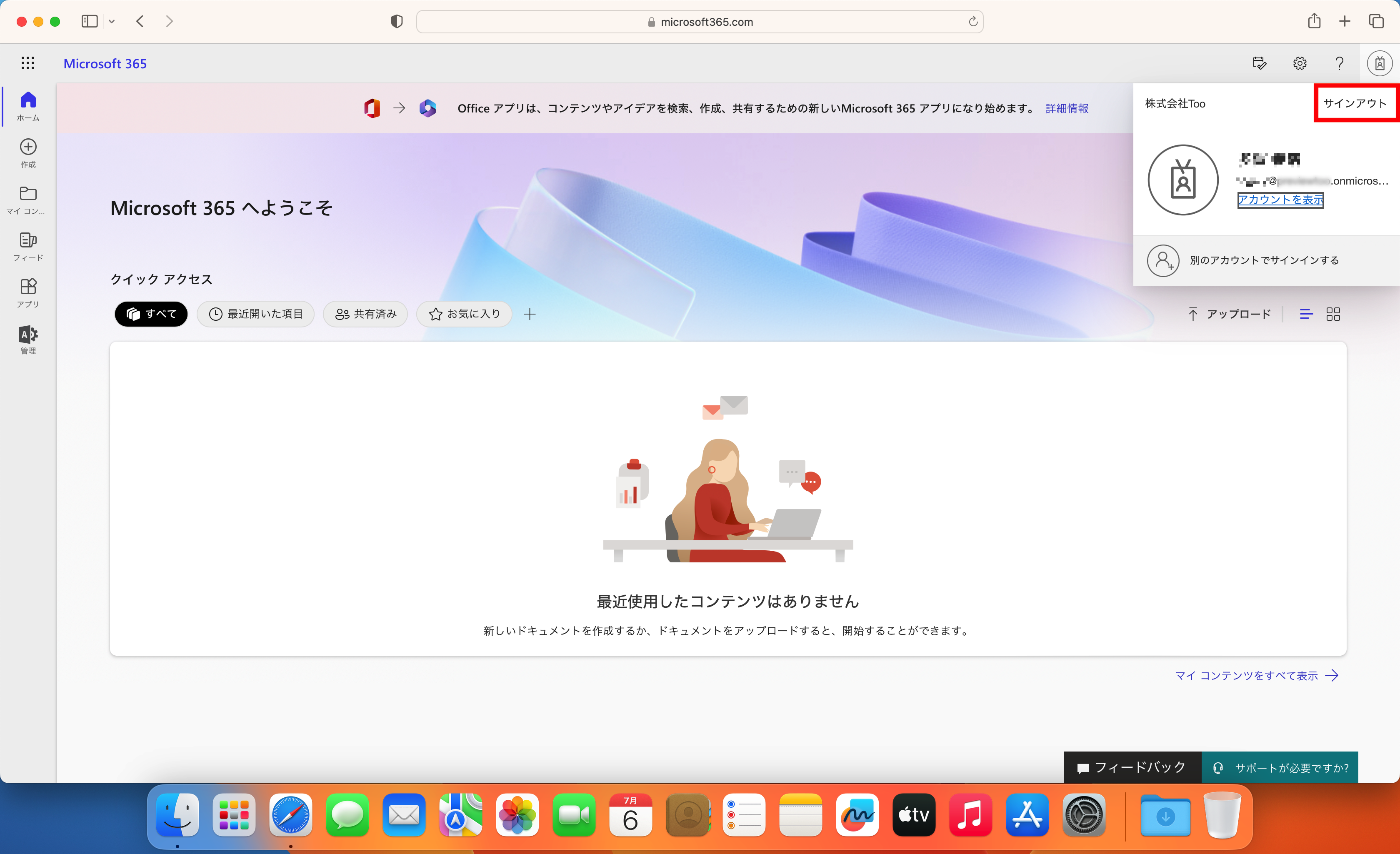

4. サインインできた事を確認し、メニューから"サインアウト"をクリックします。

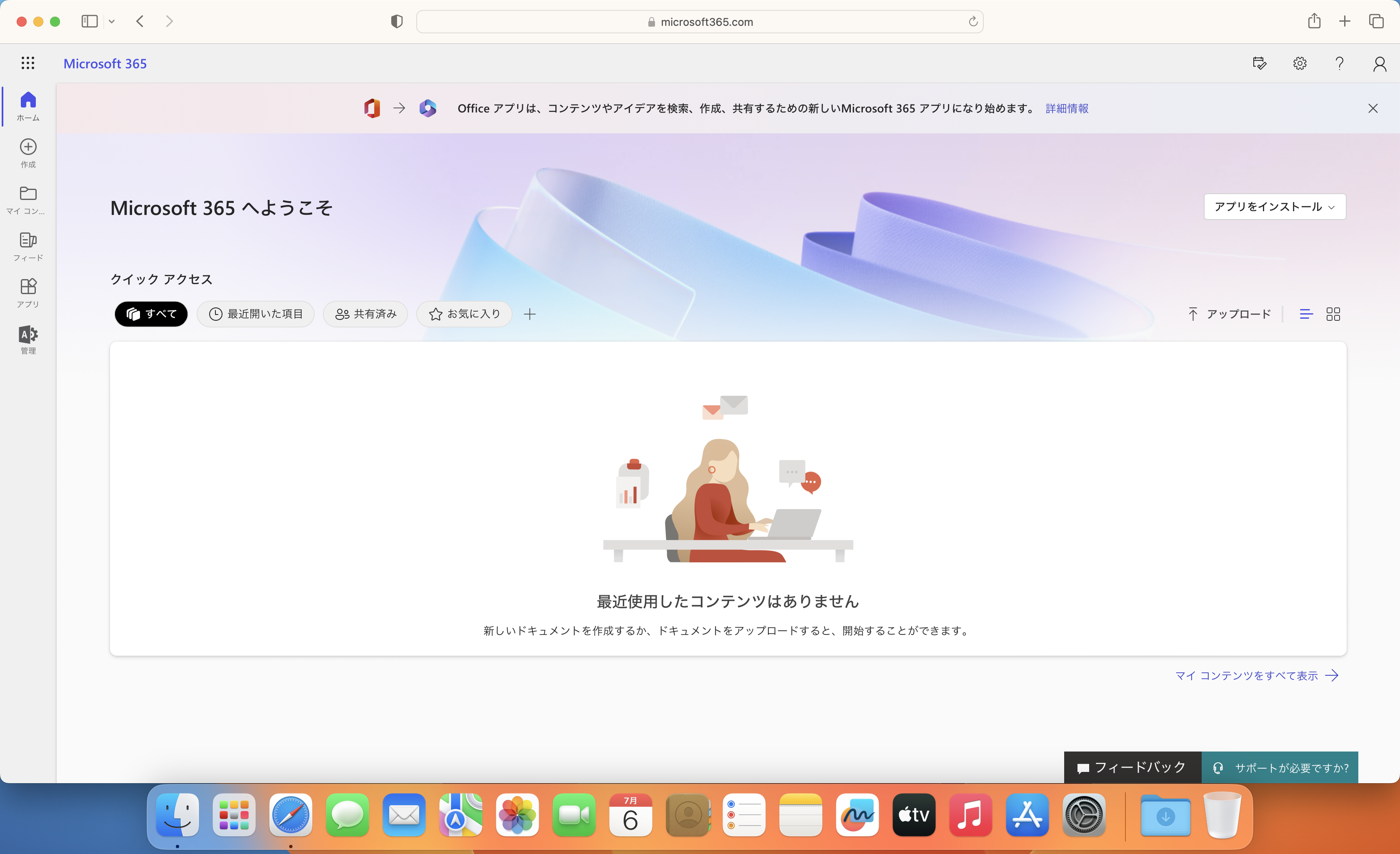

5. "サインイン"をクリックします。

6. 認証が要求されず、Microsoft 365 のポータルサイトにアクセスすることが出来ました。

続いて、デスクトップアプリケーションへのシングルサインオンを確認してみましょう。

動作を確認してみよう:Office デスクトップアプリケーションへのシングルサインオン

MSAL に対応していないデスクトップアプリケーションへのシングルサインオンを確認してみましょう。

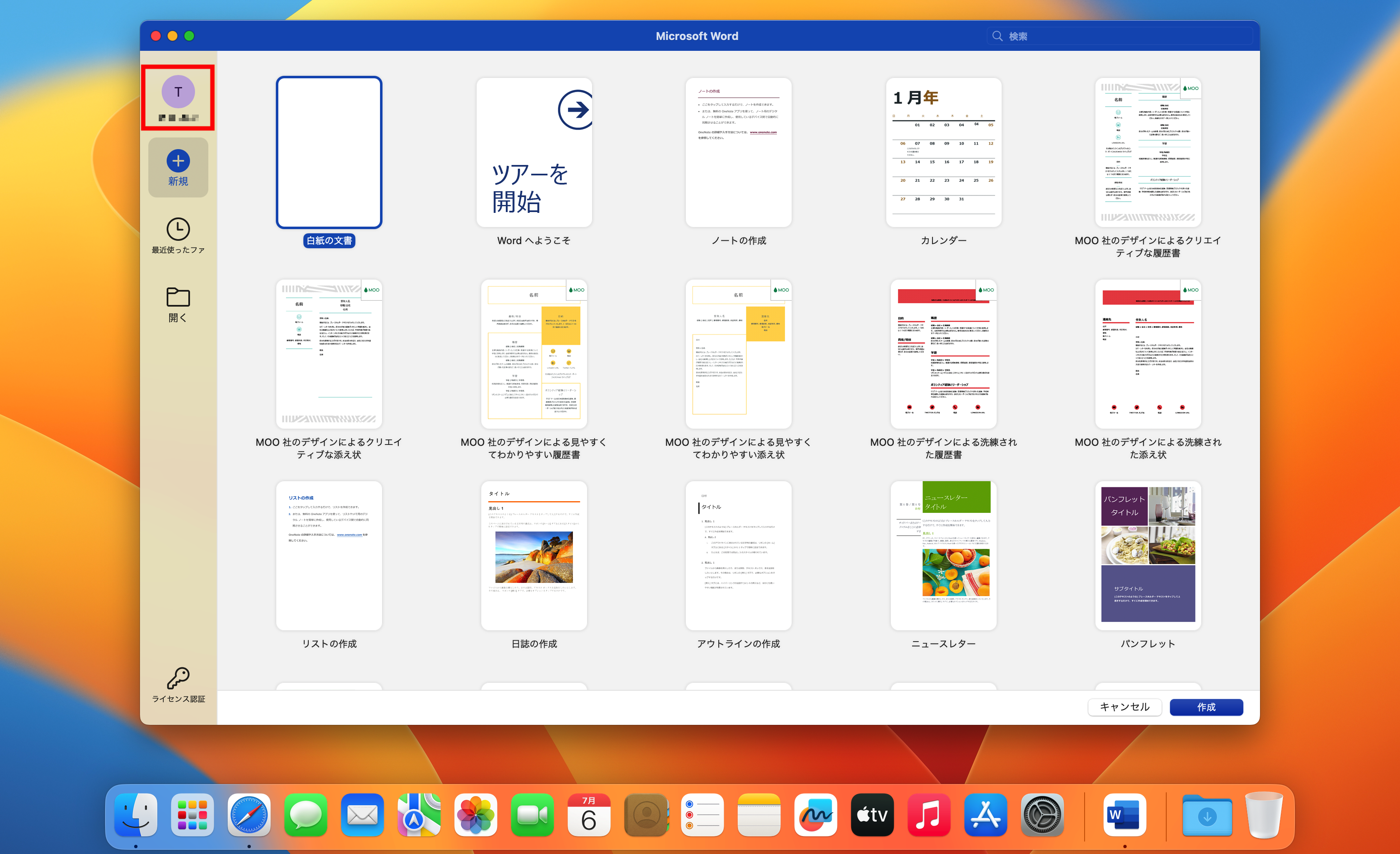

1. アプリケーションフォルダを開き、"Microsoft Word.app"をダブルクリックします。

2. アカウントでサインインするように要求されるウインドウが表示されますので、ウインドウの左上の赤いボタンをクリックし、一度ウインドウを閉じます。

3.もう一度、"Microsoft Word.app"をダブルクリックします。

4. Microsoft Word.app の使用の準備ができているメッセージが表示されますので、"続ける"をクリックします。

「Microsoft Enterprise SSO プラグイン」の設定によって、Web サービスだけではなくデスクトップアプリにもシングルサインオンを実装することがご理解いただけたかと思います。

今回の例では、Entra ID に登録されているアカウントを使用してシングルサインオンを実装しました。このアカウントが他のサービスと統合されているのであれば、Microsoft 以外のサービスやアプリケーションでもシングルサインオンを実行できるようになりますので、利便性が向上することは間違いないでしょう。

まとめ

いかがでしたでしょうか?

前編でご紹介した「Kerberos SSO」よりは若干設定が複雑ではありますが、合わせて使用することで社内外のリソースへアクセスする際の手間は大幅に軽減できるようになるのではないでしょうか。

シングルサインオンを実行(リダイレクト)する際に使用するブラウザとして「Safari.app」しか対応していないなど課題は残ってはいますが、それを差し引いても便利な機能であることは間違いありません。

企業だけではなく、教育機関で利用されている Mac でも是非運用をご検討いただければと思います。

また、昨今話題になって久しい"プラットフォームSSO"についても検証し、まとめておりますのでおすすめ記事よりぜひご覧ください!

記事は2023年9月19日現在の内容です。

この記事に付けられたタグ

おすすめ記事を見る